Wzmożone ataki na firmy z branży outsorucingu procesów biznesowych

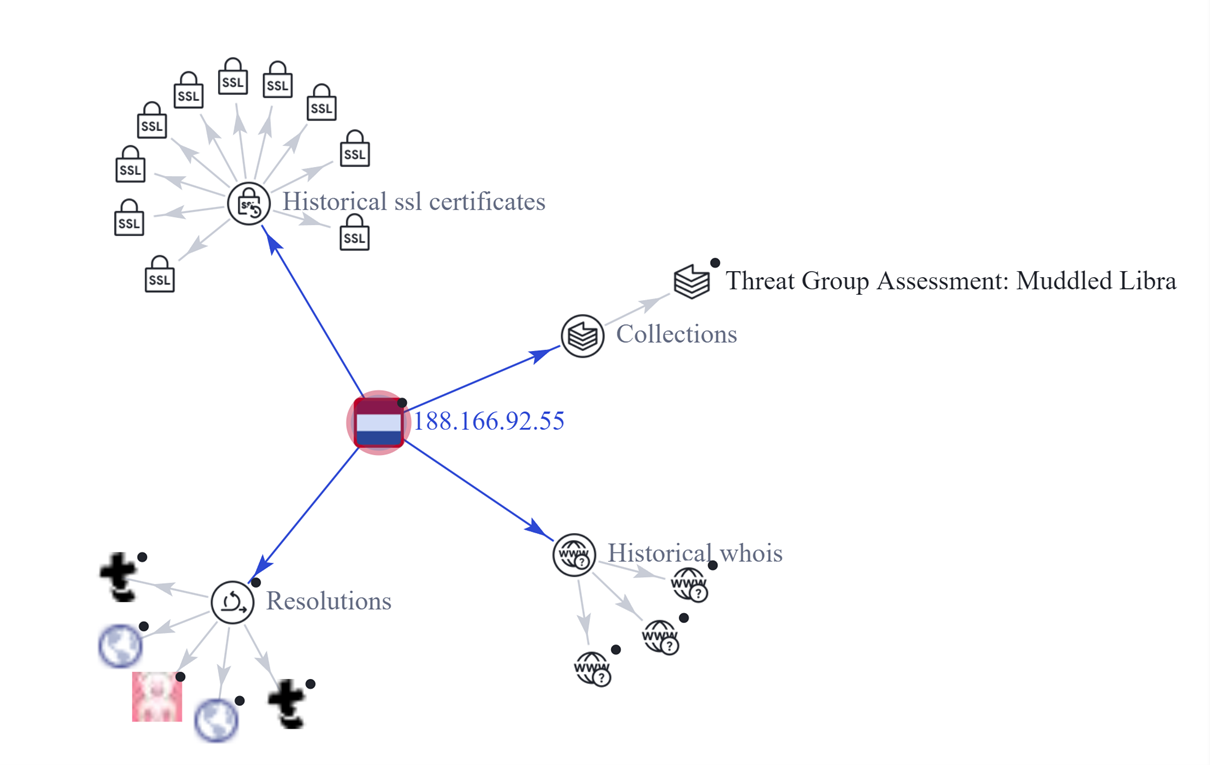

Grupa cyberprzestępcza Muddled Libra wykorzystując zaawansowane zabiegi socjotechniczne przeprowadza ataki na firmy z branży BPO, w celu uzyskania wstępnego dostępu do infrastruktury swoich celów. Jak wskazują badacze Palo Alto Networks Unit 42 Muddled Libra to grupa cyebrprzestępcza dysponująca kompletną wiedzą o technologiach IT stosowanych w atakowanych przedsiębiorstwach, co stanowi bardzo poważne zagrożenie nawet dla organizacji z dobrze rozwiniętą ochroną cyberzagrożeń. Grupa ta stanowi poważne zagrożenie dla branży automatyzacji oprogramowania, BPO, telekomunikacji oraz technologii. Jej zestaw phishingowy 0ktapus zawiera platformę hostingową wraz z szablonami, a duża ilość fałszywych portali uwierzytelniających i smishingowych, w bardzo krótkim czasie zebrała poświadczenia i kody uwierzytelniające MFA. W większości incydentów cyberprzestępcy wysyłali wiadomość sms, z informacją o konieczności aktualizacji danych swojego konta lub w celu ponownego uwierzytelnienia w aplikacji korporacyjnej. Wiadomości zawierały link do sfałszowanej domeny korporacji z odpowiednio przygotowaną emulacją strony do logowania. Po udanym wstępnym ataku instalowanych jest kilkanaście narzędzi do zdalnego monitorowania i zarządzania (RMM), w celu zapewnienia utrzymania dostępu do zasobów zaatakowanej infrastruktury na wypadek wykrycia jakiekolwiek narzędzia RMM, zaobserwowane narzędzia obejmowały: Zoho Assist, AnyDesk, Splashtop, TeamViewer, ITarian, FleetDeck, ASG Remote Desktop, RustDesk i ManageEngine. Należy jednak wskazać, że żadne z tych narzędzi nie jest samo w sobie złośliwym oprogramowaniem, wręcz ma zastosowanie w codziennej administracji, w wielu środowiskach korporacyjnych. Atakujący koncentrowali się na działaniach mających na celu wyłączenie firewall’a, ochrony antywirusowej na hoście, próbie usunięcia profili zapory, utworzenia wykluczeń, jak i dezaktywacji lub odinstalowaniu EDR i innych produktów monitorujących dane środowisko. Do ataku użyte zostały istniejące konta Active Directory, co pozwoliło uniknąć wyrycia przez systemy SIEM oraz podejmowane były działania w konsolach administracyjnych systemów EDR w celu usunięcia alertów. Cały ruch ukryty był poprzez komercyjne usługi sieci VPN, miało to również na celu tzw. wtopienie się w legalny ruch sieci. Badacze Unit 42 zaobserwowali wykorzystanie Mullvag VPN, ExpressVPN, NordVPN, Ultrafsurf, EasyVPN, ZenMate oraz rotacyjne usługi proxy dla klientów indywidulanych. Po przejęciu poświadczeń kontynuowany był proces uwierzytelniania przejętej stacji roboczej, z monitami MFA. W przypadku niepowodzenia ataków MFA, cyberprzestępca kontaktował się z działem pomocy technicznej podając się za ofiarę, twierdząc, że ich telefon został zgubiony, nie działa i proszą o rejestrację nowego, w ten sposób przejmowali urządzenia uwierzytelniające MFA. Do kradzieży danych uwierzytelniających stosowane były Mimikatz, ProcDump, DCSync, Raccoon Stealer, LAPSToolkit. W niektórych przypadkach cyberprzestępcy użyli specjalistycznych narzędzi do bezpośredniego przeszukiwania zawartości pamięci RAM jak Magnet RAM Capture. Grupa cyberprzestępcza wykazała się biegłą znajomością narzędzi do administrowania jak ManageEngine, LANDESK, PDQ, Vmware, RVTools. W przypadku ruchu bocznego Muddled Libra używała protokołu pulpitu zdalnego RDP, co ma bezpośredni wpływ na minimalizację wykrywalnych artefaktów w dziennikach systemów bezpieczeństwa. Przejęte poświadczenia dotyczą m.in. Confluence, Git, Elastic, Microsoft Office 365 – SharePoint, Outlook, ZenDesk, Jira, wewnętrzne platformy do komunikacji. Do eksploracji danych cyberprzestępcy użyli narzędzia Snaffler, przeszukując zasoby pod kątem słów kluczowych „password” i „securestring”. Grupa Muddled Libra stanowi bardzo poważne zagrożenie, posiada szerokie kompetencje w wielu dziedzinach cyberbezpieczeństwa i systemów administracyjnych używanych w wielu organizacjach. Przez co są w stanie przeprowadzać skuteczne i szybkie ataki w zabezpieczonych środowiskach.