Ransomware BlackByte w natarciu

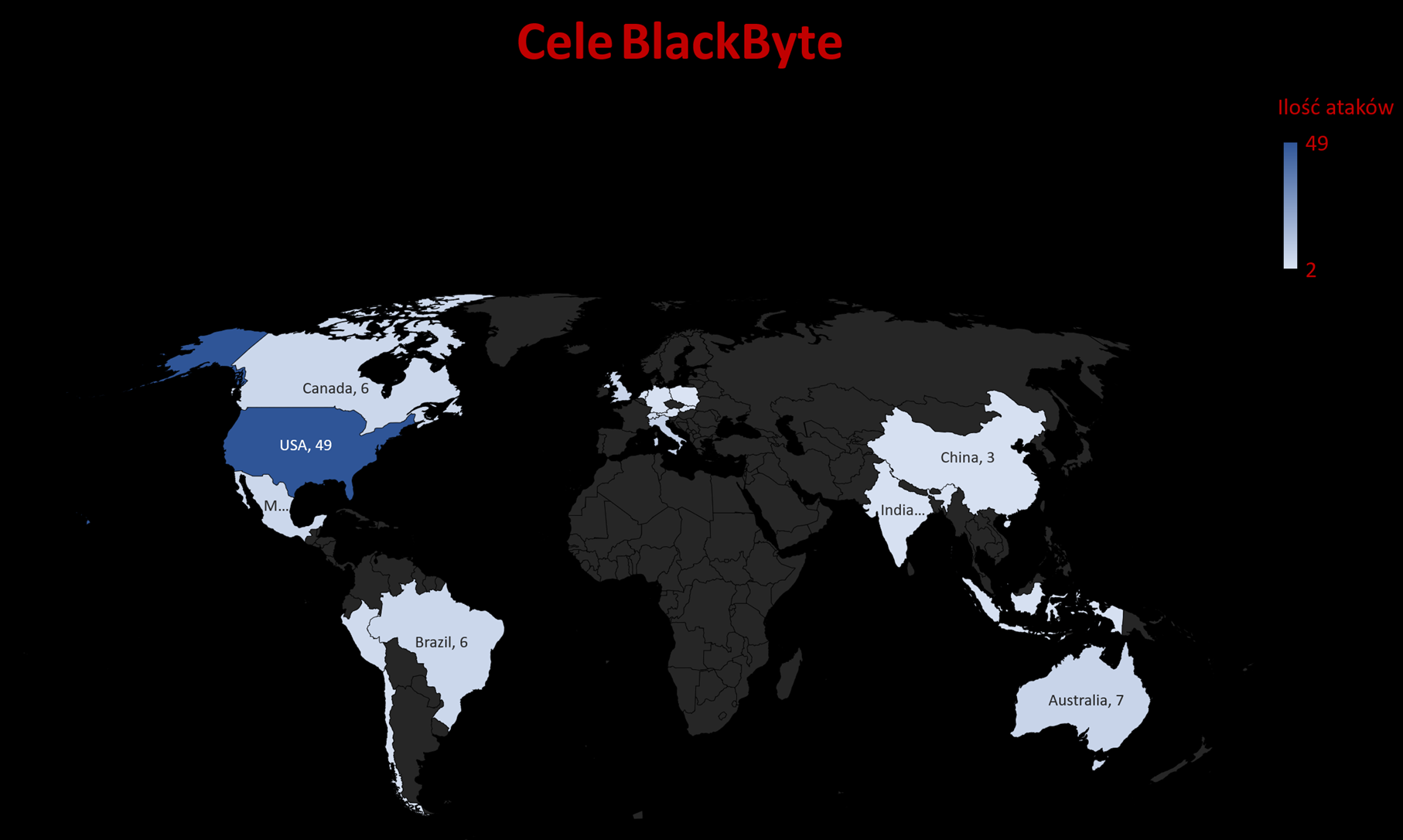

Operacja Ransomware BlackByte na międzynarodowe korporacje rozpoczęła się w lipcu 2021r, po tym jak pierwsze zaatakowane podmioty zaczęły poszukiwać wsparcia w odszyfrowaniu plików. Rosyjska grupa ransomware działa w modelu ransomware-as-a-service (RaaS), stosuje podwójne wymuszenie okupu i stale rozwija swoje oprogramowanie ransomware. W najnowszym dochodzeniu przeprowadzonym przez badaczy z Microsoft Incident Response odkryto, że cyberprzestępca przeszedł przez cały łańcuch ataku, od początkowego dostępu, do uderzenia w mniej niż pięć dni, powodując bardzo poważne zakłócenia działalności w zaatakowanej organizacji. W ciągu tych pięciu dni cyberprzestępca wykorzystał szereg narzędzi i technik, wdrożył oprogramowanie ransomware BlackByte 2.0, wykorzystał podatność niezałatanych serwerów Microsoft Exchange dostępnych z sieci Internet, wdrożył powłokę ułatwiającą zdalny dostęp, wykorzystał szereg narzędzi do podtrzymywania komunikacji i rozpoznania, wdrożył Cobalt Strike jako centrum dowodzenia i kontroli (C2), wykorzystał podatne sterowniki, wdrożył niestandardowe backdoor’y i narzędzia do gromadzenia i eksfiltracji danych.

W celu uzyskania wstępnego dostępu do zaatakowanego środowiska cyberprzestępca wykorzystuje luki w zabezpieczeniach ProxyShell CVE-2021-34473, CVE-2021-34523 i CVE-2021-31207 na niezałatanych serwerach Microsoft Exchange. Wykorzystanie tych luk umożliwiło cyberprzestępcy:

- Uzyskanie uprawnień na poziomie systemu na hoście z MS Exchange.

- Wyliczanie nazw użytkowników.

- Utworzenie prawidłowego tokenu uwierzytelniania i użycie go w MS Exchange PowerShell.

- Użycie cmdlet New-MailboxExportRequest w celu eksportowania zawartości skrzynki pocztowej lub archiwum do pliku pst.

- Utworzenie nowych kont administratora domeny.

- Uzyskanie zdalnej kontroli przejętych serwerów.

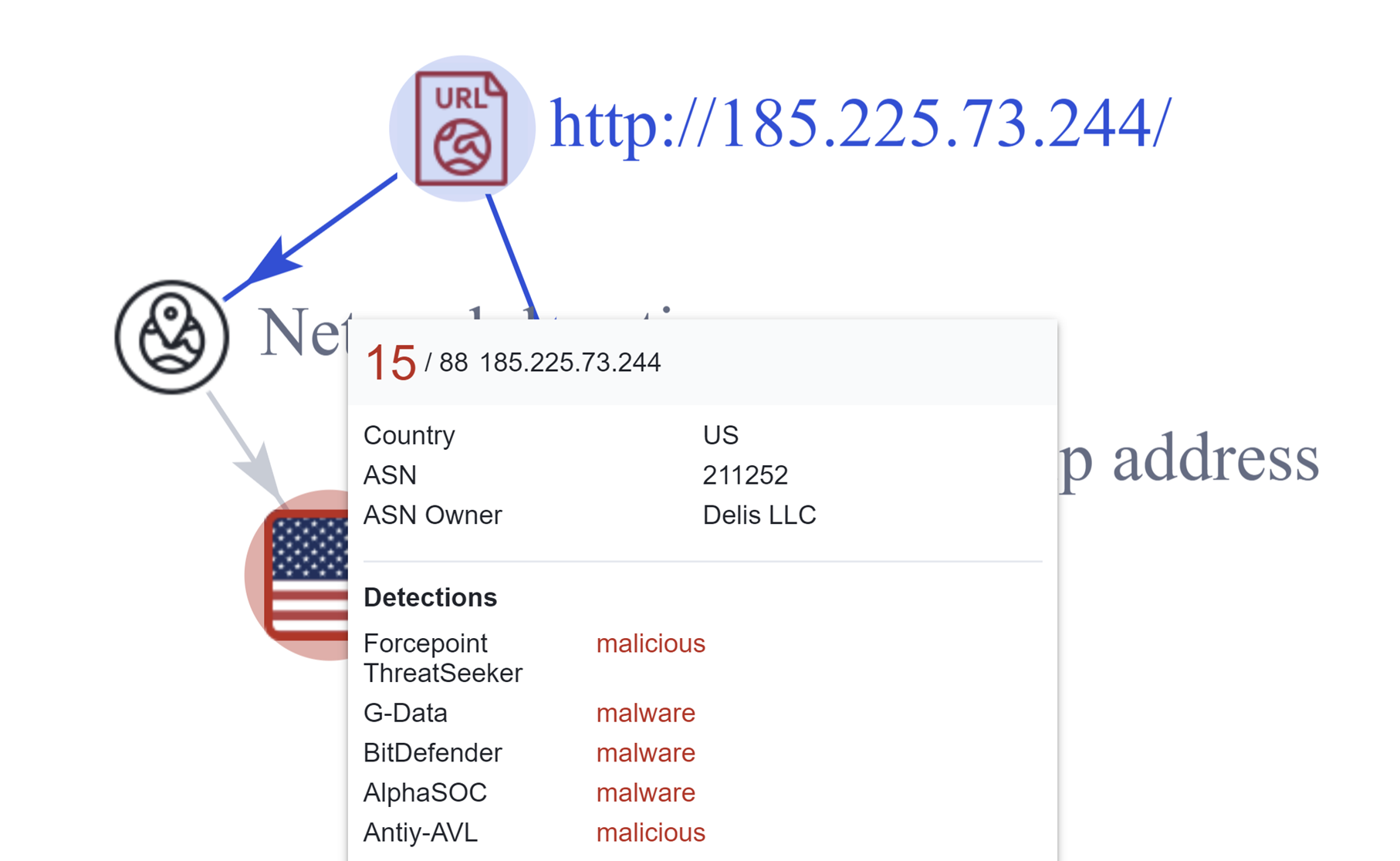

Grupa cyberprzestępcza działała i uzyskała dostęp do zaatakowanej infrastruktury z poniższego adresu IP:

Po uzyskaniu dostępu do serwera cyberprzestępca utworzył klucze rejestru w celu uruchamiania ładunku za każdym razem, gdy użytkownik loguje się: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

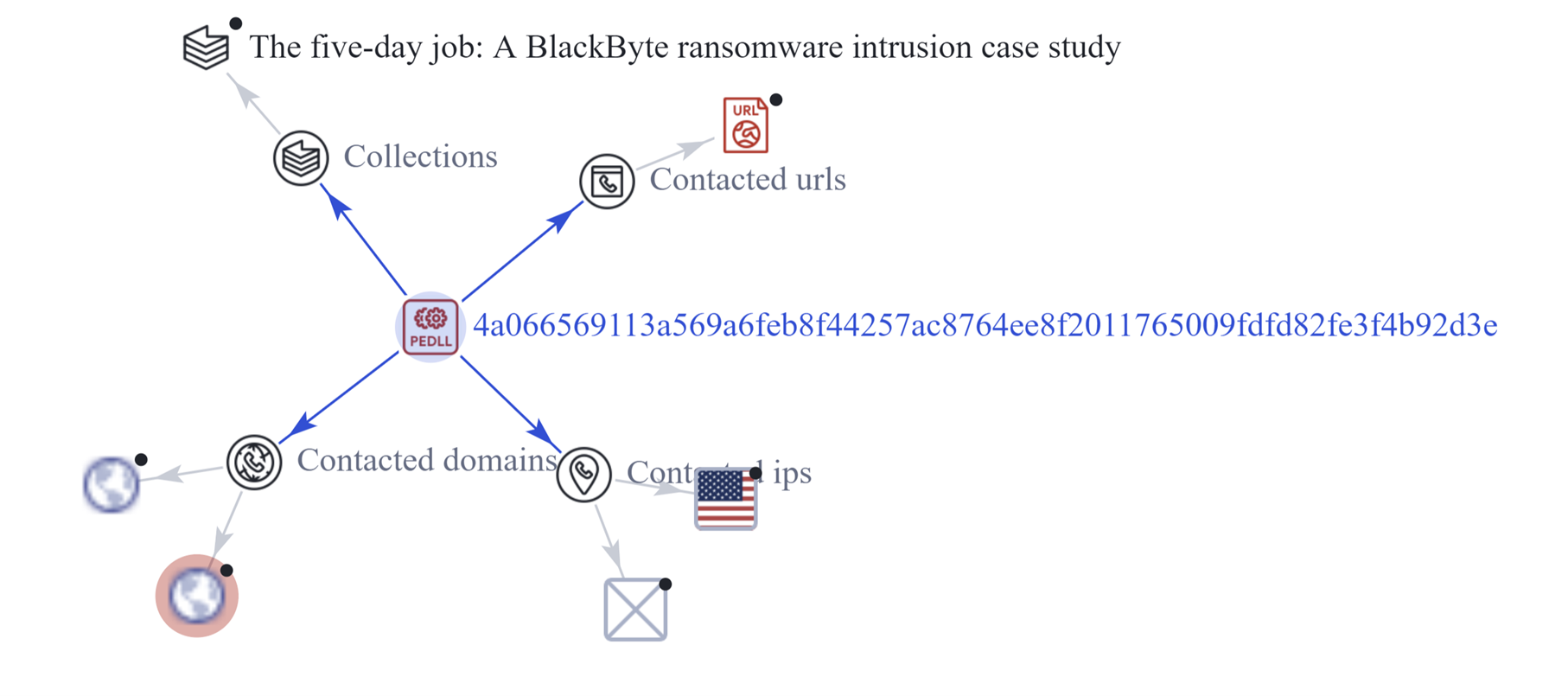

Plik api-msvc.dll

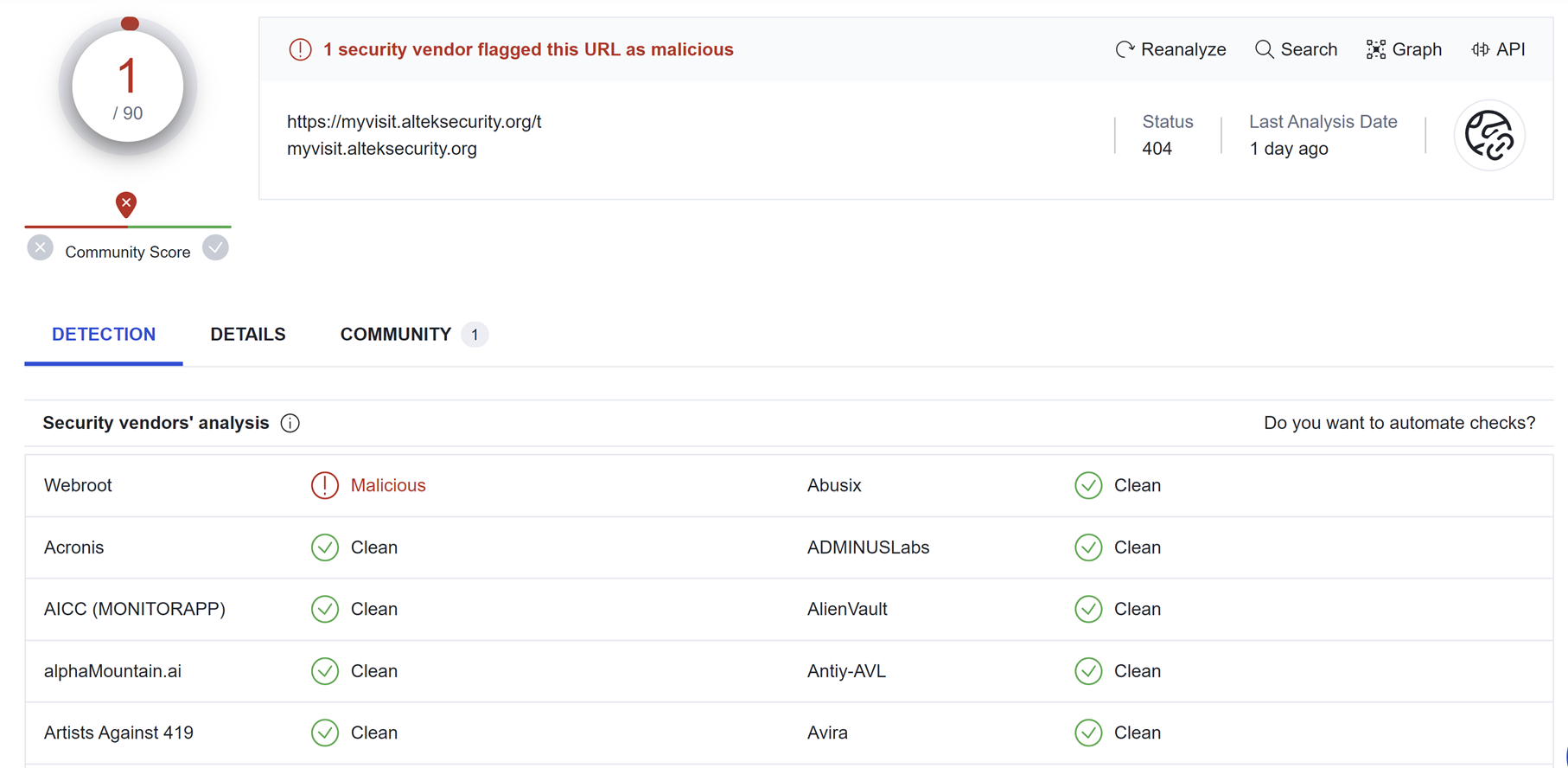

(SHA-256: 4a066569113a569a6feb8f44257ac8764ee8f2011765009fdfd82fe3f4b92d3e) to backdoor zdolny do zbierania informacji o systemie, takich jak zainstalowane produkty antywirusowe, nazwa urządzenia i adres IP. Informacje te są wysyłane za pośrednictwem żądania HTTP POST do C2:

Następnie cyberprzestępcy wykorzystali Cobalt Strike, dla przygotowania zdalnego dostępu. Plik sys.exe (SHA-256: 5f37b85687780c089607670040dbb3da2749b91b8adc0aa411fd6280b5fa7103), który jest wykrywany przez Microsoft Defender Antivirus jako Trojan:Win64/CobaltStrike! MSR, został określony jako Cobalt Strike Beacon i został pobrany bezpośrednio z usługi udostępniania plików. Do pozyskania poświadczeń dla kont uprzywilejowanych użyty został Mimikatz. Wykorzystując uzyskane poświadczenia administratora domeny, cyberprzestępcy wykorzystali Remote Desktop Protocol, PowerShell i uzyskali dostęp do innych serwerów w zaatakowanym środowisku, w tym również do kontrolerów domeny. Na urządzeniach, na których pliki zostały pomyślnie zaszyfrowane, zidentyfikowano podejrzane pliki wykonywalne i określone jako pliki binarne BlackByte 2.0 odpowiedzialne za szyfrowanie w całym środowisku. Pliki binarne wymagają 8-cyfrowego klucza do szyfrowania plików. Zaobserwowano dwa tryby uruchomienia z parametrem -s ransomware sam usuwa i szyfruje zasoby oraz z parametrem -a oprogramowanie ransomware przeprowadza wyliczenie i używa spakowanej wersji PsExec Ultimate Packer Executable (UPX) do wdrożenia w sieci. Kilka poświadczeń administratora domeny zostało zakodowanych na stałe w pliku binarnym, co ułatwiło wdrożenie pliku binarnego w sieci.

Ransomware BlackByte stanowi bardzo duże zagrożenie, skutecznie obchodzi zabezpieczenia antywirusowe, wyłącza i modyfikuje ustawienia zapory ogniowej, usuwa kopię woluminów w tle, modyfikuje klucze rejestru, zamyka procesy, stosuje techniki antykryminalistyczne poprzez ustawienie czasu zaszyfrowanego pliku i pliku ReadMe na 2000-01-01 00:00:00, potrafi wyliczać i montować woluminy i udziały sieciowe w celu ich zaszyfrowania.