Cyberatak Cloaked Ursa

Badacze Unit 42 zweryfikowali kampanię przeprowadzoną przez rosyjską grupę cyberprzestępczą Cloaked Ursa nazywaną również: aka APT29, UAC-0029, Midnight Blizzard/Nobelium, Cozy Bear. Kampania nakierowana była na podmioty rządowe, organizacje wojskowe oraz pracowników cywilnych na Ukrainie i w Polsce, celem kradzież poufnych danych i uzyskanie trwałego zdalnego dostępu do zainfekowanych systemów. W kampanii tej wykorzystany został e-mail polskiego dyplomaty z Ministerstwa Spraw Wewnętrznych, który zgodnie z prawem wysłał do placówek dyplomatycznych ogłoszenie o sprzedaży używanego BMW serii 5, z załącznikiem MS Word „BMW 5 na sprzedaż w Kijowie – 2023.docx”. Ogłoszenie to zostało przejęte przez Cloaked Ursa, zmodyfikowane na wersję phishing’ową i użyte po dwóch tygodniach.

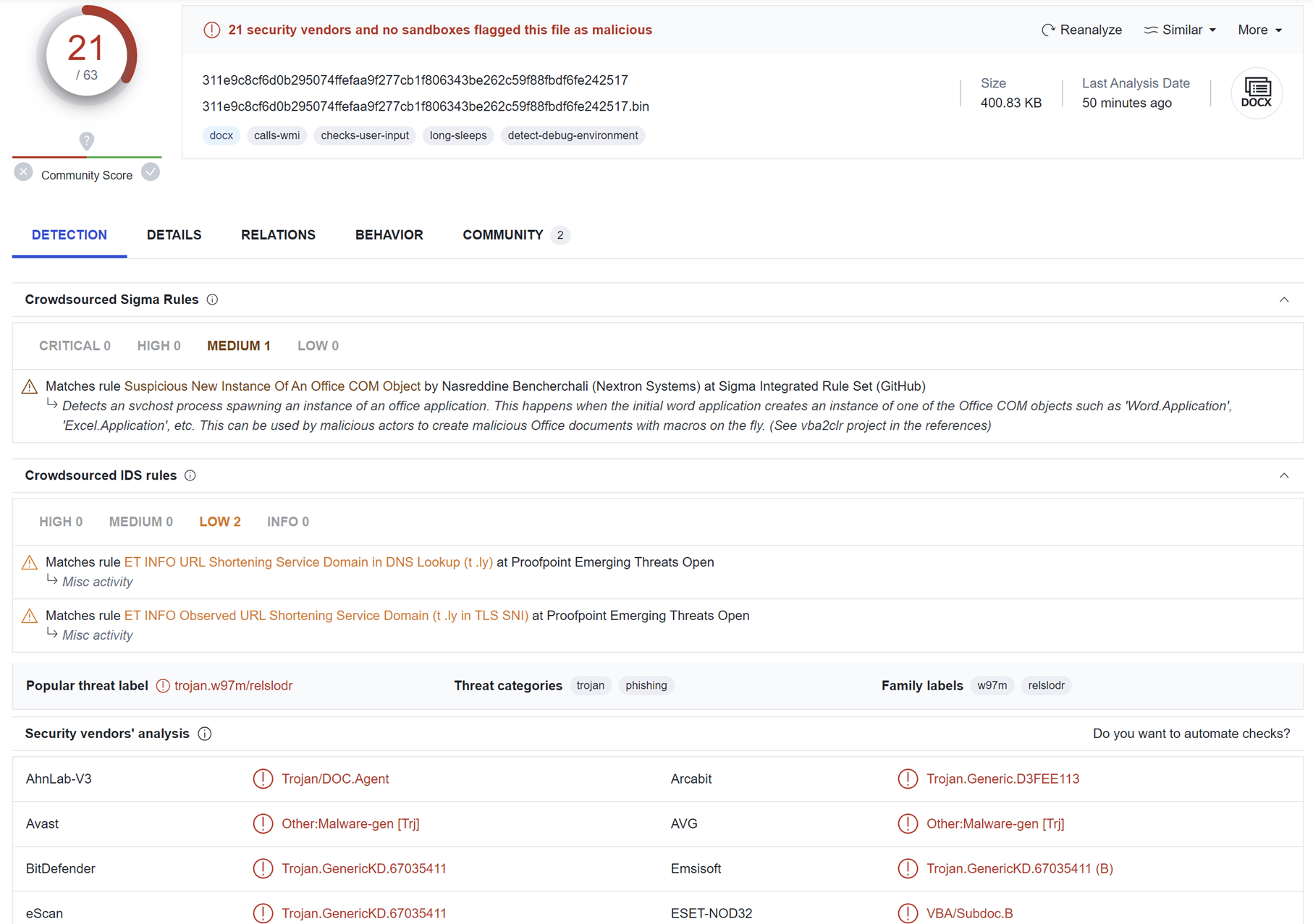

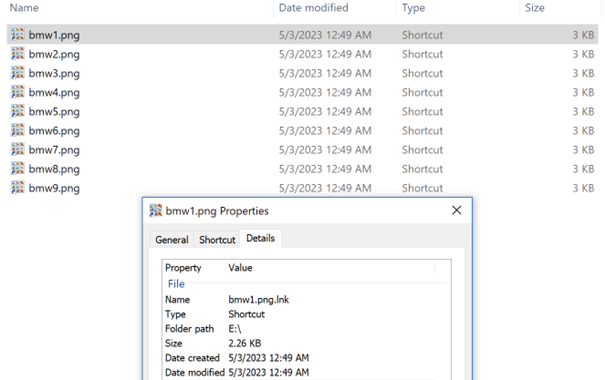

Cyberprzestępcy zmodyfikowali łącze z linkiem do „więcej zdjęć wysokiej jakości”, wykorzystując usługę skracania adresów URL: t.ly lub tinyurl.com, kliknięcie w link powoduje pobranie plików skrótów systemu Windows, podszywające się pod pliki obrazów

Pliki skrótów podszywające się pod pliki obrazów. Źródło Unit42

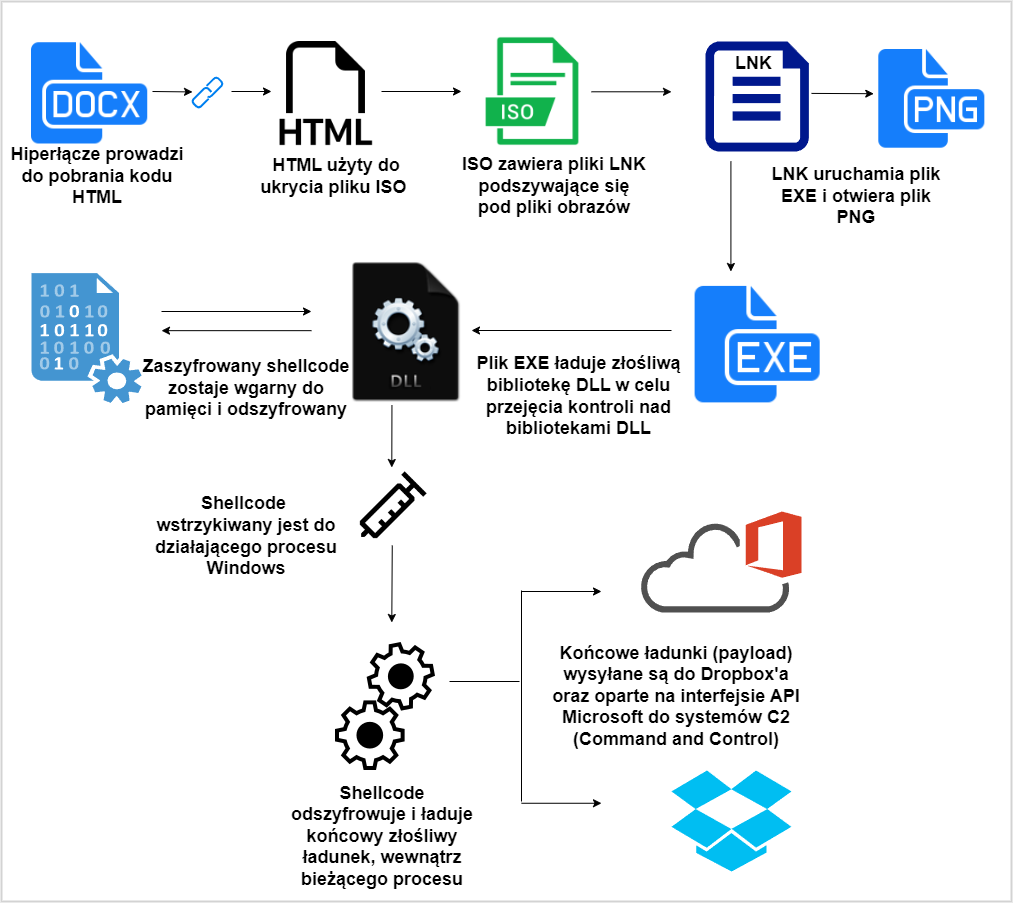

Poniższy schemat przedstawia pełny przebieg złośliwego kodu

W przypadku około 80% przeprowadzonych ataków Cloaked Ursa wykorzystała adresy e-mail ambasad, natomiast pozostałe 20% stanowiły adresy e-mail, których nie można znaleźć w publicznie dostępnej sieci. Wskazuje to, że atakujący mogli wykorzystać wcześniej pozyskane dane.