Luki w zabezpieczeniach MS Word wykorzystywane do wdrażania malware LokiBot

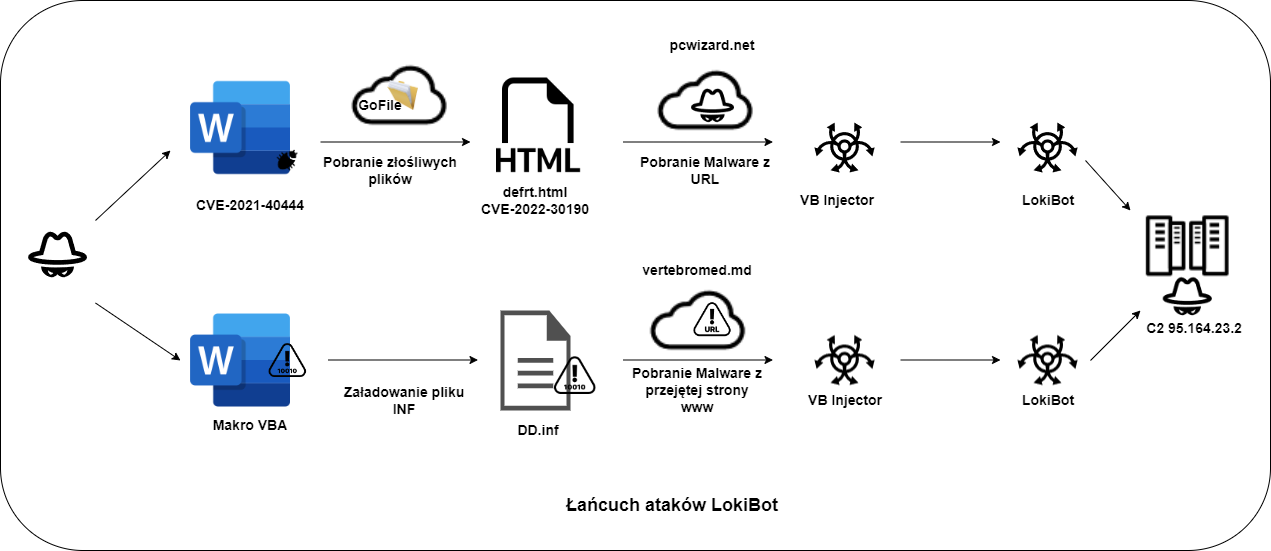

W ataku phishing’owym wykorzystane zostały podatności MS Word CVE-2021-40444 i CVE-2022-30190. Badacze z FortiGuard przeanalizowali kilka zainfekowanych dokumentów, w których zaimplementowano zdalne wykonanie kodu. Wykorzystanie tych luk umożliwiło atakującym osadzenie złośliwych makr w dokumentach Word, które po uruchomieniu umieszczały Malware LokiBot w zaatakowanym środowisku. LokiBot, znany również jako Loki PWS, to dobrze znany trojan kradnący informacje, a jego aktywność znana jest od 2015 roku. Głównym celem są systemy Windows, na których po zainfekowaniu zbierane są poufne informacje. W pierwszym analizowanym przez FortiGuard pliku Word zawarty został zewnętrzny link osadzony w pliku XML „word/_rels/document.xml.rels”, natomiast drugi zawierał skrypt VBA, wykonywał makro zaraz po otwarciu dokumentu. W obydwóch przypadkach zastosowano obraz przynęty:

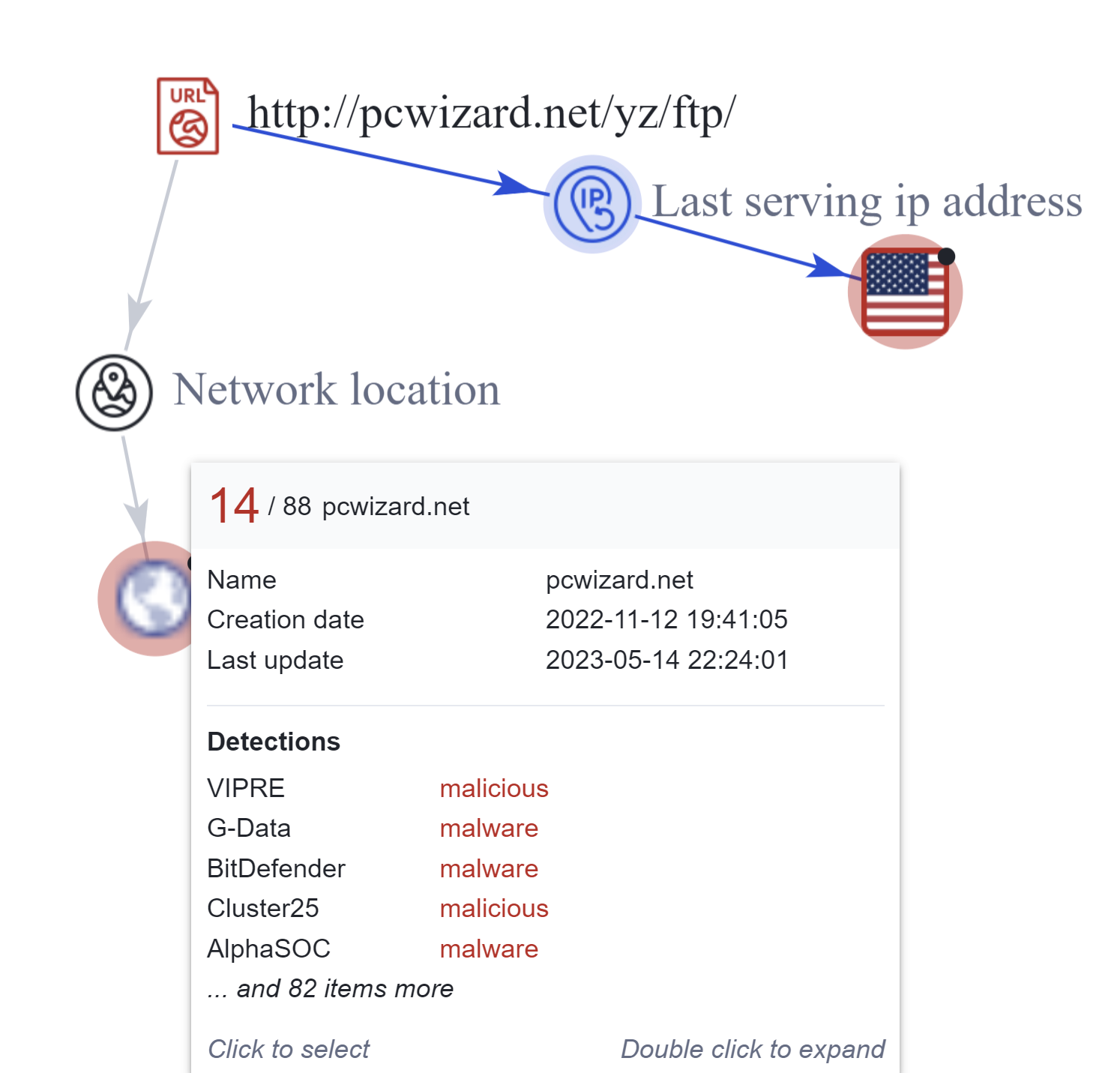

Dokument z podatnością CVE-2021-40444 zawierał plik „document.xml.rels”, z zewnętrznym łączem MHTML, ten format archiwum internetowego łączy kod HTML witryny i zasoby do jednego pliku. Zastosowane narzędzie do skracania adresów URL, Cuttly przekierowuje do plików w GoFile. Po uzyskaniu dostępu pobierany jest plik „defrt.html”, wykorzystujący drugą lukę CVE-2022-30190. Po wykonaniu inicjowane jest pobranie iniektora „oehrjd.exe” z adresu:

Drugi dokument Word zawierał skrypt VBA, którego kod zostaje automatycznie wykonany, poprzez użycie funkcji „Auto_Open” i „Document_Open”. Plik DD.inf zawiera polecenie utworzenia pliku „ema.tmp” do przechowywania danych, które są kodowane za pomocą funkcji „ecodehex” i zapisane jako „des.jpg”. W następnej kolejności skrypt używa rundll32 do załadowania DLL z funkcją „maintst”. W ostatniej fazie usuwane są wszystkie tymczasowe pliki JPG i INF. Z adresu zainfekowanej strony pobierane są programy ładujące wraz LokiBot’em i nawiązywana jest komunikacja z serwerem dowodzenia C2.

LokiBot został specjalnie zaprojektowany w celu zbierania poufnych informacji z różnych źródeł, w tym przeglądarek internetowych, FTP, poczty e-mail oraz wielu narzędzi zainstalowanych w zaatakowanym systemie. Do przeprowadzania ataków LokiBot wykorzystuje różne luki w zabezpieczeniach i makra VBA. Wykorzystuje również programy ładujące VB w celu uniknięcia wykrycia i analizy. W rezultacie może omijać niektóre systemy bezpieczeństwa i stanowi bardzo poważne zagrożenie.