Ransomware SaaS wykorzystany w ataku na platformę SharePoint MS365

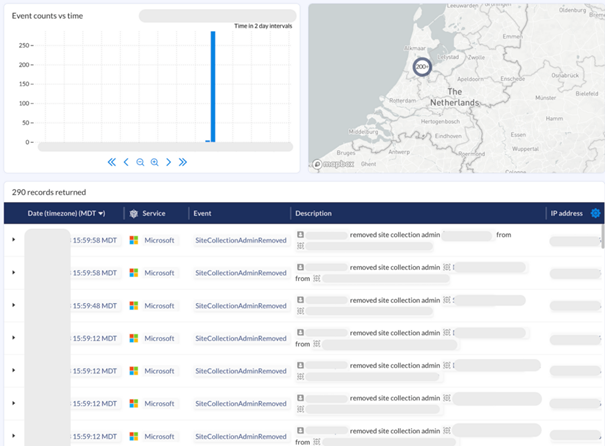

Badacze cyberbezpieczeństwa z firmy Obsidian Security zaobserwowali atak ransomware SaaS użyty na usługę SharePoint Online MS365. Atak został przeprowadzony bez użycia zainfekowania środowiska zaatakowanej organizacji. Zostały naruszone poświadczenia konta administratora globalnego, zaatakowane konto nie miało włączonej usługi MFA/2FA, dostęp do konta usługi uzyskano z hosta VDSinra.ru. Po wstępnej fazie ataku zostało utworzone konto AD o nazwie 0mega z podwyższonymi uprawnieniami, włącznie z administratorem globalnym, administratorem Sharepoint, Exchange i zespołów, uzyskano uprawnienia administratora zbioru witryn i usunięte zostały kotna istniejących administratorów. W przeciągu 2 godzin zostało przeprowadzonych ponad 200 operacji usunięcia.

Rysunek 1 Operacje usunięcia Źródło Obsidian Security

Setki plików zostały eksfiltrowane przy użyciu prostego klienta do pobierania plików z SahrePoint – SPPull. Tysiące plików PREVENT-LEAKAGE.txt zostało przesłane na MS SharePoint, celem zwrócenia uwagi na eksfiltrację danych, czynność ta została w pełni zautomatyzowana przy użyciu got, publicznie dostępnej biblioteki Node.js.

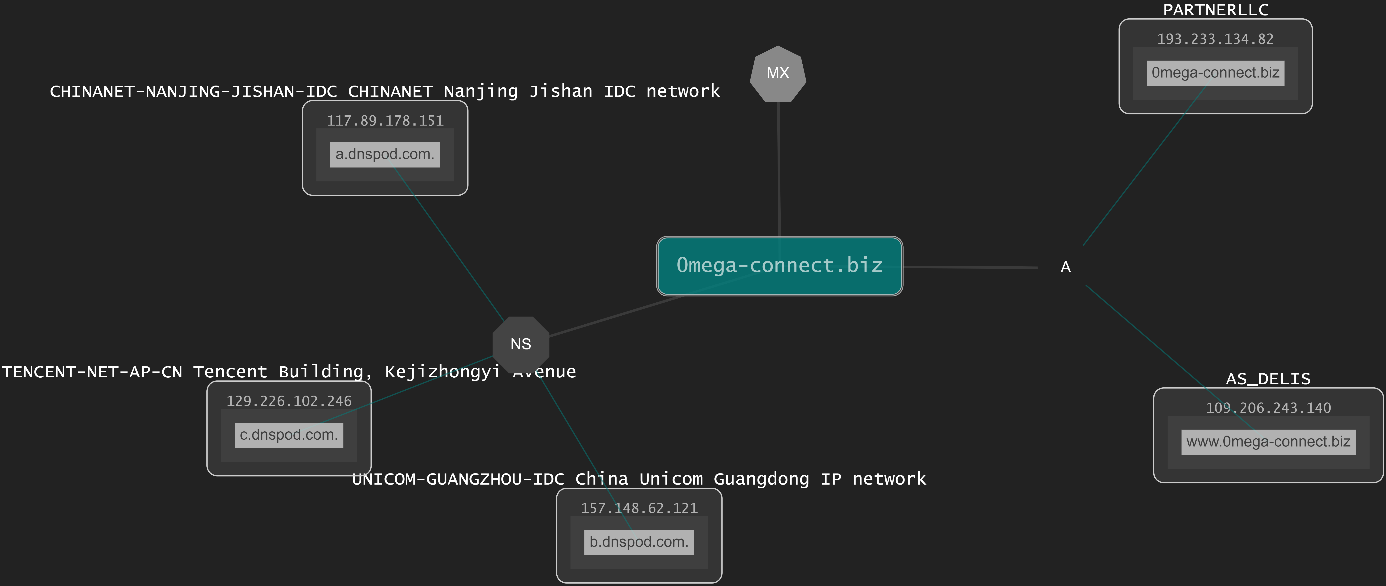

0mega-connect i <redacted>.onion zostały użyte do anonimowej komunikacji i negocjacji z grupą cyberprzestępczą.

W związku z bardzo dynamicznym rozwojem usług opartych o chmurę, bardzo wiele organizacji w celu zapewnienia działalności firmy i jej rozwoju inwestuje nieograniczone środki finansowe m.in. w rozwiązania SaaS, bardzo często w aplikacjach tych przechowywane są dane poufne i wrażliwe. Dlatego bardzo ważne jest proaktywne zarządzanie ryzykiem, zaostrzające kontrolę SaaS, ograniczanie nadmiernych uprawnień i ciągły monitoring potencjalnych złośliwych aktywności.