RomCom RAT podszywa się pod znane aplikacje

Badacze bezpieczeństwa z firmy TrendMicro śledzą aktywność grupy cyberprzestępczej pod nazwą Void Rabisu, powiązanej z trojanem zdalnego dostępu RomCom. Cyberprzestępcy wykorzystują sieć fałszywych stron reklamujących nieprawdziwe wersje popularnych aplikacji. Wykryte do tej pory aplikacje podszywające się pod prawdziwe odpowiedniki to m.in. AstraChat, Remote Desktop Manager firmy Devolutions, Gimp, GoTo Meeting, KeePass, OpenAI ChatGPT, Signal, Veeam Backup & Replication, WinDirStat. Bardzo ważnym aspektem ataków jest wykorzystywanie certyfikatów w celu uwiarygodnienia instalatorów złośliwego oprogramowania, z próbkami podpisanymi przez pozornie nieszkodliwe firmy z siedzibą w USA i Kanadzie.

RomCom RAT po raz pierwszy został opisany przez badaczy z firmy Palo Alto Networks Unit 42 w sierpniu 2022 r., łącząc go z grupą wdrażającą Cuba Ransomware (aka COLDDRAW). Tym samym należy podkreślić, że nie ma żadnych dowodów wskazujących, że gang ransomware ma jakiekolwiek powiązania z Republiką Kuby. Od tego czasu trojan zdalnego dostępu był intensywnie wykorzystywany w atakach na ukraińskie strony rządowe i systemy wojskowe za pośrednictwem sfałszowanych wersji legalnego oprogramowania. Inne odizolowane cele zostały zlokalizowane w obu Amerykach i Azji. Zaobserwowano również, że Void Rabisu używa Google Ads z witrynami wabiącymi w ramach ukierunkowanych ataków, stwarzając nowe możliwości uzyskania wstępnego dostępu do systemu ofiar. W marcu 2022 r. grupa cyebrprzestępcza użyła spear phishing’u przeciwko członkowi Parlamentu Europejskiego, a w październiku 2022 r. zaatakowała europejską firmę zbrojeniową przy użyciu reklamy Google Ads, która doprowadziła do pośredniej strony docelowej, z przekierowaniem do strony z RomCom. Niezależne badanie Google wykazało, że RomCom był wykorzystywany w kampaniach przeciwko uczestnikom konferencji Masters of Digital, konferencji zorganizowanej przez DIGITALEUROPE oraz Monachijskiej Konferencji Bezpieczeństwa. RomCom korzysta z tych samych usług stron trzecich, z których korzystają również inni cyberprzestępcy, takich jak podpisywanie złośliwego oprogramowania i szyfrowanie binarne. RomCom został rozprzestrzeniony na wielu witrynach z przynętami, które czasami są tworzone w szybkich seriach. Te miejsca z przynętami są najprawdopodobniej przeznaczone tylko dla niewielkiej liczby celów, co utrudnia odkrycie i analizę. Void Rabisu to jeden z przykładów cyberprzestępców motywowanych finansowo. Kampania RomCom śledzona jest od lata 2022 r. i od tego czasu zaobserwowano eskalację metod unikania wykrywania: próbki złośliwego oprogramowania nie tylko rutynowo wykorzystują VMProtect, aby utrudnić zarówno ręczną, jak i automatyczną analizę w Sandbox’ie, ale także wykorzystują binarne techniki dopełniania plików ładunku. Ponadto niedawno dodano nową procedurę, która obejmuje szyfrowanie plików ładunku, które można odszyfrować tylko po pobraniu określonego klucza w celu aktywacji ładunku. Oprócz technik unikania, RomCom jest dystrybuowany za pomocą stron z przynętami, które często wyglądają na prawdziwe i są wykorzystywane do wąskiego targetowania. Utrudnia to automatyczne blokowanie stron wabiących, za pomocą systemów reputacji. Void Rabisu używa Google Ads, aby zachęcić swoje cele do odwiedzenia stron z przynętami, podobnie jak w kampanii, która dystrybuowała botnet IcedID w grudniu 2022 r. Kluczowa różnica polega na tym, że chociaż targetowanie IcedID było szersze, Void Rabisu prawdopodobnie zdecydowało się na węższe kierowanie, które Google Ads oferuje swoim reklamodawcom. Kampanie RomCom wykorzystują również wysoce ukierunkowane e-maile typu spear phishing. W witrynach RomCom oferowane są trojanizowane wersje prawdziwych aplikacji, takich jak aplikacje: AstraChat i Signal, czytniki PDF, aplikacje do zdalnego pulpitu, menedżery haseł i inne narzędzia, które są zwykle używane przez administratorów systemu.

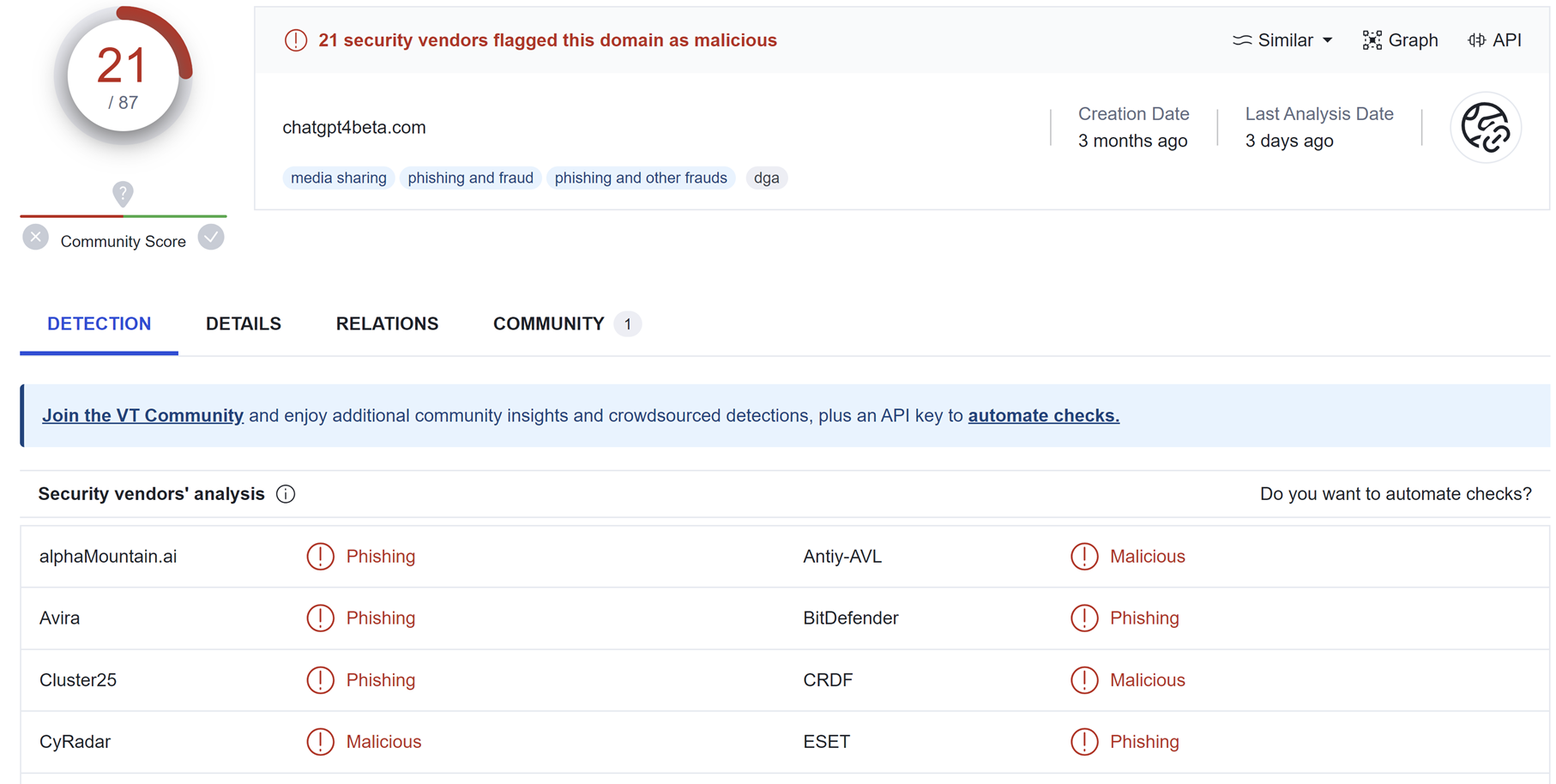

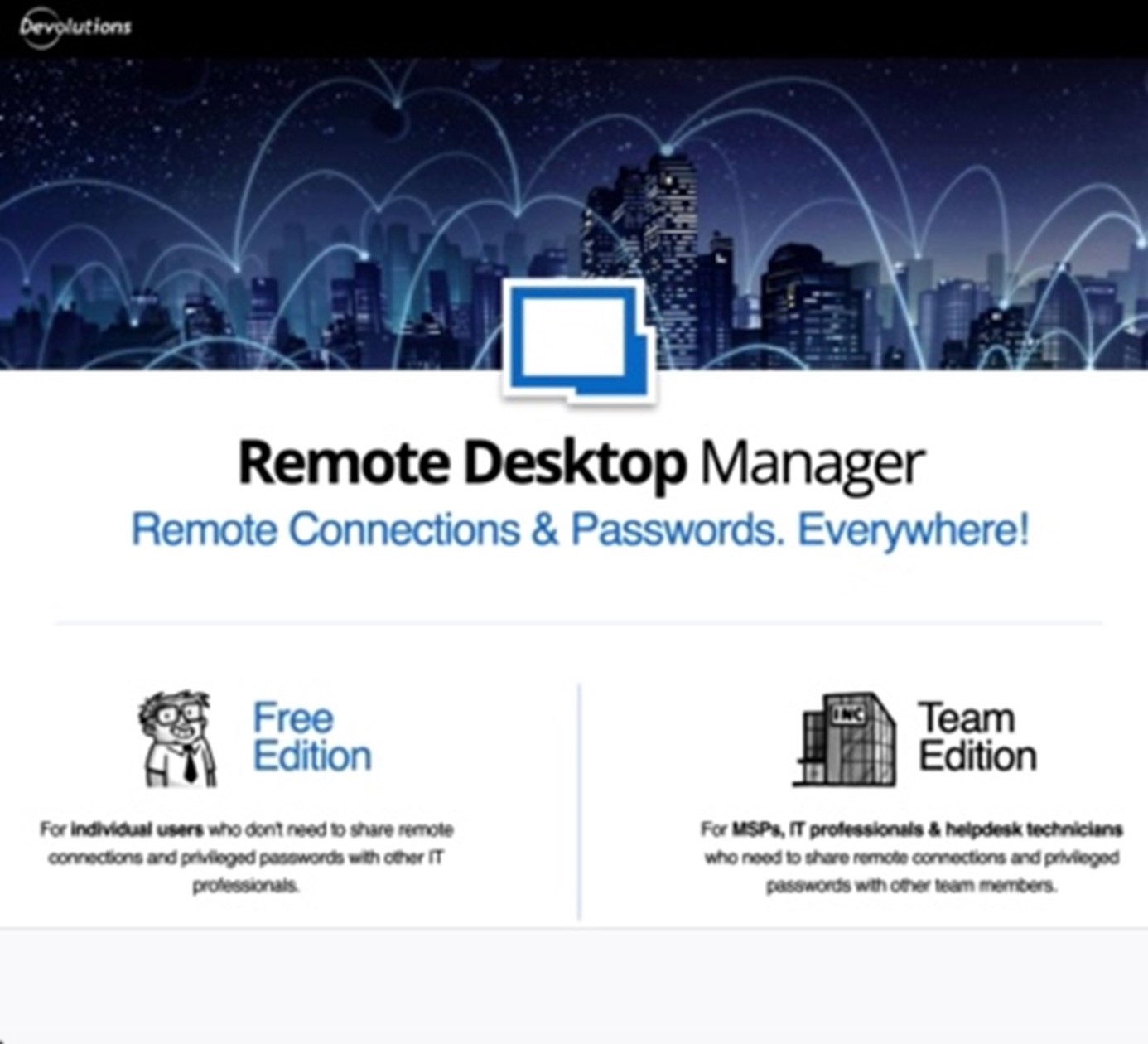

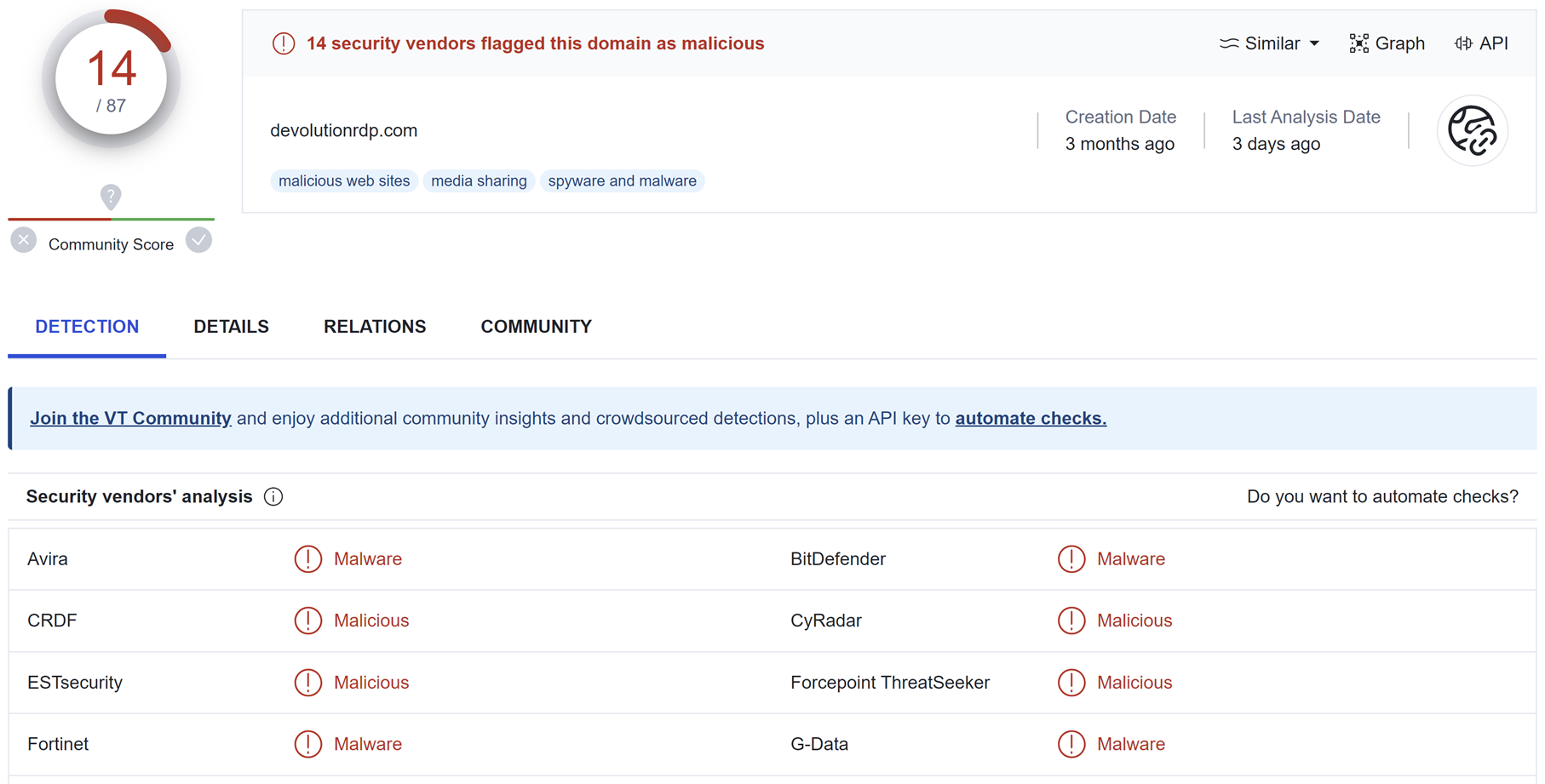

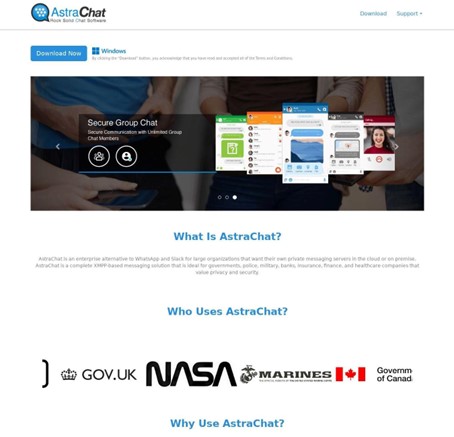

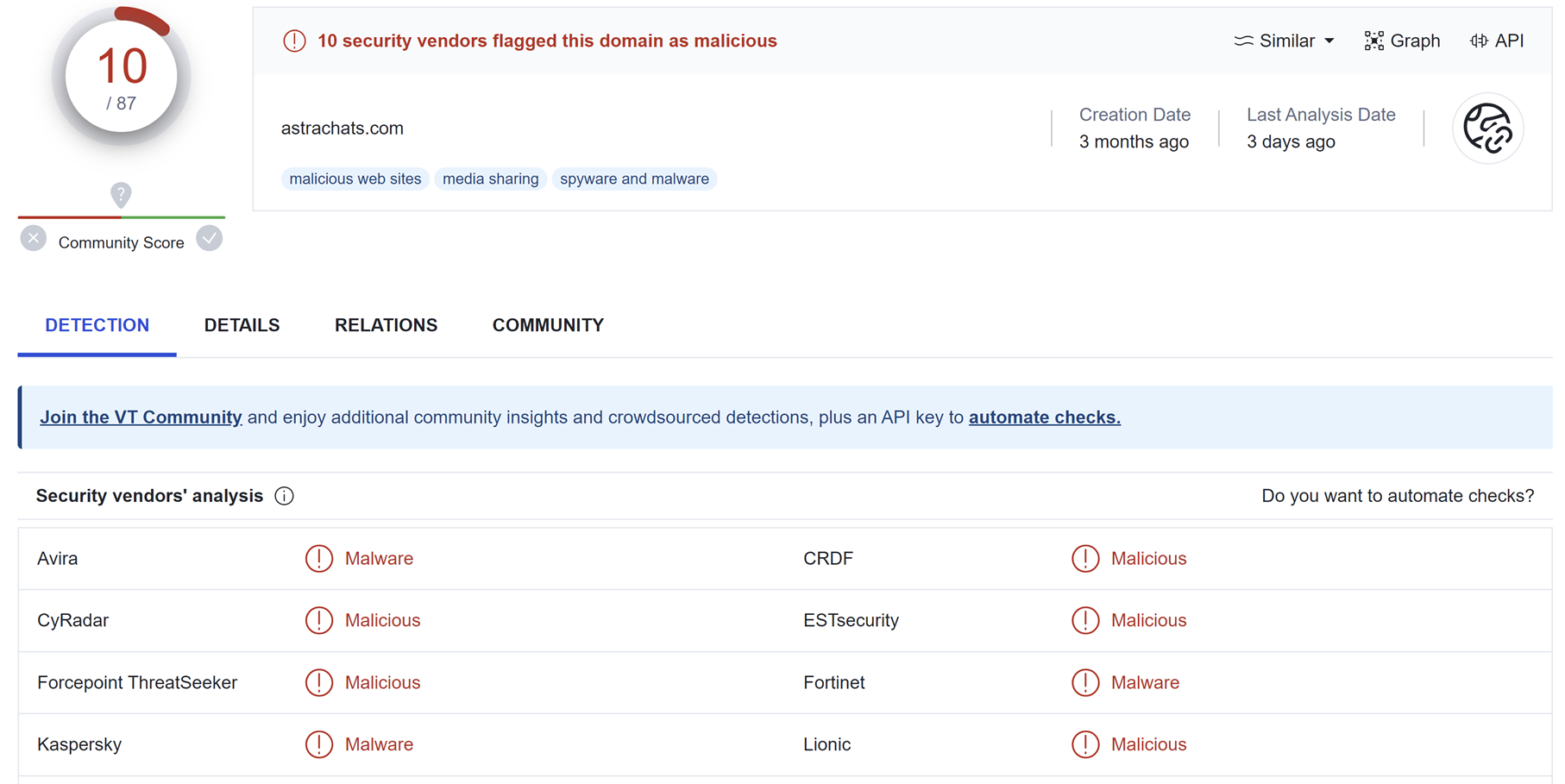

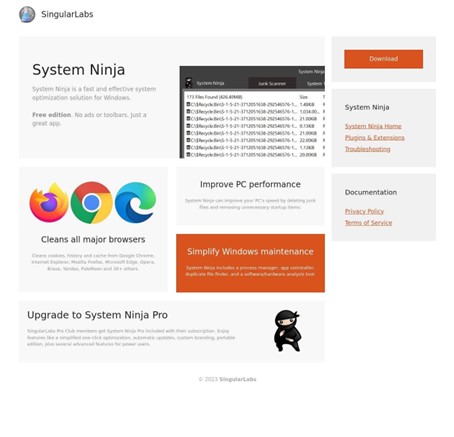

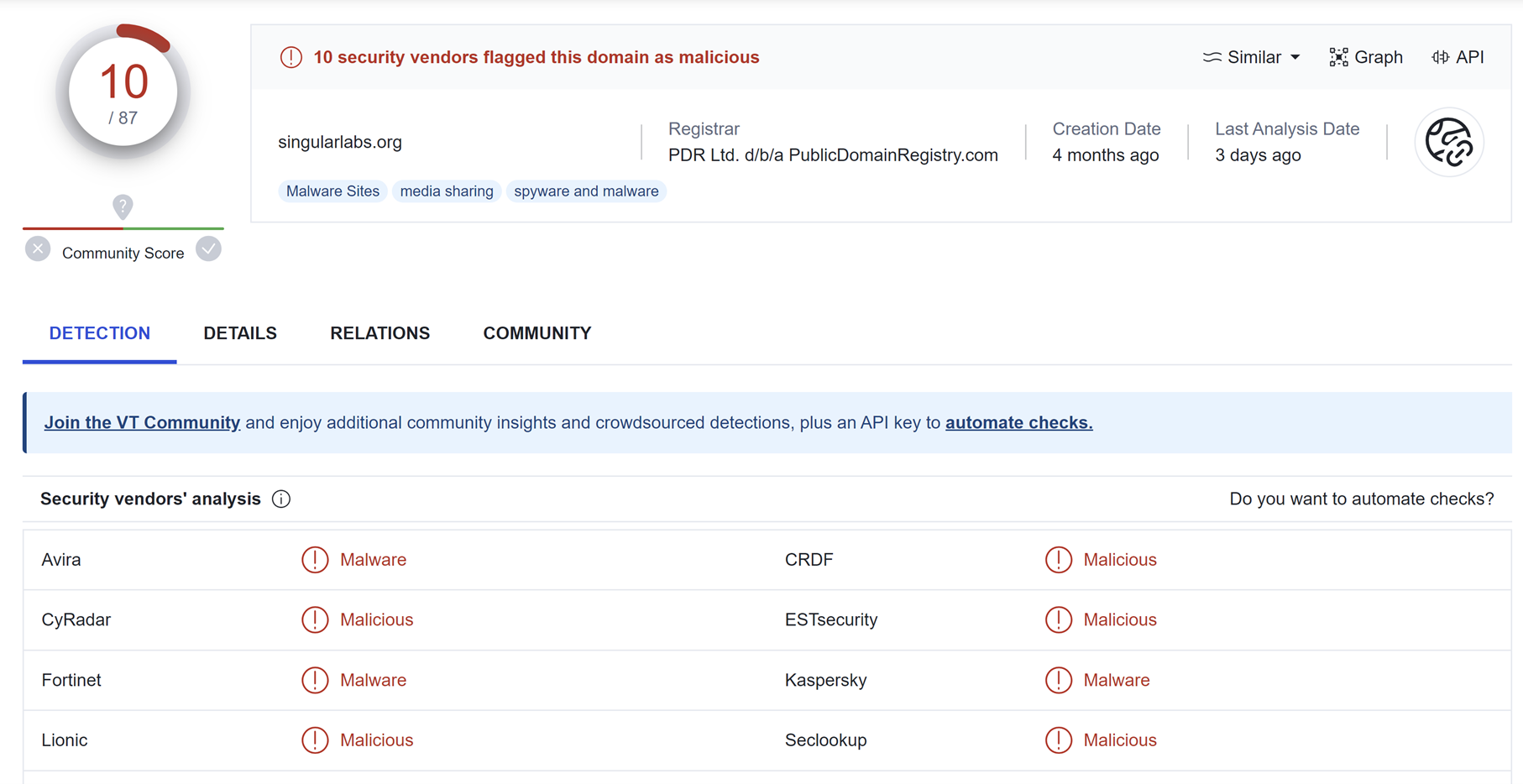

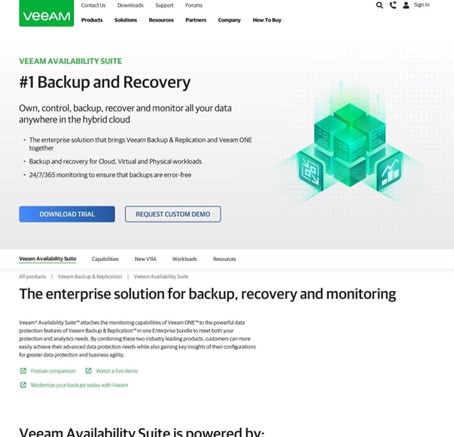

Poniżej przykłady użycia aplikacji podszywających się pod rzeczywiste wersje i fałszywe domeny

Pochodzenie z fałszywej domeny chatgpt4beta

Pochodzenie z fałszywej domeny devolutionrdp

Pochodzenie z fałszywej domeny astrachats

Pochodzenie z fałszywej domeny singularlabs

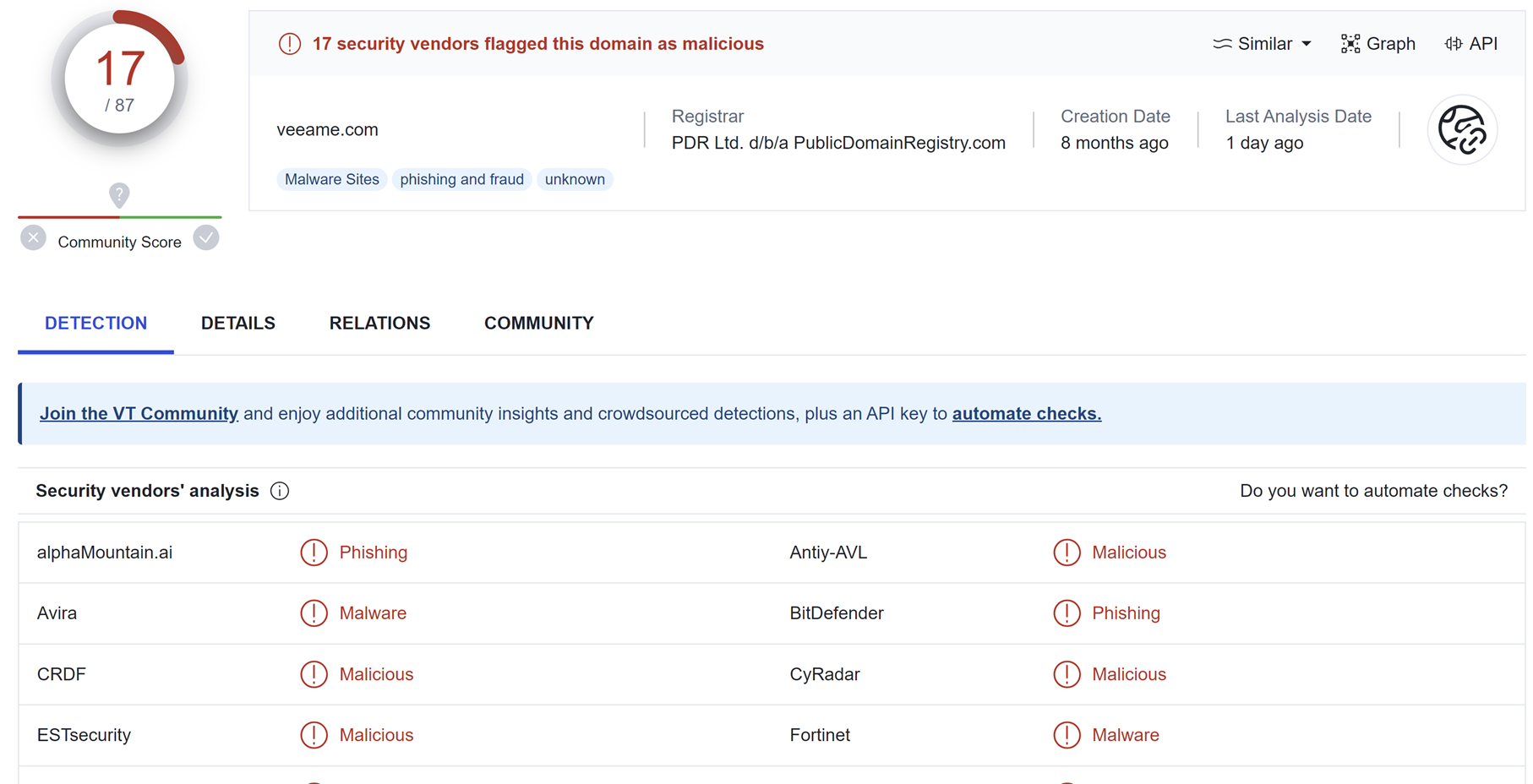

Pochodzenie z fałszywej domeny veeame

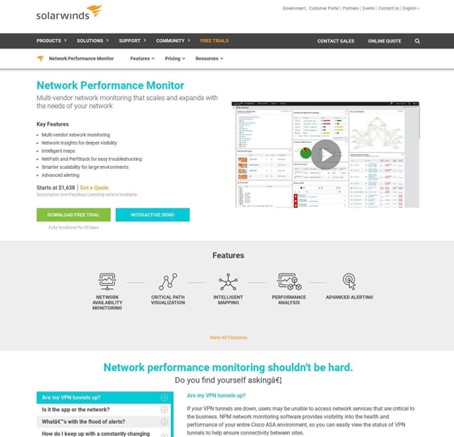

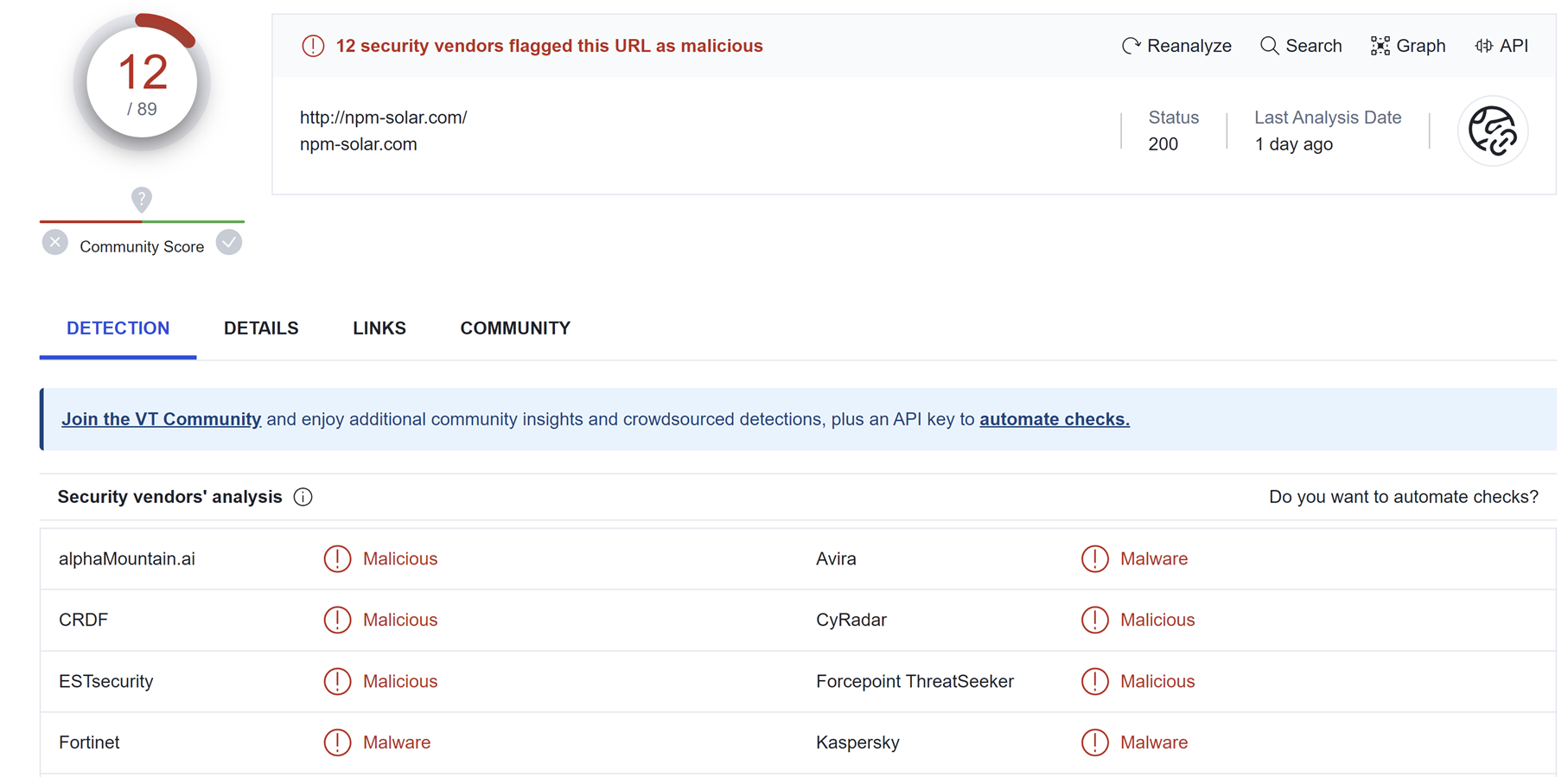

Pochodzenie z fałszywej domeny npm-solar

W Rom Com 3.0. badacze Trend Micro wyliczyli 42 polecenia. Na podstawie komunikatów odesłanych do serwera C&C oraz sposobu, w jaki polecenia korzystają z tych plików, badacze określili również przeznaczenie kilku dodatkowych komponentów:

PhotoDirector.dll – program wykonujący jeden lub więcej zrzutów ekranu i kompresujący je w%PUBLIC%\Libraries\PhotoDirector.zip

procsys.dll – narzędzie do kradzieży znane jako STEALDEAL do pobierania plików cookie przeglądarki i zapisywania ich w %PUBLIC%\Libraries\BrowserData\Result

wallet.exe – przechwytujący portfel kryptograficzny, który zapisuje skradzione informacje do %PUBLIC%\Libraries\tempFolder

msg.dll – przechwytywanie wiadomości błyskawicznych z czatu

FileInfo.dll – złodziej danych uwierzytelniających FTP lub komponent zmuszający maszynę ofiary do wysyłania plików na serwer FTP

Pomimo tych dodatkowych elementów złośliwego oprogramowania, RomCom 3.0 wydaje się mieć polecenia pobierania i uruchamiania legalnego oprogramowania:

dsk.exe – przenośna wersja oprogramowania AnyDesk

7z.dll, 7z.exe i 7za.exe – pliki powiązane z programem 7-Zip

Trojan kradnący dane, pobierany jest przez serwery C&C RomCom, jest stosunkowo prostym narzędziem, które kradnie zapisane dane uwierzytelniające i historię przeglądania z następujących przeglądarek: Google Chrome, Microsoft Edge, Mozilla Firefox, Chrom, Chrome w wersji beta, przeglądarka Yandex. Trojan ten zbiera również informacje o zainstalowanych klientach pocztowych. Skradzione dane są przechowywane lokalnie na maszynie ofiary w lokalizacji %PUBLIC%\Libraries\BrowserData\Result, a za pomocą polecenia C&C 24 dane te są eksfiltrowane przez serwer RomCom C&C. Wykryty TrojanSpy.Win64.STEALDEAL, znany jest również jako SneakyStealer.