Nowy gang ransomware Buhti atakuje systemy Windows i Linux

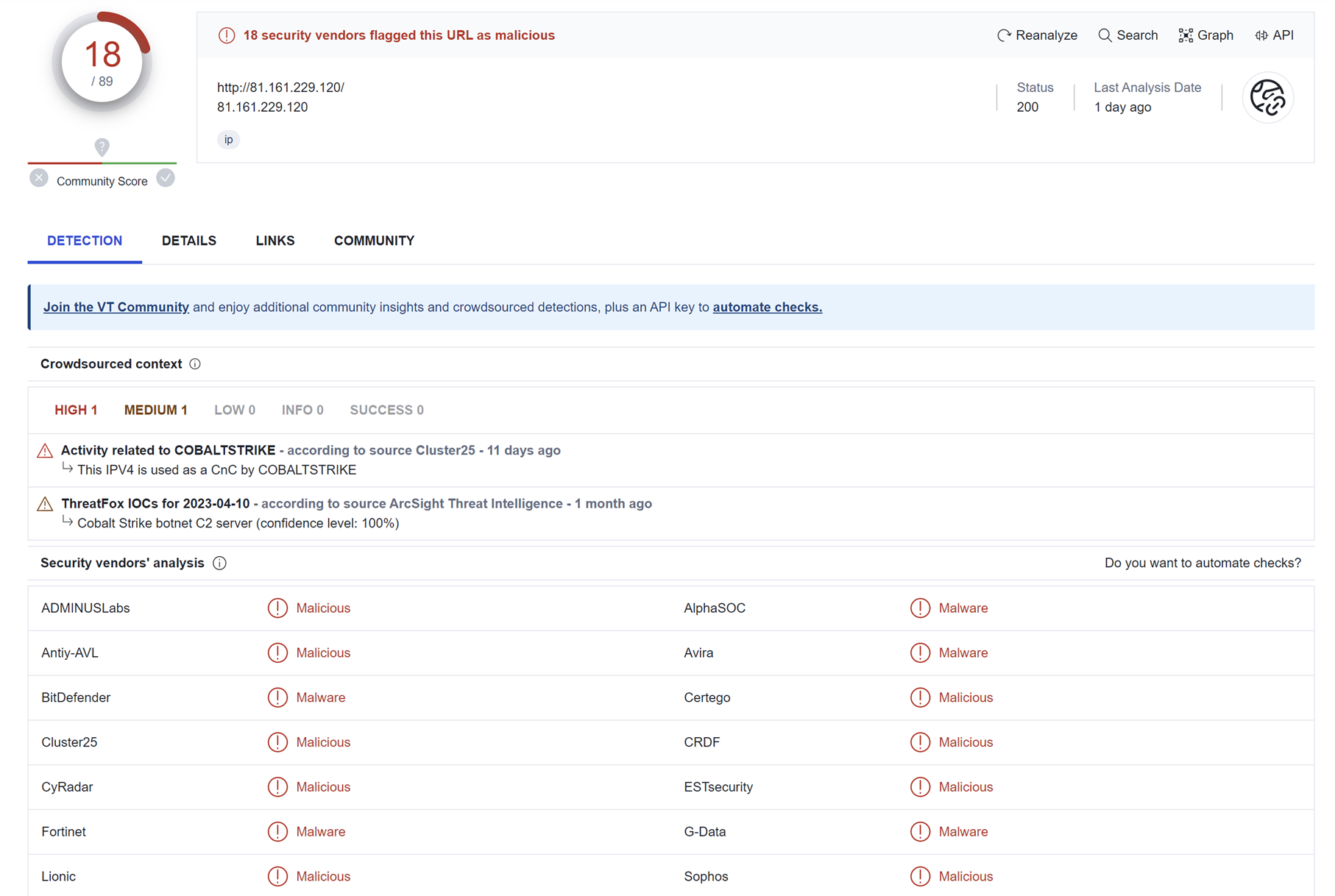

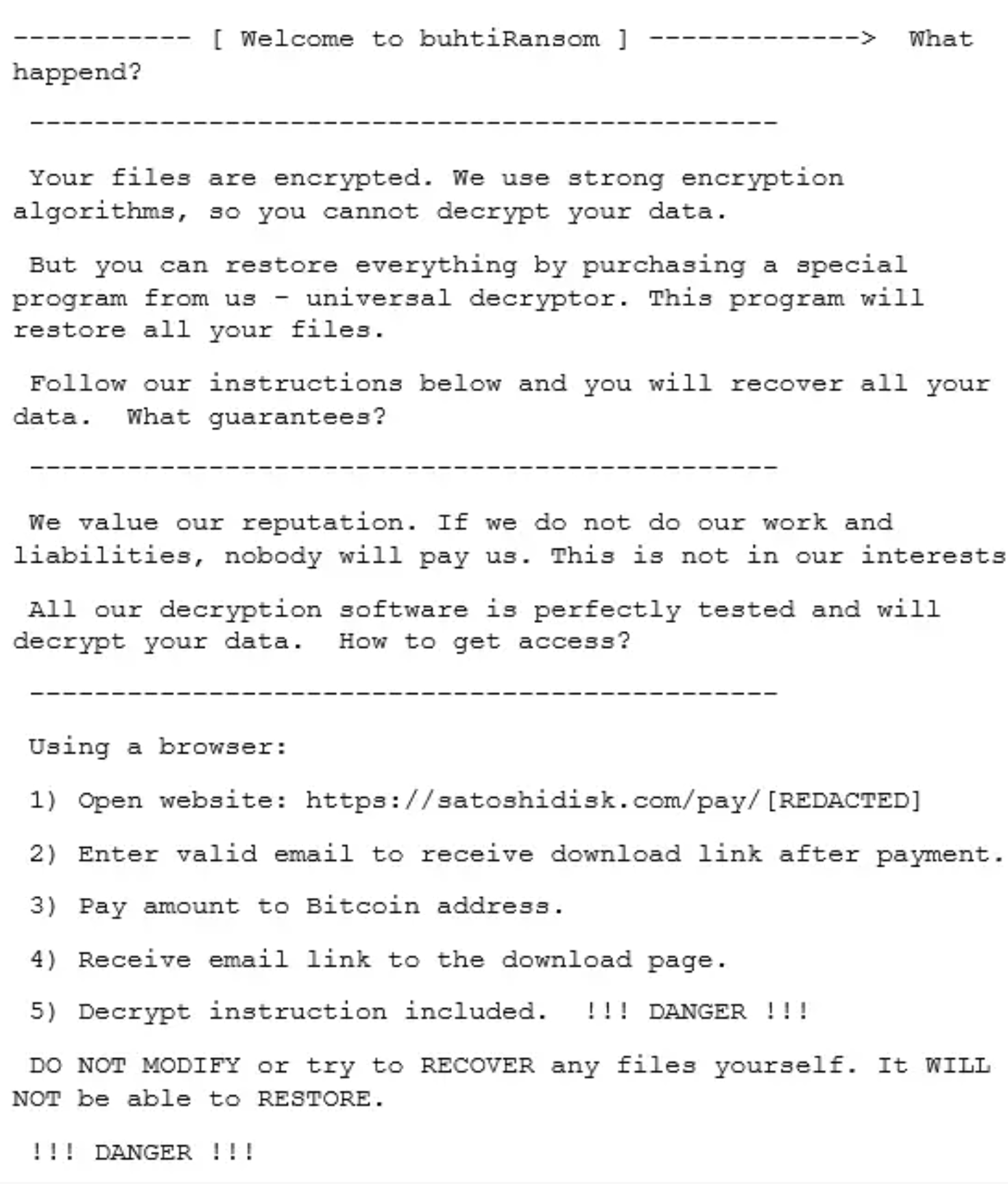

Atak nowej grupy ransomware o nazwie „Buhti” wykorzystuje ujawniony kod rodziny ransomware LockBit i Babuk do infekowania systemów Windows i Linux. Chociaż cyberprzestępcy stojący za Buhti, obecnie śledzeni jako „Blacktail”, nie opracowali własnej odmiany oprogramowania ransomware, stworzyli niestandardowe narzędzie do eksfiltracji danych, którego używają do szantażowania ofiar, taktykę znaną jako „podwójne wymuszenie”. Buhti po raz pierwszy został zauważony w lutym 2023 r. przez zespół Unit 42 Palo Alto Networks, który zidentyfikował go jako ransomware oparty na Go i atakujący Linuksa. Nowa operacja ransomware opiera się na ładunkach ransomware o zmienionym przeznaczeniu. Chociaż grupa nie tworzy własnego oprogramowania ransomware, wykorzystuje coś, co wydaje się być narzędziem opracowanym na zamówienie, narzędziem do kradzieży informacji zaprojektowanym do wyszukiwania i archiwizowania określonych typów plików. Buhti, który po raz pierwszy zwrócił uwagę opinii publicznej w lutym 2023 r., początkowo miał atakować komputery z systemem Linux. Jednak zespół Threat Hunter firmy Symantec wykrył również próby ataku na komputery z systemem Windows. Grupa bardzo szybko i skutecznie wykorzystuje ujawnione luki i podatności, jeden z niedawnych ataków wykorzystywał załataną ostatnio lukę w zabezpieczeniach PaperCut. Ponieważ Buhti nie był powiązany z żadną znaną grupą cyberprzestępczą, Symantec przypisał im swoją nazwę Blacktail. Niedawny atak Buhti polegał na tym, że atakujący próbowali wdrożyć ransomware na komputerach z systemem Windows. Analiza ładunku ransomware wykazała, że była to minimalnie zmodyfikowana wersja oprogramowania ransomware LockBit 3.0 (aka LockBit Black). Zaszyfrowane pliki są z rozszerzeniem .buthi. Tekst z żądaniem okupu widoczny jest na rysunku 1.

Rysunek 1.Tekst z żądaniem okupu. Źródło Symantec

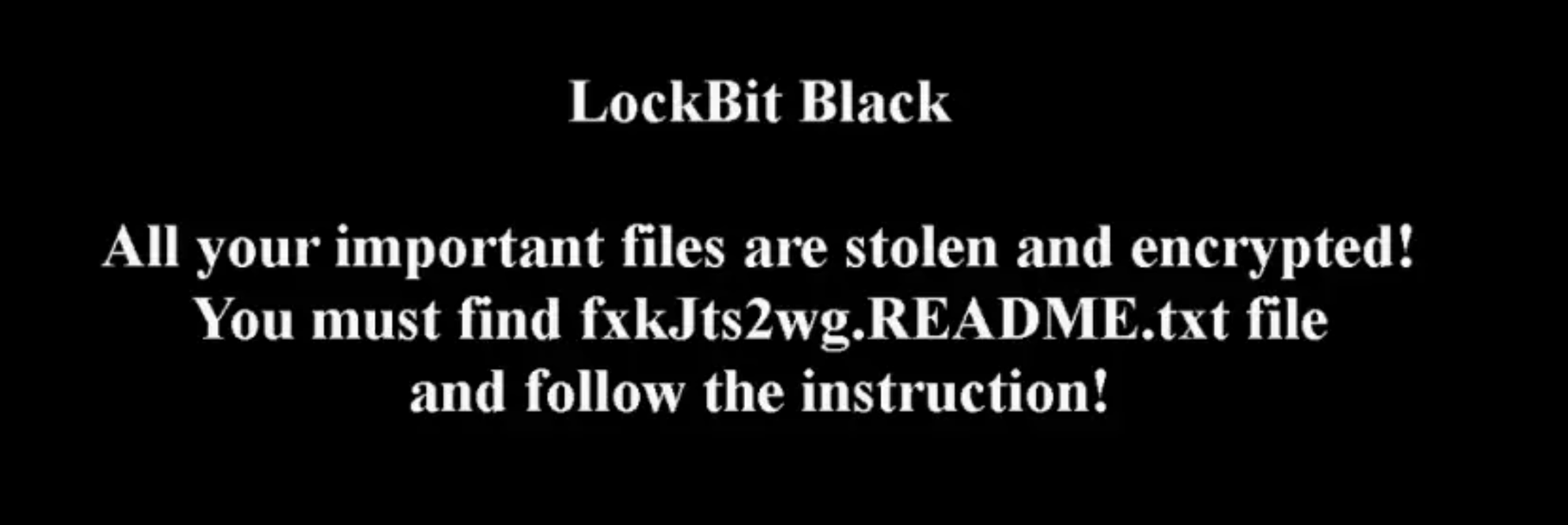

Oprogramowanie ransomware zawiera funkcję, która upuszcza plik .bmp z LockBit (Rysunek 2) ustawiając go jako tapetę systemu Windows, ale ta funkcja została wyłączona przez cyberprzestępców.

Rysunek 2. Wbudowany plik BMP LockBit odnaleziony w ładunku Buhti. Źródło Symantec

Ransomware ma również możliwość wysyłania informacji systemowych o zainfekowanym komputerze do serwera kontroli (C&C), ale ta funkcja również została wyłączona i nie został określony żaden serwer C&C. LockBit 3.0 został opracowany dla grupy cyberprzestępczej Syrphid (aka Bitwise Spider), która jest operatorem oprogramowania ransomware LockBit. Jeden z niezadowolonych programistów ransomware upublicznił kod aplikacji we wrześniu 2022 r. Analiza wielu ładunków na Linuksa, przeprowadzona przez firmę Symantec wykazała, że wszystkie były wariantami oprogramowania ransomware Babuk, które wyciekło. Babuk to jedna z pierwszych grup ransomware, która atakowała systemy ESXi za pomocą ładunku dla systemu Linux. Kod źródłowy Babuk’a wyciekł w 2021 roku i od tego czasu został zaadaptowany i ponownie wykorzystany w wielu operacjach ransomware. Żądanie okupu wariantu na system Linuksa było identyczne z tym dla systemu Windows, różni się jedynie adresem do płatności. Wygląda na to, że Blacktail używa co najmniej jednego niestandardowego złośliwego oprogramowania, narzędzia do eksfiltracji danych (SHA256: 9f0c35cc7aab2984d88490afdb515418306146ca72f49edbfbd85244e63cfabd). Napisany w Golang, ma na celu kradzież następujących typów plików: .pdf, .php, .png, .ppt, .psd, .rar, .raw, .rtf, .sql, .svg, .swf, .tar, .txt, .wav, .wma, .wmv, .xls, .xml, .yml, .zip, .aiff, .aspx, .docx, .epub, .json, .mpeg, .pptx, .xlsx, .yaml. Skopiowane pliki są umieszczane w archiwum .zip, tworzone przy użyciu narzędzia open source o nazwie zip, które można skonfigurować za pomocą argumentów wiersza poleceń, określając zarówno katalog do wyszukiwania interesujących plików, jak i nazwę archiwum wyjściowego. Argument -o w wierszu poleceń określa archiwum, które ma zostać utworzone. Argument -d określa katalog do wyszukania interesujących plików. Na przykład: CSIDL_WINDOWS\temp\xhfw.exe -o CSIDL_WINDOWS\temp\output.zip -d CSIDL_PROFILE

Wykorzystanie luki w zabezpieczeniach

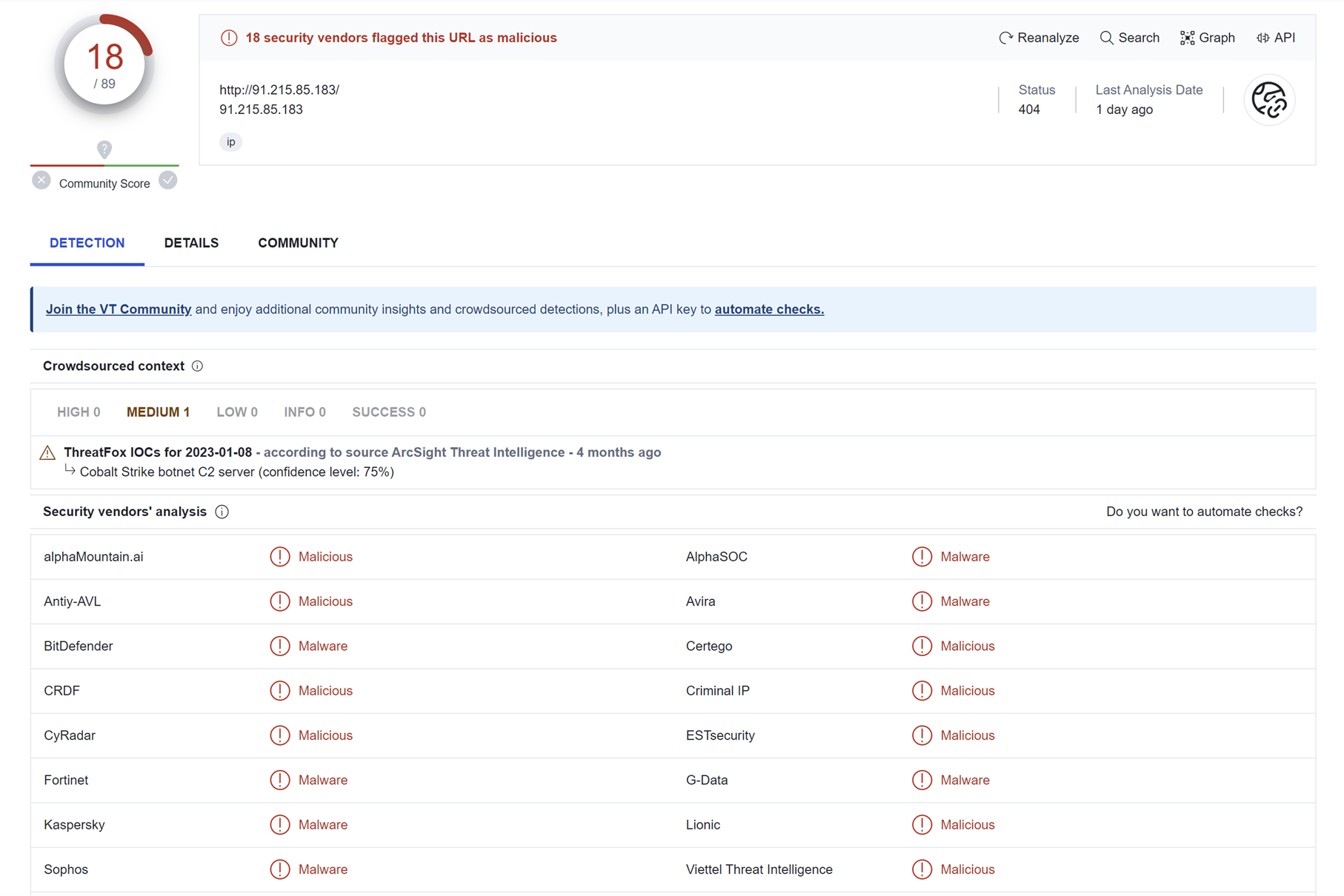

Niedawne ataki Buhti wykorzystywały świeżą podatnść w PaperCut NG i MF (CVE-2023-27350). Exploit umożliwia atakującemu ominięcie uwierzytelniania i zdalne wykonanie kodu. Luka została ujawniona i załatana przez PaperCut 15 marca 2023 r., a w ostatnich tygodniach wielu cyberprzestępców zaczęło wykorzystywać exploita w niezałatanych systemach. Atakujący wykorzystali lukę w celu zainstalowania Cobalt Strike, Meterpreter, Sliver, AnyDesk i ConnectWise. Narzędzia te zostały wykorzystane do kradzieży danych i dostarczenia ładunku ransomware do wielu komputerów w zaatakowanej sieci. Blacktail bardzo szybko wykorzystuje nowe exploity. W lutym zgłoszono, że wykorzystanie luki w aplikacji do wymiany plików Aspera Faspex firmy IBM ( CVE-2022-47986 ). Podczas gdy ponowne wykorzystanie upublicznionych ładunków często jest cechą charakterystyczną dla mniej wykwalifikowanych operacji ransomware, ogólne kompetencje Blacktaila w przeprowadzaniu ataków, w połączeniu z jego zdolnością do rozpoznawania użyteczności nowo odkrytych luk w zabezpieczeniach, sugerują, że nie należy tego w żaden sposób lekceważyć.

Wskaźnik kompromitacji

063fcedd3089e3cea8a7e07665ae033ba765b51a6dc1e7f54dde66a79c67e1e7 – Buhti (Windows)

eda0328bfd45d85f4db5dbb4340f38692175a063b7321b49b2c8ebae3ab2868c – Buhti (Linux)

e5d65e826b5379ca47a371505678bca6071f2538f98b5fef9e33b45da9c06206 – Buhti (Linux)

d65225dc56d8ff0ea2205829c21b5803fcb03dc57a7e9da5062cbd74e1a6b7d6 – Buhti (Linux)

d259be8dc016d8a2d9b89dbd7106e22a1df2164d84f80986baba5e9a51ed4a65 – Buhti (Linux)

8b5c261a2fdaf9637dada7472b1b5dd1d340a47a00fe7c39a79cf836ef77e441 – Buhti (Linux)

898d57b312603f091ff1a28cb2514a05bd9f0eb55ace5d6158cc118d1e37070a – Buhti (Linux)

515777b87d723ebd6ffd5b755d848bb7d7eb50fc85b038cf25d69ca7733bd855 – Buhti (Linux)

4dc407b28474c0b90f0c5173de5c4f1082c827864f045c4571890d967eadd880 – Buhti (Linux)

22e74756935a2720eadacf03dc8fe5e7579f354a6494734e2183095804ef19fe – Buhti (Linux)

18a79c8a97dcfff57e4984aa7e74aa6ded22af8e485e807b34b7654d6cf69eef – Buhti (Linux)

01b09b554c30675cc83d4b087b31f980ba14e9143d387954df484894115f82d4 – Buhti (Linux)

7eabd3ba288284403a9e041a82478d4b6490bc4b333d839cc73fa665b211982c – Buhti (Linux)

287c07d78cafc97fb4b7ef364a228b708d31e8fe8e9b144f7db7d986a1badd52 – Buhti (Linux)

32e815ef045a0975be2372b85449b25bd7a7c5a497c3facc2b54bcffcbb0041c – Cobalt Strike Beacon

5b3627910fe135475e48fd9e0e89e5ad958d3d500a0b1b5917f592dc6503ee72 – Cobalt Strike Beacon

d59df9c859ccd76c321d03702f0914debbadc036e168e677c57b9dcc16e980cb – Cobalt Strike Beacon

de052ce06fea7ae3d711654bc182d765a3f440d2630e700e642811c89491df72 – Cobalt Strike Beacon

65c91e22f5ce3133af93b69d8ce43de6b6ccac98fc8841fd485d74d30c2dbe7b – Meterpreter

8041b82b8d0a4b93327bc8f0b71672b0e8f300dc7849d78bb2d72e2e0f147334 – Meterpreter

8b2cf6af49fc3fb1f33e94ad02bd9e43c3c62ba2cfd25ff3dfc7a29dde2b20f2 – Meterpreter

97378d58815a1b87f07beefb24b40c5fb57f8cce649136ff57990b957aa9d56a – Meterpreter

c33e56318e574c97521d14d68d24b882ffb0ed65d96203970b482d8b2c332351 – Meterpreter

9b8adde838c8ea2479b444ed0bb8c53b7e01e7460934a6f2e797de58c3a6a8bf – Possible Meterpreter

9f0c35cc7aab2984d88490afdb515418306146ca72f49edbfbd85244e63cfabd – Exfiltration tool

ca6abfa37f92f45e1a69161f5686f719aaa95d82ad953d6201b0531fb07f0937 – Possible exfiltration tool

bdfac069017d9126b1ad661febfab7eb1b8e70af1186a93cb4aff93911183f24 – Sliver

91.215.85[.]183 – ostatnio zgłoszony serwer C&C

81.161.229[.]120 – ostatnio zgłoszony serwer C&C