VMware ESXi ransomware w ponownym natarciu

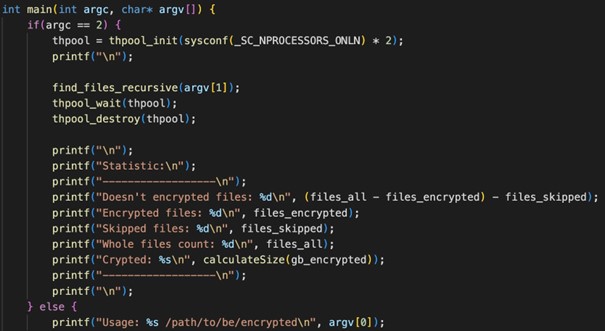

VMware ESXi ransomware w ponownym natarciu. Badacze SentinelLabs na podstawie wycieków kodu źródłowego Babuk, zidentyfikowali 10 rodzin oprogramowania ransomware Locker dla Vmware ESXi. Wyciek kodu źródłowego dodatkowo komplikuje atrybucję, ponieważ coraz więcej podmiotów stosuje to narzędzie. Na początku 2023 roku badacze SentinelLabs zaobserwowali wzrost aktywności ransomware pod VMware ESXi opartego na Babuk (aka Babak, Babyk). Wyciek kodu Babuk we wrześniu 2021 r. umożliwił wgląd w działania rozwojowe zorganizowanej grupy ransomware. Ze względu na bardzo dużą popularność hyperwizora VMware ESXi zarówno w lokalnych jak i hybrydowych infrastrukturach korporacyjnych, stał się on niestety cennym celem dla oprogramowania ransomware. W ciągu ostatnich dwóch lat zorganizowane grupy ransomware zaczęły stosować locker’y linuksowe, w tym ALPHV, Black Basta, Conti, Lockbit i REvil. Grupy te koncentrują się na ESXi przed innymi wersjami Linuksa, wykorzystując wbudowane narzędzia hyperwizora ESXi do wyłączenia maszyn wirtualnych, a następnie zaszyfrowania kluczowych plików hyperwizora. SentinelLabs zidentyfikował ransomware wywodzący się od Babuk na podstawie ciągu znaków Doesn’t encrypted files: %d\nw kodzie źródłowym /бабак/esxi/enc/main.cpp.

Rysunek 1 Unikalne ciągi znaków w kodzie źródłowym Babuk main.cpp Źródło SentinelLabs

Do szyfrowania docelowych plików w ESXi, Babuk używa implementacji szyfru strumieniowego Sosemanuk, w przeciwieństwie do Babuk dla Windows, który używa szyfru HC-128. Zarówno ESXi, jak i Windows, Babuk używa Curve25519-Donna do generowania klucza szyfrowania.

Babuk 2023 (.XVGV) SHA1:e8bb26f62983055cfb602aa39a89998e8f512466

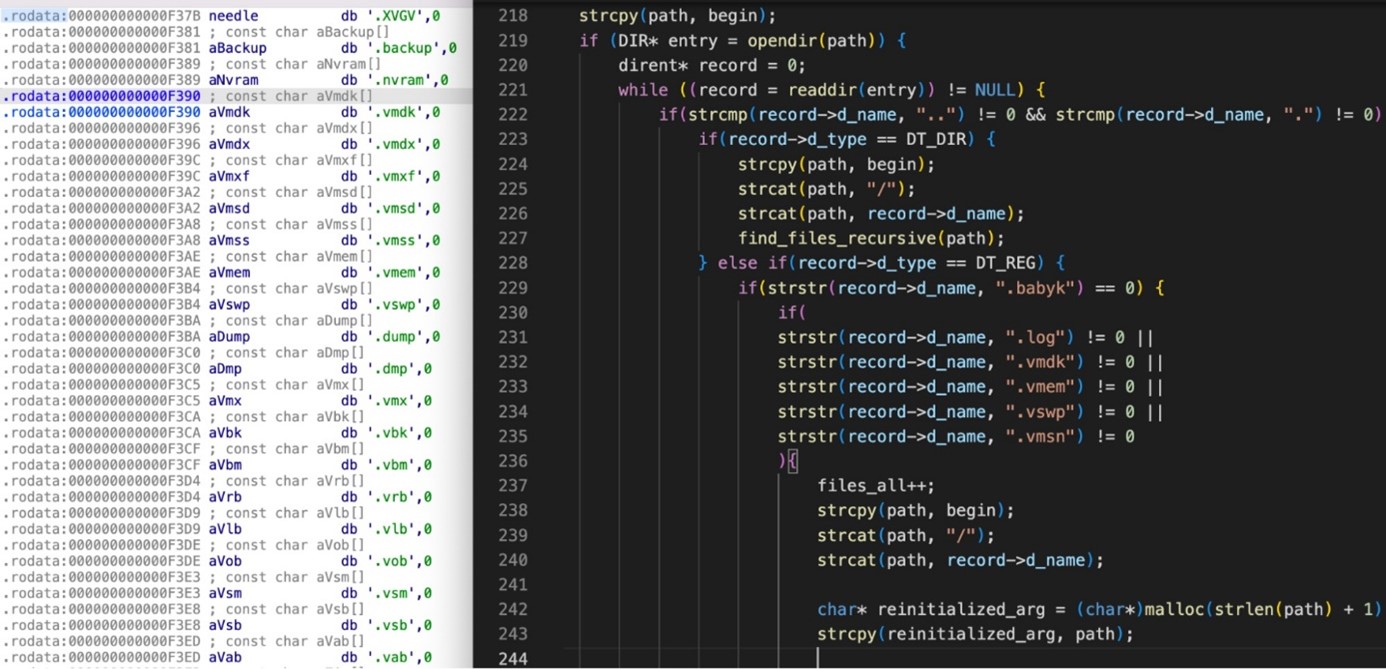

Wariant XVGV, znany również jako Babuk 2023, pojawił się w marcu 2023 roku na forum Bleeping Computer. Baseline Babuk i XVGV współdzielą kod pochodzący z main.cpp, funkcje przetwarzania argumentów z args.cpp, oraz implementację szyfrowania. Podobnie jak Babuk, XVGV wymaga od operatora podania jako argumentu katalogu do zaszyfrowania. Podczas analizy dynamicznej SentinelLabs udostępnili katalog użytkownika systemu testowego. Podczas pierwszego uruchomienia próbka wygenerowała żądanie okupu HowToRestore.txt we wszystkich katalogach podrzędnych. Jednak tylko sześć plików zostało zaszyfrowanych, każdy z rozszerzeniem *.logalbo lub *.gz. Spojrzenie na inkluzje rozszerzeń plików ujawnia, dlaczego szkody były ograniczone, XVGV atakuje wyłącznie pliki skoncentrowane na VMware i wyklucza te, które nie pasują do wyznaczonej listy. Jest to zachowanie wspólne z Baseline Babuk, chociaż „autor” XVGV dodał więcej rozszerzeń plików.

Rysunek 2 XVGV segmenty .rodata względem kodu źródłowego Babuk Źródło SentinelLabs

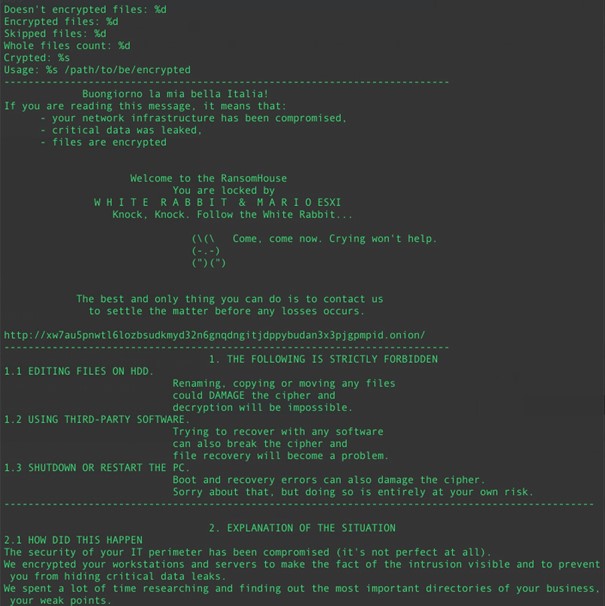

Mario (.emario) SHA1:048b3942c715c6bff15c94cdc0bb4414dbab9e07

Ransomware Mario obsługiwany jest przez Ransom House, grupę, która powstała w 2021 roku. Ransom House początkowo koncentrował się na atakach na sieci w celu kradzieży danych bez szyfrowania plików. Jednak od tego czasu grupa przyjęła locker’y kryptograficzne. Próbki mają bardzo podobną funkcję find_files_recursive, w tym domyślną nazwę pliku z żądaniem okupu How To Restore Your Files.txt. Funkcje szyfrowania również są takie same. Szczegółowa treść żądania okupu jest najbardziej wyjątkową częścią locker’a Mario ESXi. Grupa Ransom House udziela ofierze bardzo dokłądnych instrukcji, wyjaśniając, co zrobić i jak skontaktować się z hakerami.

Rysunek 3 Żądanie okupu Źródło SentinelLabs

SentinelLabs zauważa, że istnieje kilka innych znanych rodzin oprogramowania ransomware wywodzących się z kodu źródłowego Babuk ESXi, jak: Cylance ransomware (Nie powiązany z firmą ochroniarską o tej samej nazwie), Dataf Locker, Rorschach aka BabLock, Lock4, RTM Locker (per Uptycs)

Wnioski

Analiza SentinelLabs wykazała nieoczekiwane powiązania między rodzinami oprogramowania ransomware na ESXi. Chociaż powiązania z REvil są niepewne, jednak istnieje możliwość, że grupy te– Babuk, Conti i REvil – potencjalnie zleciły ten projekt locker’a ESXi temu samemu programiście. Grupy ransomware doświadczyły wielu wycieków, więc jest prawdopodobne, że w ich kręgach miały miejsce mniejsze wycieki. Ponadto cyberprzestępcy mogą udostępniać kod w celu współpracy, podobnie jak w przypadku open-sourcingu projektu programistycznego. Zauważalny jest trend polegający na tym, że hakerzy coraz częściej wykorzystują narzędzie Babuk Builder do tworzenia oprogramowania ransomware na ESXi i Linux’a. Opierając się na popularności kodu locker’a na ESXi podmiotu Babuk, hakerzy mogą również wykorzystać oparty na Go.Golang, locker na urządzenia NAS. Docelowe systemy NAS pracują również na systemie Linux. Chociaż locker NAS jest mniej skomplikowany, kod jest przejrzysty i czytelny, co może sprawić, że oprogramowanie ransomware będzie bardziej dostępne dla programistów znających i używających Go lub podobne języki programowania.