Syndykat cyberprzestępczy Magecart znowu atakuje

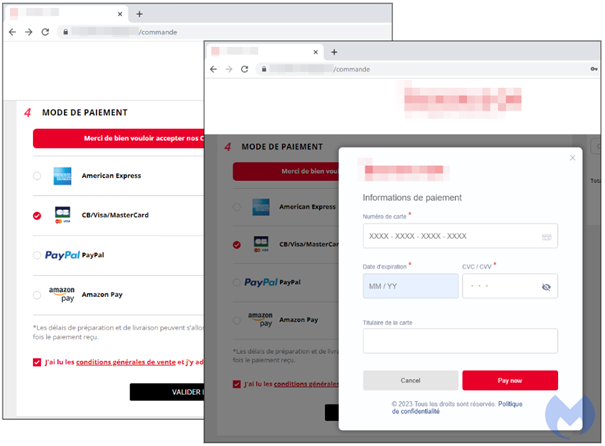

Syndykat cyberprzestępczy Magecart, składający się z kilkudziesięciu podgrup, specjalizujących się w cyberatakach obejmujących kradzież danych kart kredytowych, poprzez wstrzykiwanie kodu JavaScript na witrynach sklepów e-commerce, zwykle na etapie płatności za zakupy, znowu atakuje. Badacze Malwarebytes zidentyfikowali zaatakowaną witrynę internetową paryskiego sklepu z akcesoriami podróżniczymi, działającego na systemie CMS PrestaShop. Skimmer, który wcześniej zidentyfikowany został jako Kritec, został wstrzyknięty i ładował złośliwy kod JavaScript, który zamieniał proces płatności. Cyberprzestępcy użyli fałszywego formularza płatności, poprzez zastosowanie „modalu”, będącego elementem strony internetowej, wyświetlany przed bieżącą aktywną stroną. Modal wyłącza i przyciemnia tło, dzięki czemu użytkownik może skupić się na prezentowanym elemencie. Jest to sposób aby zatrzymać klientów w tej samej witrynie i umożliwić im interakcję z innym formularzem.

Rysunek 1 Fałszywy moduł płatności. Źródło Malwarebytes

Problem polega na tym, że modal jest całkowicie fałszywy i ma na celu kradzież danych karty kredytowej. Może wydawać się to trudne do uwierzenia, biorąc pod uwagę, że wszystko pasuje do oryginalnej marki i stylu witryny, jakość podrobienia jest bardzo precyzyjnie wykonana, z dbałością o wszystkie szczegóły, ma to zapewnić pełne zaufanie. Złośliwy modal jest zbudowany bardzo przejrzyście i zawiera animację, która wyświetla logo sklepu na środku, a następnie przesuwa je z powrotem w górę. Jest to bardzo dobrze zrobiony skimmer, który w rzeczywistości zapewnia płynniejsze wrażenia użytkownika niż domyślny sklep. Cyberautor szkodliwego oprogramowania jest nie tylko dobrze zorientowany w projektowaniu stron internetowych, ale także używa odpowiedniego języka (francuskiego) dla każdego pola formularza.

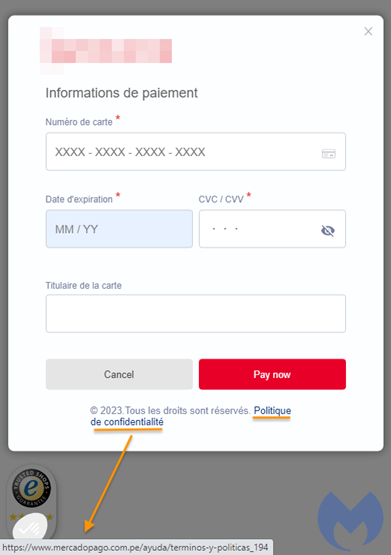

Rysunek 2 Fałszywy modal. Źródło Malwarebytes

Odtworzony przepływ płatności z perspektywy klienta dokonującego zakupów za pośrednictwem zaatakowanego sklep. Po wybraniu opcji płatności kartą kredytową ładowany jest szkodliwy mod, który zbiera dane karty płatniczej. Następnie na krótko wyświetlany jest fałszywy błąd „votre paiment a été annulé” (Twoja płatność została anulowana), zanim użytkownik zostanie przekierowany na prawdziwy adres URL płatności:

Rysunek 3 Przebieg procesu płatności z aktywnym skimmerem. Źródło Malwarebytes

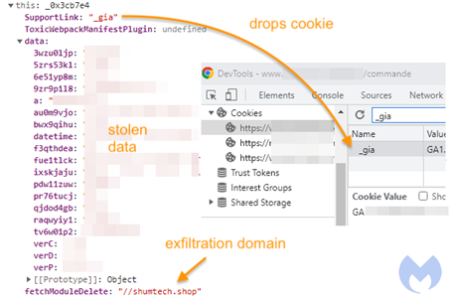

Przy drugiej próbie płatność zostanie zrealizowana, a ofiary nie będą świadome tego, co się właśnie wydarzyło. Skimmer „upuści” plik cookie, który będzie służył jako wskazówka, że bieżąca sesja jest teraz oznaczona jako zakończona. Gdyby użytkownik cofnął się i ponownie spróbowałby dokonać płatności, szkodliwy modal nie byłby już wyświetlany, zamiast tego zostałaby użyta prawdziwa metoda płatności przez zewnętrzny procesor Dalenys.

Rysunek 4 „Upuszczony” plik cookie przez skimmer po kradzieży danych. Źródło Malwarebytes

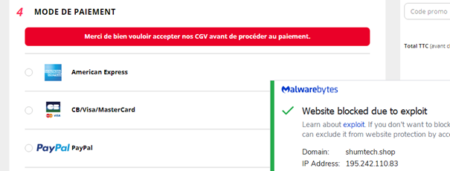

Badacze Malwarebytes przeszukali kilka tysięcy witryn e-commerce i odnaleźli więcej fałszywych zainfekowanych stron z użyciem tego modalu.

Rysunek 5 Zablokowany skimmer przez Malwarebytes

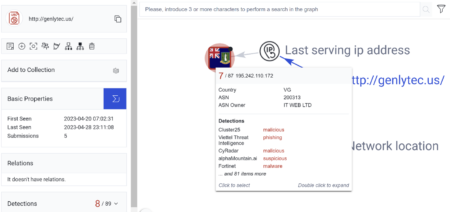

Wskaźniki skompromitowania

Nazwy domen

genlytec.us

shumtech.shop

zapolmob.sbs

daichetmob.sbs

interytec.shop

pyatiticdigt.shop

stacstocuh.quest

Adresy IP

195.242.110.172

195.242.110.83

195.242.111.146

45.88.3.201

45.88.3.63