RTM Locker ransomware-as-a-service

Badacze cyberbezpieczeństwa z firmy Trellix opublikowali raport o grupie cyberprzestępczej Read The Manual (RTM) dostarczającej ransomware-as-a-service (RaaS), ataki przeprowadzane są w celu generowania nielegalnych zysków. Grupa ta znana jest z wcześniejszej działalności związanej z e-przestępczością, atakami na środowiska korporacyjne za pomocą oprogramowania ransomware i zmuszania swoich „partnerów biznesowych” do przestrzegania rygorystycznych zasad. Modus operandi gangu koncentruje się na jednym celu: zostać nie wykrytym przez systemy bezpieczeństwa. Ich głównym celem jest zarabianie pieniędzy. Powiadomienia grupy publikowane są w języku rosyjskim i angielskim, przy czym wersja rosyjska jest „lepszej jakości”. Panel gangu RTM Locker zapewnia wgląd w zasady, cele, modus operandi i sposób pracy. Strona logowania do panelu wymaga podania nazwy użytkownika i hasła oraz kodu captcha, ma to zapobiec atakom brute-force.

Rysunek 1 – Strona logowania do panelu Źródło Trellix

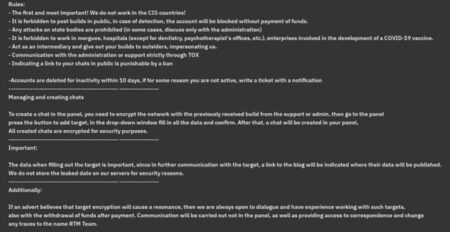

Po zalogowaniu, partnerzy mogą dodawać kolejnepodmioty do zaatakowania z żądaniem okupu. Jest to obecnie standardowa taktyka gangów ransomware, zamiar dwukrotnego wyłudzenia okupu od zaatakowanych podmiotów: zaszyfrowanie plików, następnie publiczne wskazanie nazwy podmiotu i opublikowanie skradzionych danych.

Rysunek 2 – Dodanie nowego celu z poziomu panelu Źródło Trellix

Fragment żądania okupu wskazuje na dalszą strategię: „Wszystkie twoje dokumenty, zdjęcia, raporty, dane klientów i pracowników, bazy danych i inne ważne pliki zostały zaszyfrowane i nie możesz ich samodzielnie odszyfrować. Zapisane zostały na naszych serwerach!”.

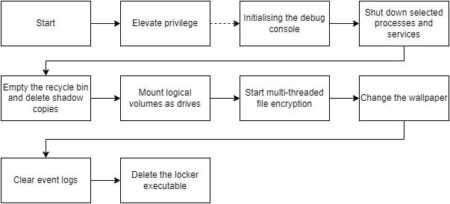

Zasady partnerskie. Partnerzy muszą pozostawać aktywni, w przeciwnym razie ich konto zostanie usunięte. Każdy partner, który pozostaje nieaktywny przez 10 dni, bez uprzedniego powiadomienia, zostanie zablokowany z dostępem do panelu. Kompilacje złośliwego oprogramowania RTM Locker mają być prywatne, co wskazuje, że cyberprzestępcy chcą mieć pewność, że kompilacje nie będą analizowane tak długo, jak tylko jest to możliwe. Próbki zawierają mechanizm samo usuwania, który jest wywoływany po zaszyfrowaniu zaatakowanego urządzenia. Redystrybucja RTM Locker poprzez zlecanie pracy innym samozatrudnionym podmiotom stowarzyszonym jest zabroniona, stanowi to próbę ograniczania liczby osób mających dostęp do próbek. Wszelka komunikacja z gangiem RTM ma odbywać się za pośrednictwem komunikatora TOX i w żaden inny sposób.

Rysunek 3 – Zasady grupy Źródło Trellix

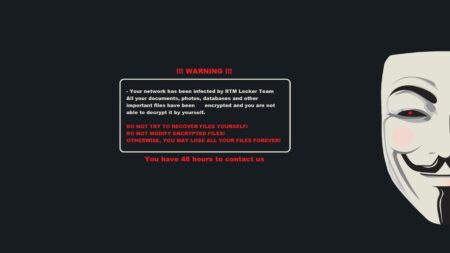

Oprogramowanie ransomware RTM podąża za przejrzystym przebiegiem wykonywania.

Rysunek 4 – Przebieg próbki RTM Locker w systemie Windows Źródło Trellix

RTM Locker szyfruje jak najwięcej plików, sprawdza, czy ma uprawnienia administracyjne, co zapewnia nieograniczony dostęp do urządzenia. RTM Locker nie wykorzystuje exploita do uzyskania tych uprawnień, po prostu uruchamia się z wymaganymi uprawnieniami, powoduje to wyświetlenie okna dialogowego Kontrola konta użytkownika. Jeśli zaatakowany zatwierdzi wykonanie, nowa instancja procesu zostanie uruchomiona z wymaganymi uprawnieniami administracyjnymi, a bieżąca instancja zostanie zamknięta. Jeśli zaatakowany odrzuci monit, zostanie on powtórzony dopóki uprawnienia nie zostaną przyznane.

Locker sprawdza następujące procesy: sql.exe, oracle.exe, ocssd.exe, dbsnmp.exe, synctime.exe, agntsvc.exe, isqlplussvc.exe, xfssvccon.exe, mydesktopservice.exe, ocautoupds.exe, encsvc.exe, firefox.exe, tbirdconfig.exe, mydesktopqos.exe, ocomm.exe, dbeng50.exe, sqbcoreservice.exe, excel.exe, infopath.exe, msaccess.exe, mspub.exe, onenote.exe, Outlook. exe, powerpnt.exe, steam.exe, thebat.exe, thunderbird.exe, visio.exe, winword.exe, wordpad.exe i notepad.exe.

Następnym krokiem jest zatrzymanie wszystkich usług z listy, docelowe usługi odpowiadają za ochronę antywirusową i tworzenie kopii zapasowych: vss, sql, svc$, memtas, mepocs, sophos, veeam, backup, GxVss, GxBlr, GxFWD, GxCVD, GxCIMgr, DefWatch, ccEvtMgr, ccSetMgr, SavRoam, RTVscan, QBFCService, QBIDPService, Intuit.QuickBooks.FCS, QBCFMonitorService, YooBackup, YooIT, zhudongfangyu, stc_raw_agent, VSNAPVSS, VeeamTransportSvc, VeeamDeploymentService, VeeamNFSSvc, PDVFSService, BackupExecVSSProvider, BackupExecAgentAccelerator, BackupExecAgentBrowser, BackupExecDiveciMediaService, BackupExecJobEngine, BackupExecManagementService, BackupExecRPCService, ArcSch2Svc, AcronisAgent, CASAD2DWebSvc i CAARCUpdateSvc.

Kolejnym krokiem jest sprawdzenie zdolności procesora do wykonywania operacji związanych z SSE2, wykorzystywanej do szyfrowania. Przed rozpoczęciem procesu szyfrowania Locker opróżnia kosz (nie pytając o potwierdzenie, nie wyświetlając postępu na ekranie, bez dźwięku zakończenia) i usuwa kopie w tle. Gwarantuje to, że ofiary nie będą mogły przywrócić plików bezpośrednio z kosza lub za pomocą kopii w tle.

![]()

Rysunek 5 Opróżnianie kosza i usuwanie kopii w tle Źródło Trellix

Ostatni wątek szyfrowania zmienia tapetę wraz z żądaniem okupu i zaszyfrowanymi plikami.

Rysunek 6 Zmieniona tapeta RTM Locker Źródło Trellix

Wielowątkowy charakter RTM Locker zapewnia szybkie szyfrowanie wszystkich woluminów logicznych. Jest jednak mało prawdopodobne, aby RTM Locker był dystrybuowany za pośrednictwem zautomatyzowanej kampanii phishing’owej, biorąc pod uwagę, że zadziała poprawnie dopiero po uzyskaniu wymaganych uprawnień administracyjnych. Ponieważ większość środowisk korporacyjnych nie zapewnia tych uprawnień, bardziej prawdopodobne jest, że RTM Locker zostanie uruchomiony w mniejszych organizacjach i systemach publicznie dostępnych podatnych na ataki. Opierając się na sposobie działania grupy, wygląda na to, że grupa opiera się na możliwościach, a nie skupia się na jednej branży lub konkretnych korporacjach. Zasady określają jasny zakres tego, co jest potencjalnym celem, umożliwiając podmiotom stowarzyszonym działanie według własnego uznania. Głównym celem gangu wydaje się być zarabianie pieniądzy, a nie motyw polityczny.