Falcon OverWatch wykrywa złośliwe archiwa SFX

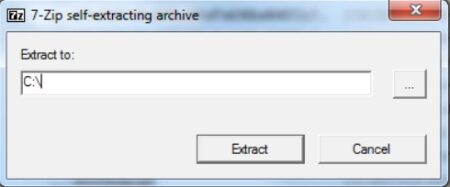

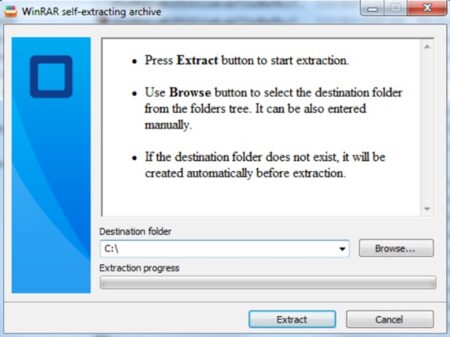

Falcon OverWatch bada złośliwe, samorozpakowujące się archiwa SFX, z ukrytymi ładunkami złośliwego oprogramowania. Samorozpakowujące się pliki archiwów SFX już od dawna służą do łatwego udostępniania skompresowanych plików bez wymaganego właściwego oprogramowania do rozpakowania i przeglądania zawartości plików archiwum. Jednak pliki archiwów SFX mogą również zawierać ukryte złośliwe funkcje, które nie są widoczne od razu dla odbiorcy pliku i mogą zostać przeoczone przez same wykrycia oparte na standardowej technologii ochrony urządzeń końcowych. Zespół CrowdStrike® Falcon OverWatch™ zaobserwował użycie archiwum SFX jako część interaktywnego włamania. Dochodzenie wykazało, że plik ten miał potencjał zapewnienia hakerowi trwałego backdoor’a do środowiska ofiary, po sparowaniu z określonym kluczem rejestru. SFX jest to archiwum połączone z modułem wykonywalnym, używanym do wypakowania plików z archiwum po jego uruchomieniu, wyświetla zawartość pliku, dzięki czemu odbiorca nie musi posiadać żadnego, specjalistycznego oprogramowania. Archiwa SFX są znacznie mniej powszechne w środowiskach korporacyjnych niż ich standardowe odpowiedniki w postaci skompresowanych archiwów. Chociaż wiele instalatorów oprogramowania używa archiwum SFX, rzekomo w celu ułatwienia instalacji, korzystanie z tego typu archiwów zyskuje na popularności, jako sposób na ominięcie narzędzi bezpieczeństwa i uruchomienie złośliwego kodu. W zależności od produktu do tworzenia archiwum SFX, używana jest gama kodów pośredniczących dekompresora SFX, nie wszystkie produkty posiadają takie same funkcjonalności. Wiele tego typu narzędzi jest powszechnie dostępnych i bardzo łatwe w użyciu. Dwa najpopularniejsze oprogramowania, umożliwiające tworzenie archiwum SFX, to 7-Zip i WinRAR. Każdy z nich ma określoną wersję kodu pośredniczącego dekompresora i oba mają funkcje, których można używać lub nadużywać.

Rysunek 1 SFX w 7zip

Rysunek 2 SFX w WinRAR

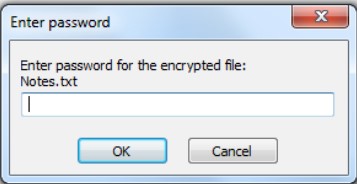

Archiwa SFX chronione hasłem są częściej spotykane w środowiskach biznesowych, w których produkt komercyjny używany jest do ochrony pliku, poprzez jego zaszyfrowanie i wówczas wymagane jest hasło w celu uzyskania dostępu. Wynikowy plik jest często archiwum SFX z wykonywalnym rozszerzeniem, do którego można uzyskać dostęp tylko po podaniu prawidłowego hasła.

Rysunek 3 SFX chroniony hasłem 7zip

W październiku 2022 r. botnet Emotet wysyłał archiwum SFX, które po otwarciu przez użytkownika automatycznie wyodrębniało drugie archiwum SFX chronione hasłem, wprowadzało hasło i wykonywało jego zawartość bez dalszych działań użytkownika. Nowe dowody wskazują, że podstawowe funkcje archiwum SFX są nadużywane na różne sposoby. Zespół Falcon OverWatch wykrył cyberprzestępcę, który próbował ustanowić trwałość za pomocą debugera Image File Execution Options po uzyskaniu dostępu do systemu przy użyciu skradzionych danych uwierzytelniających.

reg add „HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\utilman.exe” /v „debugger” /d „[REDACTED PathToSFXArchive]” /f

Ten wiersz polecenia próbuje skonfigurować debuger w rejestrze systemu Windows, przekazuje parametr do określonego pliku wykonywalnego debugera za każdym razem, gdy jest on uruchamiany. Jest to aplikacja ułatwień dostępu, którą można uruchomić przed zalogowaniem użytkownika do systemu Windows. W związku z tym hakerzy często nadużywają uruchamiania wybranego przez siebie pliku binarnego na ekranie logowania do systemu Windows, zwykle z pominięciem potrzeby uwierzytelnienia w systemie, w przypadku dostępu do danych uwierzytelniających. Ponadto pliki binarne uruchamiane tą metodą są wykonywane z lokalnego konta systemowego (NT AUTHORITY\SYSTEM), co umożliwia uruchamianie poleceń z wyższymi uprawnieniami utilman.exe, cmd.exe. Plik binarny, na który wskazywał klucz Image File Execution Options, był archiwum SFX, co jest niezwykłe i ciekawe, plik ten był chroniony hasłem, więc chociaż możliwe jest wyzwolenie jego wykonania za pomocą debuggera, nie jest możliwe rozpakowanie bez poprawnego hasła. Dotychczasowa ścieżka wykonania ataku utilman.exe

Rysunek 4 Łańcuch częściowych ataków Źródło CrowdStrike

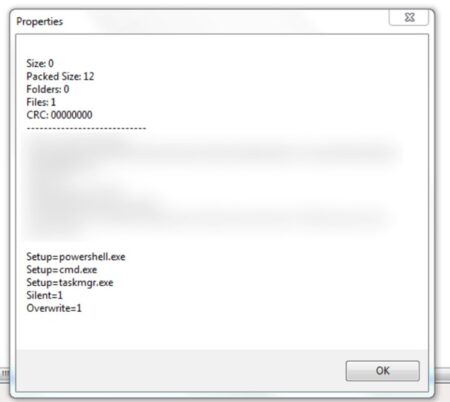

Jedną z zaawansowanych funkcji plików archiwum WinRAR SFX jest możliwość dołączania rozszerzonych poleceń SFX, które są uruchamiane po pomyślnym wyodrębnieniu plików. W ramach tych poleceń znajduje się opcja konfiguracji używana do określenia pliku wykonywalnego, który powinien zostać uruchomiony po pomyślnym wyodrębnianiu plików. Jest to często używane przez hakerów, w ten sposób kod pośredniczący dekompresora uruchamia złośliwe oprogramowanie, zawarte w archiwum SFX, po wyodrębnieniu złośliwego oprogramowania. Jednak archiwum SFX nie musi zawierać złośliwego oprogramowania, zamiast tego może zostać użyte do wywołania złośliwego polecenia przy użyciu natywnych narzędzi. Falcon OverWatch odkrył ukryte funkcje w pliku archiwum SFX. Metadane każdego pliku zawartego w archiwum często nie są szyfrowane i chronione hasłem, nawet jeśli ich zawartość jest. Badanie metadanych plików w tym archiwum ujawniło, że archiwum zawierało pusty plik tekstowy utworzony we wrześniu 2022 r. Analiza archiwum SFX ujawniła, że działa ono jako backdoor chroniony hasłem, wykorzystujący opcje konfiguracji WinRAR, bez złośliwego oprogramowania. Plik zawierał komentarz archiwalny, który brzmiał: „Komentarz poniżej zawiera polecenia skryptu SFX”, oraz kilka poleceń konfiguracyjnych do uruchomienia:

Rysunek 5 Polecenia konfiguracyjne WinRAR – backdoor w archiwum SFX Źródło CrowdStrike

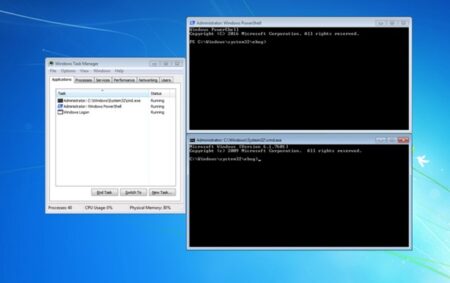

Ponieważ to archiwum SFX mogło zostać uruchomione z ekranu logowania, haker dysponował skutecznym, trwałym backdoor’em, do którego może uzyskać dostęp i uruchomić program PowerShell, wiersz poleceń systemu Windows i menedżer zadań z uprawnieniami NT AUTHORITY\SYSTEM. Ten typ ataku prawdopodobnie pozostanie niewykryty przez tradycyjne oprogramowanie antywirusowe, które szuka złośliwego oprogramowania w archiwum, będące zazwyczaj chronione hasłem, a nie zachowanie kodu pośredniczącego dekompresora archiwum SFX.

Rysunek 6 Kompletny łańcuch ataków Źródło CrowdStrike

Rysunek 7 Przykład archiwum SFX z backdoor’em, ekran logowania MS Windows Źródło CrowdStrike