Malware AlienFox

Malware AlienFox wykorzystywany do przechwytywania kluczy API i poufnych danych z usług AWS SES, Google i Microsoft. AlienFox to modułowy zestaw narzędzi dystrybuowany głównie na Telegramie w postaci archiwów kodu źródłowego. Niektóre moduły są również dostępne w serwisie GitHub i każdy potencjalny atakujący może je zastosować.

Badacze SentinelLabs zidentyfikowali nowy zestaw narzędzi o nazwie AlienFox, którego cyberprzestępcy używają do włamań do poczty e-mail i usług hostingowych. AlienFox jest wysoce modułowy i regularnie ewoluuje. Większość narzędzi jest typu open source, co oznacza, że cyberprzestępcy mogą bardzo łatwo dostosowywać i modyfikować to narzędzie do swoich potrzeb. Jak wskazuje SentinelLabs ewolucja powtarzających się funkcji sugeruje, że programiści stają się coraz bardziej wyrafinowani, a względy wydajności są na pierwszym planie.

Głównym zastosowaniem AlienFox jest wykrywanie źle skonfigurowanych hostów za pomocą platform skanujących, takich jak LeakIX i SecurityTrails, a następnie wykorzystanie różnych skryptów w zestawie narzędzi do wydobycia danych uwierzytelniających z plików konfiguracyjnych udostępnionych na serwerach. Późniejsze wersje zestawu narzędzi zawierały skrypty, automatyzujące złośliwe działania przy użyciu skradzionych danych uwierzytelniających, w tym:

- Ustanawianie trwałości konta Amazon Web Services (AWS) i eskalacja uprawnień

- Zbieranie limitów wysyłania i automatyzacja kampanii spamowych za pośrednictwem kont lub usług ofiar

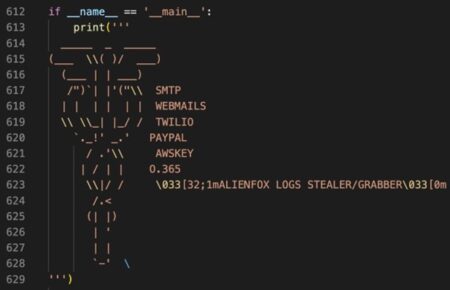

Logo AlienFox V4 Źródło SentinelLabs

AlienFox to platforma narzędzi, które są przeznaczone dla różnych usług internetowych, chociaż nadrzędne są usługi hostingu, poczty e-mail oparte na chmurze i oprogramowanie jako usługa (SaaS). Cyberprzestępcy polegają na błędnych konfiguracjach serwerów związanych z popularnymi frameworkami internetowymi, w tym Laravel, Drupal, Joomla, Magento, Opencart, Prestashop i WordPress. Zestawy narzędzi zawierają skrypty przeznaczone do sprawdzania wymienionych usług, każdy skrypt wymaga listy celów odczytanych z pliku tekstowego. Pliki „docelowe” są generowane przez oddzielny skrypt: jakgrabip.pyIgrabsite.py. Skrypty generowania celów wykorzystują kombinację brute force adresów IP i podsieci oraz interfejsów API platform analitycznych typu open source i dostarczane są szczegółowe informacje o potencjalnych celach. Zaobserwowano użycie skryptów API platform SecurityTrails i LeakIX.

Po zidentyfikowaniu podatnego serwera haker analizuje środowisko lub pliki konfiguracyjne, które przechowują poufne informacje, takie jak aktywne usługi, powiązane klucze API i tajne klucze. Badacze SentinelLabs znaleźli skrypty ukierunkowane na:

- 1and1

- AWS

- Bluemail

- Exotel

- Google Workspace

- Mailgun

- Mandrill

- Nexmo

- Office365

- OneSignal

- Plivo

- Sendgrid

- Sendinblue

- Sparkpostmail

- Tokbox

- Twilio

- Zimbra

- Zoho

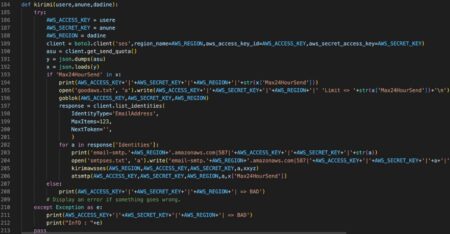

Najstarszy ze znanych zestawów narzędzi AlienFox, wersja 2, koncentruje się przede wszystkim na pozyskiwaniu poświadczeń z plików konfiguracyjnych serwera WWW. Zawiera również skrypt awses.py, który używa klienta AWS SDK Boto3 Python do automatyzacji działań związanych z AWS Simple Email Service (SES), w tym wysyłania i odbierania wiadomości oraz stosowania profilu z podwyższonym poziomem uprawnień do konta AWS.

Funkcja kirimi w awses.py sprawdza limity wysyłania SES i pobiera adresy e-mail w konfiguracji SES Źródło SentinelLabs

Ponadto wersja 2 zawiera ssh-smtp.py, który analizuje pliki konfiguracyjne pod kątem poświadczeń i używa biblioteki Paramiko Python do sprawdzania poprawności konfiguracji SSH na docelowym serwerze WWW. Ten skrypt zawiera również zakodowane polecenia, które mogą wykorzystać podatność CVE-2022-31279, zdalnego wykonania kodu.

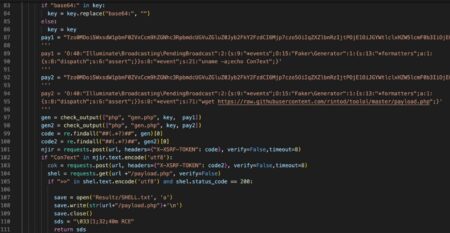

Kod z ssh-smtp.py get_appkey funkcji Źródło SentinelLabs

AlienFox V3.x

Wersja 3.x zawiera pierwszą zaobserwowaną wersję skryptu Lar.py, która automatyzuje pozyskiwanie kluczy i plikiów.env, rejestruje wyniki w pliku tekstowym wraz ze szczegółami docelowego serwera.

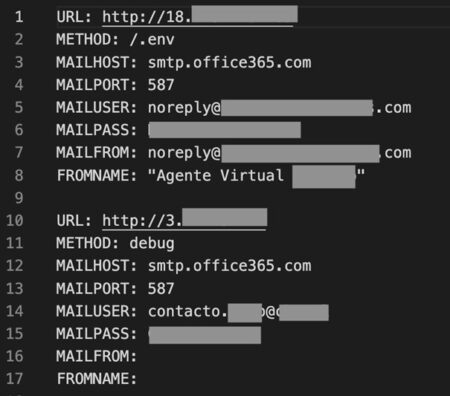

lar.py Wynik office.txt Źródło SentinelLabs

Każdy z zestawów narzędzi, celuje w serwery wykorzystujące framework Laravel PHP, co może wskazywać, że Laravel jest szczególnie podatny na błędne konfiguracje. Lar.py jest zakodowany w bardziej profesjonalny sposób niż skrypty AlienFox w wersji 2 i ich pochodne. Lar.py stosuje wątki, klasy Pythona z funkcjami modułowymi i zmienne inicjujące. Autor dodaje również znaczniki do skradzionych danych wyjściowych, które rejestrują, czy dane zostały zebrane za pomocą parsera konfiguracji.

AlienFox V4.x

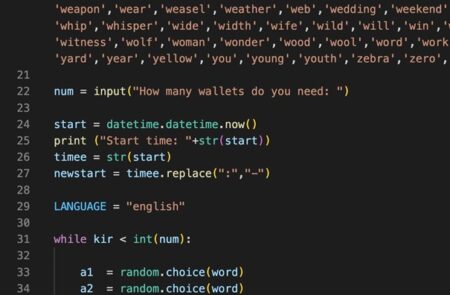

Wersja 4.x to najnowszy ze znanych obecnie zestawów narzędzi, ten zestaw jest zorganizowany znacznie inaczej, każde narzędzie ma przypisany numeryczny identyfikator (np. Narzędzie1, Narzędzie2). W katalogu głównym AlienFox znajduje się podstawowy skrypt o nazwie ALIENFOXV4.py, który służy jako punkt startowy dla ponumerowanych skryptów narzędzi w folderach podrzędnych. Narzędzia 5, 6, 7 i 8 zbierają listy celów, a inne sprawdzają, czy cele są źle skonfigurowane lub ujawnione. Na przykład Tool17 zawiera skrypt cms.py, który sprawdza witryny pod kątem obecności WordPress, Joomla, Drupal, Prestashop, Magento, Opencart. Narzędzie Tool13 zawiera podobną funkcjonalność zorientowaną na AWS i SES, jak w wersji 2 BTC.py. Chociaż wymienione narzędzia są dobrze dostosowane do starszych wersji AlienFox, kilka nowych dodatków sugeruje, że deweloper poszerza grupę odbiorców zestawu narzędzi lub potencjalnie zwiększa możliwości istniejącej bazy klientów dla zestawu narzędzi. Na przykład Tool16 to narzędzie do sprawdzania konta detalicznego na Amazon.com, które sprawdza, czy adres e-mail jest już powiązany z kontem Amazon, jeśli nie, skrypt tworzy nowe konto na Amazon przy użyciu adresu e-mail. Dodatkowo Tools 19 (BTC.py) i 20 ( ETH.py) automatyzują seed’owanie portfela kryptowalut dla Bitcoin i Ethereum. Pomimo obecnej funkcjonalności, wewnętrzna nazwa dwóch ostatnich narzędzi mówi, że skrypty to „Wallet Cracker”.

Generowanie seed’ów portfela wETH.py Źródło SentinelLabs

Podsumowanie

Aby chronić się przed narzędziami AlienFox, organizacje powinny stosować najlepsze praktyki zarządzania cyberbezpieczeństwem i przestrzegać zasady najniższych uprawnień. Powinny również rozważyć zastosowanie Cloud Workload Protection Platform (CWPP) na maszynach wirtualnych i kontenerach w celu wykrywania interaktywnej aktywności w systemie operacyjnym. Niestety niektórzy usługodawcy nie rejestrują działań takich jak brute-force lub próby password spray, zalecane jest monitorowanie wszelkich działań, w tym tworzenia nowych kont, profili usług, zwłaszcza tych z wysokimi uprawnieniami. Dodatkowo wskazane jest monitorowanie nowo dodanych adresów e-mail na platformach, na których organizacja prowadzi kampanie e-mailowe.

Zestaw narzędzi AlienFox to niestety kolejny etap ewolucji cyberprzestępczości w usługach chmurowych. Usługi w chmurze mają dobrze udokumentowane, wydajne interfejsy API, umożliwiające programistom na wszystkich poziomach umiejętności, łatwe pisanie narzędzi dla usługi. Zestaw narzędzi był stopniowo rozwijany dzięki ulepszonym praktykom kodowania, a także dodawaniu nowych modułów i możliwości. Ataki w chmurze nie ograniczają się już do kopania kryptowalut, narzędzia AlienFox ułatwiają ataki na usługi, którym brakuje zasobów potrzebnych do kopania. Cyberprzestępcy używają AlienFox do identyfikowania i zbierania danych uwierzytelniających z niewłaściwie skonfigurowanych lub odsłoniętych usług. Dla zaatakowanych AlienFox niesie duże ryzyko, zarówno poniesienia dodatkowych kosztów, jak i utraty zaufania wśród klientów.