Nowe strategie ataków wykorzystywane przez chińską grupę cyberprzestępczą Earth Preta

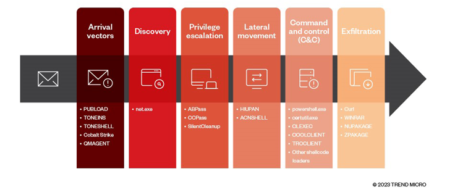

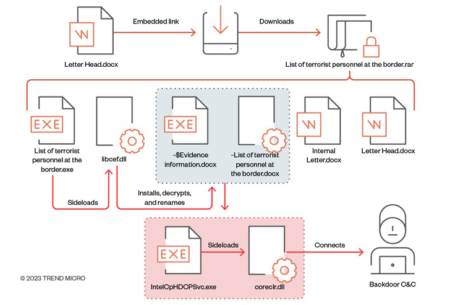

Niedawna kampania ataków hackerskich prowadzona przez grupę Earth Preta pokazuje, że grupy związane z Chinami stają się coraz bardziej biegłe w omijaniu różnych systemów zabezpieczających. Grupa ta działa co najmniej od 2012 roku i jest śledzona przez społeczność cyberbezpieczeństwa pod różnymi nazwami, takimi jak Bronze President, HoneyMyte, Mustang Panda, RedDelta i Red Lich. Ataki przeprowadzane przez tę grupę zaczynają się od przesłania wiadomości typu spear-phishing, mającej na celu zainstalowanie szerokiej gamy narzędzi umożliwiających zdalny dostęp, przejęcia kontroli nad systemem (C2) oraz kradzież danych. Wiadomości te zawierają złośliwe załączniki rozpowszechniane za pomocą linków do usług takich jak Dropbox czy Google Drive. Hakerzy stosują techniki takie jak DLL side-loading, pliki skrótów LNK oraz fałszywe rozszerzenia plików, aby zyskać przyczółek i zainstalować backdoory takie jak TONEINS, TONESHELL, PUBLOAD i MQsTTang (znane również jako QMAGENT). Podobne łańcuchy infekcji wykorzystujące linki Google Drive zaobserwowano już w kwietniu 2021 roku, dostarczały wówczas również narzędzia Cobalt Strike. „Earth Preta ukrywa złośliwe ładunki w fałszywych plikach, wskazujących na legalne — technika ta okazała się skuteczna w unikaniu wykrycia” — wskazał Trend Micro w analizie opublikowanej w czwartek 23 marca. Metoda ta została po raz pierwszy zauważona pod koniec ubiegłego roku, a od tamtej pory nieco się zmieniła: link do pobrania archiwum jest teraz osadzony w innym pliku – atrapie, a sam plik jest chroniony hasłem, co ma na celu ominięcie bram e-mail’owych.

Źródło TrendMicro

„Za pomocą tego podejścia, haker może pomyślnie obejść usługi skanujące” — wskazali badacze TrendMicro. Jest to pierwsze wejście do środowiska ofiary, następnie kontynuowane są etapy odkrywania kont i eskalacji uprawnień, przy czym Mustang Panda wykorzystuje własne narzędzia, takie jak ABPASS i CCPASS, aby obejść kontrolę kont użytkowników (UAC) w systemie Windows 10.

Źródło TrendMicro

Ponadto zaobserwowano, że grupa używa złośliwego oprogramowania, takiego jak „USB Driver.exe” (HIUPAN lub MISTCLOAK) i „rzlog4cpp.dll” (ACNSHELL lub BLUEHAZE), do instalacji na dyskach wymiennych i tworzy powłokę odwrotną celem dalszego poruszania się po sieci. Inne używane narzędzia to CLEXEC, backdoor umożliwiający wykonywanie poleceń i czyszczenie dzienników zdarzeń. COOLCLIENT i TROCLIENT implanty mające na celu rejestrowanie klawiszy oraz odczytywanie i usuwanie plików, oraz PlugX.

Źródło TrendMicro

Zwodnicze strategie ataków

„Oprócz dobrze znanych, legalnych narzędzi, cyberprzestępcy stworzyli również wyspecjalizowane narzędzia służące do pozyskiwania danych” — wskazują badacze TrendMicro. W skład tych narzędzi wchodzą NUPAKAGE i ZPAKAGE, które są wyposażone w funkcje zbierania plików Microsoft Office. Odkrycia te ponownie podkreślają wzrost tempa operacyjnego chińskich grup cyberprzestępczych oraz ich stałe inwestycje rozwoju własnej cyberbroni, tworzonej z myślą unikania wykrycia. „Earth Preta to zdolny i zorganizowany cyberprzestępca, który stale doskonali swoje taktyki, techniki i procedury (TTP), rozbudowuje swoje możliwości rozwojowe oraz tworzy wszechstronny arsenał narzędzi i złośliwego oprogramowania” — wskazują badacze TrendMicro. W obliczu tych coraz bardziej zaawansowanych strategii ataków cybernetycznych, podmioty publiczne i prywatne muszą nieustannie ulepszać swoje metody obronne i ciągle monitorować potencjalne zagrożenia. Współpraca międzynarodowa oraz ciągłe inwestycje w cyberbezpieczeństwo stanowią kluczowe elementy w walce z rosnącym zagrożeniem ze strony grup hakerskich powiązanych z państwami.

Podnoszenie świadomości na temat zagrożeń cybernetycznych oraz edukacja użytkowników końcowych to kolejne ważne kroki w zapewnianiu skutecznej ochrony przed hakerami. W miarę jak chińscy hakerzy powiązani z państwem udoskonalają swoje metody ataku, istotne jest również dla przedsiębiorstw, rządów i jednostek, aby regularnie przeglądać i aktualizować swoje polityki bezpieczeństwa, stosować najnowsze zabezpieczenia oraz inwestować w szkolenia dla pracowników. Poprzez takie działania, możemy lepiej chronić naszą infrastrukturę, cyfrowe zasoby i informacje, utrzymując jednocześnie bezpieczną i stabilną przestrzeń cybernetyczną dla wszystkich użytkowników. Dzięki nieustannej pracy i zaangażowaniu badaczy oraz ekspertów ds. cyberbezpieczeństwa, nowe strategie ataków są odkrywane i analizowane, co pozwala na opracowywanie skuteczniejszych środków obronnych i przeciwdziałania tym zagrożeniom. Współpraca pomiędzy różnymi sektorami i organizacjami na całym świecie jest niezbędna do skutecznego reagowania na ewoluujące taktyki i metody stosowane przez hakerów.

W związku z tym, ważne jest również wspieranie badań i innowacji w dziedzinie cyberbezpieczeństwa, aby stale udoskonalać technologie obronne i narzędzia wykrywania. W miarę jak hakerzy posuwają się naprzód, istotne jest, aby społeczeństwo również się rozwijało, podejmując odpowiednie działania w celu ochrony własnych systemów i danych.

Podsumowując, ochrona przed chińskimi hakerami oraz wszystkimi innymi zagrożeniami cybernetycznymi wymaga nieustannego wysiłku ze strony organizacji, rządów jak i jednostek. Dzięki podnoszeniu świadomości, inwestowaniu w cyberbezpieczeństwo, współpracy międzynarodowej oraz promowaniu badań i innowacji w tej dziedzinie, możemy zwiększać naszą zdolność do wykrywania i przeciwdziałania tym zagrożeniom. Wspólnie możemy stworzyć silniejsze i bardziej odporne cyberprzestrzenie dla wszystkich, zapewniając bezpieczeństwo naszych systemów, danych oraz prywatności w miarę jak technologia kontynuuje swoje dynamiczne rozwijanie się. Kluczem do sukcesu jest wspólny wysiłek i ciągłe dążenie do zwiększenia poziomu bezpieczeństwa w naszym cyfrowym świecie.