Chińscy hakerzy wykorzystują podatność zero-day w FortiOS

Zespół badawczy firmy Mandiant ujawnił, że chińscy hakerzy związani z grupą UNC3886 wykorzystali podatność zero-day w Fortinet FortiOS. Grupa hakerska UNC3886, znana również jako Emissary Panda, to zaawansowane grupa cybeprzestępcza (APT) związana z chińskim rządem, specjalizująca się w cyberszpiegostwie. Atak miał na celu umieszczenie backdoor’ów na urządzeniach Fortinet oraz VMware, w celu utrzymania stałego dostępu do środowisk ofiar.

Wykorzystanie podatności

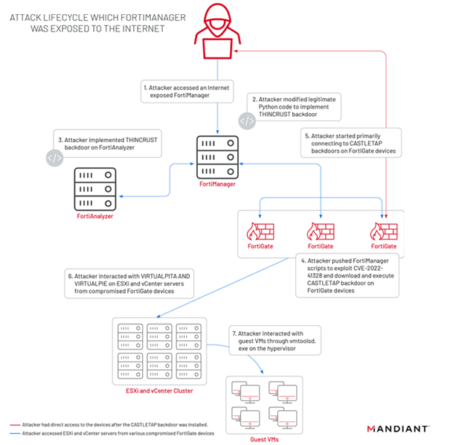

Atakujący wykorzystali podatność zero-day w systemie FortiOS, która pozwalała na arbitralne wykonywanie kodu. Podatność ta została już naprawiona przez Fortinet 7 marca 2023 roku. Zespół Mandiant wyjaśnił, że atakujący skupili się na urządzeniach FortiGate, FortiManager i FortiAnalyzer, w celu umieszczenia dwóch różnych backdoorów, THINCRUST i CASTLETAP. Atakujący wykorzystali niewłaściwe konfiguracje systemów FortiManager, które były narażone na ataki z sieci Internet.

THINCRUST to backdoor napisany w języku Python, który umożliwia wykonywanie dowolnych poleceń, a także odczytywanie i zapisywanie plików na dysku. Dzięki THINCRUST atakujący mogli uruchamiać skrypty FortiOS, które modyfikowały oprogramowanie urządzeń, nadpisywały pliki i umożliwiały atakującym uzyskanie stałego dostępu do środowisk ofiar.

CASTLETAP to nowy element złośliwego oprogramowania, który pozwalał na wykonywanie instrukcji zdalnych. Dzięki CASTLETAP atakujący mogli łączyć się z maszynami ESXi i vCenter i uzyskiwać pełny dostęp do maszyn ofiar.

Reakcja na atak

Organizacje, które padły ofiarą ataku, musiały podjąć natychmiastowe działania w celu łagodzenia zagrożeń. Zaktualizowały swoje urządzenia FortiGate, wzmocniły zabezpieczenia swoich systemów i współpracowały z odpowiednimi organami ścigania i ekspertami ds. cyberbezpieczeństwa.

Podsumowanie

Wykorzystanie podatności zero-day w systemie FortiOS przez chińską grupę UNC3886 pokazuje, że cyberprzestępcy stale poszukują luk w zabezpieczeniach, które umożliwiają im włamanie się do systemów i kradzież cennych danych. Ten incydent podkreśla konieczność nieustannego monitorowania i aktualizacji zabezpieczeń, aby chronić się przed zagrożeniem cyberataków, szczególnie ze strony zaawansowanych grup hakerskich. Współczesne ataki są coraz bardziej zaawansowane i wymagają od organizacji ciągłej uwagi i wdrażania najlepszych praktyk w zakresie bezpieczeństwa. Konieczne jest także monitorowanie sieci i systemów, a w przypadku wykrycia nieprawidłowości natychmiastowe reagowanie i usuwanie zagrożeń.

Podobne ataki wykorzystujące podatności w systemach Fortinet i innych urządzeniach sieciowych były już wcześniej przeprowadzane przez hakerów z Chin. Z tego powodu ważne jest, aby organizacje miały świadomość zagrożeń i były przygotowane na ataki tego rodzaju.

Podsumowując, incydent związany z podatnością zero-day w systemie FortiOS pokazuje, jak ważne jest dbanie o bezpieczeństwo swoich systemów oraz ciągłe aktualizowanie oprogramowania i zabezpieczeń. W przypadku wykrycia zagrożenia należy jak najszybciej podjąć działania, aby ograniczyć szkody i uniknąć m.in. kradzieży danych.