Hive Ransomware

Hive Ransomware

Zespół Varonis Forensics zbadał incydent dotyczący oprogramowania ransomware. Wiele urządzeń i serwerów zostało zhakowanych i zaszyfrowanych przez grupę znaną jako Hive. Zaobserwowany po raz pierwszy w czerwcu 2021 r., Hive jest wariantem oprogramowania RaaS wykorzystywanym przez cyberprzestępców do przeprowadzania ataków ransomware na placówki opieki zdrowotnej, organizacje non-profit, sprzedawców detalicznych, dostawców energii i inne sektory na całym świecie. Hive jest przeznaczony do dystrybucji w modelu Ransomware as a Service. RaaS to przestępczy model biznesowy oparty na sprzedaży gotowych narzędzi umożliwiających przeprowadzenie skutecznych ataków ransomware. Pozwala to podmiotom stowarzyszonym, które nie mają umiejętności lub czasu na opracowanie własnego wariantu oprogramowania ransomware, aby działać szybko, skutecznie i niedrogo. RaaS bardzo łatwo można odnaleźć w sieci Darknet, gdzie są reklamowane w taki sam sposób, jak towary i usługi w legalnej sieci. Zestawy RaaS mogą zawierać wsparcie 24/7, oferty pakietowe, recenzje użytkowników, fora i inne funkcje. Cena zestawów RaaS waha się od 40 dolarów miesięcznie do kilku tysięcy dolarów – są to trywialne kwoty, biorąc pod uwagę, że średnie żądanie okupu w 2021 r. wyniosło 6 milionów dolarów. Wariant Hive wykorzystuje popularne taktyki, techniki i procedury ransomware (TTP) w celu złamania zabezpieczeń urządzeń ofiar. Podczas wykonywania działań haker wyłącza zabezpieczenia przed złośliwym oprogramowaniem, a następnie eksfiltruje poufne dane i szyfruje pliki biznesowe. Podmioty stowarzyszone wykorzystują wiele mechanizmów do włamywania się do sieci ofiar, w tym wiadomości phishingowe zawierające złośliwe załączniki, dane uwierzytelniające VPN oraz wykorzystują luki w zabezpieczeniach zasobów zewnętrznych. Ponadto Hive umieszcza żądanie okupu w postaci zwykłego tekstu, które grozi opublikowaniem danych ofiary na stronie internetowej TOR „HiveLeaks”, chyba że ofiara spełni warunki hakerów.

Obserwacja ataku

Zespół Varonis Forensics zaobserwował, że hakerowi udało się osiągnąć swoje cele i zaszyfrować środowisko w mniej niż 72 godziny od początku włamania.

Etap 1: ProxyShell i WebShell

Atakujący wykorzystał wiele luk w zabezpieczeniach serwera Exchange, określanych jako ProxyShell. Następnie atakujący umieścił złośliwy skrypt backdoora, zwany webshell, w publicznie dostępnym katalogu na serwerze Exchange. Te skrypty mogą następnie wykonać złośliwy kod PowerShell na zaatakowanym serwerze z uprawnieniami SYSTEM.

Etap 2: Cobalt Strike

Złośliwy kod PowerShell pobiera dodatkowe narzędzia ze zdalnego serwera C2 (Command & Control) powiązanego ze strukturą Cobalt Strike. Stymulatory nie były zapisywane w systemie plików, ale wykonywane w pamięci.

Etap 3: Mimikatz i Pass-The-Hash

Wykorzystując uprawnienia SYSTEMU, cyberprzestępca stworzył nowego administratora systemu o nazwie „user” i przeszedł do etapu przejęcia poświadczeń, wywołując Mimikatz. Kradnąc hash administratora domeny NTLM i bez konieczności łamania hasła, hakerowi udało się ponownie wykorzystać go za pomocą ataku Pass-The-Hash i przejąć kontrolę nad kontem administratora domeny.

Etap 4: Skanowanie w poszukiwaniu poufnych informacji

Następnie cyberprzestępca przeprowadził szeroko zakrojone działania związane z wykrywaniem zasobów w całej sieci. Oprócz wyszukiwania plików zawierających „hasło” w swoich nazwach, zaobserwowane działania obejmowały skanowanie sieci i gromadzenie adresów IP, nazw urządzeń, a następnie sesji RDP do serwerów zapasowych i innych krytycznych zasobów.

Etap 5: Wdrożenie oprogramowania ransomware

Specjalnie spreparowane złośliwe oprogramowanie o nazwie Windows.exe zostało dostarczone i uruchomione na różnych urządzeniach, co doprowadziło do szerokiego szyfrowania i odmowy dostępu do plików w organizacji.

Następnie utworzona została notatka z żądaniem oprogramowania ransomware, w postaci zwykłego tekstu podczas fazy szyfrowania.

Wstępny dostęp

Początkowym wskaźnikiem włamania było udane wykorzystanie Microsoft Exchange przez luki znane jako ProxyShell. Ujawniona w sierpniu 2021 r. ProxyShell jest luką umożliwiającą zdalne wykonanie kodu (RCE). ProxyShell zawiera zestaw trzech oddzielnych luk w zabezpieczeniach i umożliwia zdalnym napastnikom wykonanie dowolnego kodu w zaatakowanych instancjach Microsoft Exchange Server.

CVE-2021-34473 (wynik podstawowy: 9,8)

Luka umożliwiająca zdalne wykonanie kodu programu Microsoft Exchange Server.

CVE-2021-34523 (wynik podstawowy: 9,8)

Luka dotycząca podniesienia uprawnień serwera Microsoft Exchange

CVE-2021-31207 (wynik podstawowy: 7,2)

Luka umożliwiająca obejście funkcji zabezpieczeń serwera Microsoft Exchange

Firma Microsoft wydała poprawki dla tych trzech luk w kwietniu i maju 2021 r. w ramach wydań „Wtorek łat”. CVE-2021-34473 i CVE-2021-34523 zostały załatane (KB5001779) w kwietniu 2021 r. CVE-2021-31207 zostały załatane (KB5003435) w maju.

Podczas dochodzenia znaleziono konkretne dowody wykorzystania tych CVE (Common Vulnerabilities and Exposures), które pozwoliły przeciwnikowi pomyślnie wdrożyć powłoki webowe na zaatakowanym serwerze.

W oparciu o analizę Varonis, poprzez cztery różne adresy IP uzyskano dostęp do szkodliwych plików:

139.60.161.228 (USA)

ASN: KLUCZ HOSTA

POWIĄZANE DZIAŁANIE: Skanowanie podatności Cobalt Strike C2 i Log4j

139.60.161.56 (USA)

ASN: KLUCZ HOSTA

POWIĄZANE DZIAŁANIE: Skanowanie podatności Cobalt Strike C2 i Log4j

185.70.184,8 (Holandia)

ASN: KLUCZ HOSTA

POWIĄZANE DZIAŁANIE: Skanowanie podatności Cobalt Strike C2 i Log4j. Powiązany z Emotet, IcedID i QBot.

91.208.52.149 (Holandia)

ASN: SERWER-A

Wykryto następujące złośliwe pliki:

![]()

Te nazwy plików składają się z losowych znaków, które nie wydają się mieć żadnego znaczenia. Atakujący często używają tej techniki, aby uniemożliwić stronom trzecim znalezienie powłok internetowych online, wysyłając żądania HTTP do listy wstępnie skonstruowanych nazw, które są częścią innych kampanii.

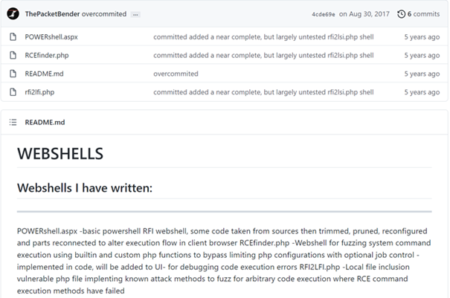

Kod źródłowy ustanowionych powłok internetowych jest pobierany z publicznego repozytorium github’a pod adresem https://github.com/ThePacketBender/webshells.

![]()

Wykonanie

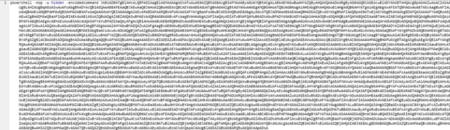

Haker wykonywał różne polecenia PowerShell do pobierania szkodliwych plików ze zdalnego serwera C2 na komputer ofiary. Atakujący wykorzytsał złośliwe oprogramowanie za pomocą poleceń, takich jak Invoke-Expression (IEX) lub pobierając zawartość pliku bezpośrednio do pamięci urządzenia i wykonując ją:

Ponadto osoby atakujące wykonały dodatkowy ukryty skrypt PowerShell, który był częścią struktury Cobalt Strike.

Przy użyciu przyznanych uprawnień NT AUTHORITY\SYSTEM oraz w celu zachowania trwałości na zaatakowanym serwerze utworzono nowo spreparowane konto „user”, które zostało dodane do grup „Użytkownicy pulpitu zdalnego” i „Administratorzy”. Użytkownik był używany do uzyskiwania dostępu do wielu ścieżek w poszukiwaniu plików związanych z „hasłem”, dostępu RDP do serwerów kopii zapasowych i nie tylko.

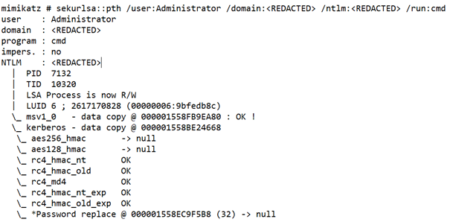

Dostęp do poświadczeń

Haker użył Mimikatz’a, narzędzia post-exploitation, a konkretnie modułu „logonPasswords” SekurLSA, który wyodrębnia hasła i skróty NTLM kont zalogowanych do systemu i zapisuje wyniki w pliku tekstowym w systemie lokalnym. Mając w do dyspozycji skrót NTLM administratora, atakujący użył techniki pass-the-hash, aby uzyskać wysoce uprzywilejowany dostęp do innych zasobów w sieci, uruchamiając nowy wiersz polecenia w systemie, którego dotyczy luka:

![]()

Wykorzystując skradzione konto administratora domeny, haker wykonał żądania dostępu RDP za pomocą mstsc.exe z parametrem „/v” do wielu urządzeń w sieci, głównie szukając serwerów powiązanych z sieciowymi kopiami zapasowymi i serwerami SQL. Działania te zostały wykonane w celu potwierdzenia możliwości dostępu do krytycznych serwerów przed wdrożeniem oprogramowania ransomware.

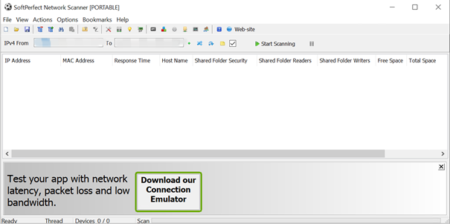

Do skanowania zasobów domeny użyto znanego publicznego skanera sieciowego o nazwie „SoftPerfect”.

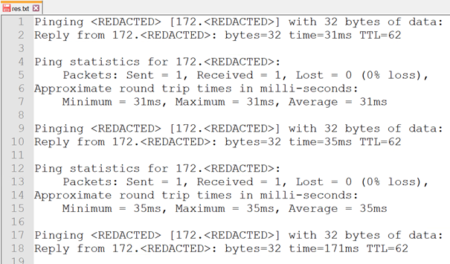

Korzystając z tego narzędzia, uzsykano listę urządzeń domeny, a wyniki zapisano w pliku tekstowym o nazwie „domains.txt”. Aby zlokalizować wszystkie aktywne hosty, atakujący uruchomił skrypt wsadowy o nazwie „p.bat”, który przeszukiwał listę domen, wysyłając pingi i zapisując wyniki w pliku tekstowym o nazwie „res.txt”.

![]()

Skrypt p.bat i konwencja nazewnictwa plików są zgodne z częścią zestawu narzędzi ransomware firmy Conti, który został dostarczony podmiotom stowarzyszonym grupy i po raz pierwszy ujawniony 21 sierpnia 2022 r. i opublikowany na Twitterze. Wskazuje to, na przyjmowanie innych technik grup ransomware

Ostateczne działania cyberprzestępcy rozpoczęły się od dystrybucji pliku o nazwie „windows.exe”, który był ładunkiem oprogramowania ransomware napisanym w języku Golang. Ładunek wykonuje wiele operacji, w tym usuwanie kopii w tle, wyłączanie systemów zabezpieczających, czyszczenie dzienników zdarzeń systemu Windows i zamykanie plikaów, aby zagwarantować płynny proces szyfrowania. Poniżej krótka dokumentacja wykonanych poleceń:

| Komenda | Opis |

| vssadmin.exe usuń cienie

/wszystkie /quiet |

Usuwanie kopii w tle z komputera w celu niemożliwienia odzyskiwania systemu |

| net.exe zatrzymaj „SamSs” / y | Zatrzymuje menedżera kont bezpieczeństwa, aby zapobiec wysyłaniu alertów do systemu SIEM |

| reg.exe add „HKLM\Software\Policies\Microsoft\Windows Defender” /v „DisableAntiSpyware” /t REG_DWORD /d „1” /f | Wyłącza program Windows Defender, aby uniknąć wykrycia |

| zabezpieczenia cl wevtutil.exe | Czyszczenie dzienników zdarzeń zabezpieczeń systemu Windows |

Oprogramowanie ransomware przegląda wszystkie dostępne foldery, szyfrując pliki i umieszcza w każdym folderze notatkę z żądaniem okupu o nazwie „_HOW_TO_DECRYPT.txt”. Po zakończeniu szyfrowania wyświetla żądanie okupu, aby poinformować użytkownika o ataku.

Your network has been breached and all data were encrypted.

Personal data, financial reports and important documents are ready to disclose.

To decrypt all the data and to prevent exfiltrated files to be disclosed at

http://hiveleakdbtnp76ulyhi52eag6c6tyc3xw7ez7iqy6wc34gd2nekazyd.onion/

you will need to purchase our decryption software.

Please contact our sales department at:

http://hivecust6vhekztbqgdnkks64ucehqacge3dij3gyrrpdp57zoq3ooqd.onion/

Login:

Password:

To get an access to .onion websites download and install Tor Browser at:

https://www.torproject.org/ (Tor Browser is not related to us)

Follow the guidelines below to avoid losing your data:

– Do not modify, rename or delete *.key. files. Your data will be

undecryptable.

– Do not modify or rename encrypted files. You will lose them.

– Do not report to the Police, FBI, etc. They don’t care about your business.

They simply won’t allow you to pay. As a result you will lose everything.

– Do not hire a recovery company. They can’t decrypt without the key.

They also don’t care about your business. They believe that they are

good negotiators, but it is not. They usually fail. So speak for yourself.

– Do not reject to purchase. Exfiltrated files will be publicly disclosed.

Podsumowanie

Ataki ransomware znacznie wzrosły w ciągu ostatnich lat i pozostają preferowaną metodą cyberprzestępców dążących do maksymalizacji swoich zysków. Wpływ ataku na organizację jest bardzo szkodliwy. Może to potencjalnie zaszkodzić reputacji organizacji, zakłócić regularne operacje i doprowadzić do tymczasowej, a być może nawet trwałej utraty wrażliwych danych. Chociaż wykrywanie takich incydentów i reagowanie na nie może być trudne, większości złośliwych działań można zapobiec, stosując odpowiednie narzędzia bezpieczeństwa, plany reagowania na incydenty i poprawki dla znanych luk w zabezpieczeniach.