Hakerzy atakują platformy Docker, AWS i Alibaba Cloud

W ramach aktywnej kampanii szkodliwego oprogramowania LemonDuck, wieloplatformowy botnet do wydobywania kryptowalut, atakuje Dockera w celu wydobywania kryptowalut w systemach Linux. Prowadzi anonimową operację wydobycia przy użyciu pul proxy, które ukrywają adresy portfela. Unika wykrycia, atakując usługę monitorowania Alibaba Cloud i wyłącza ją. Klienci CrowdStrike są chronieni przed tym zagrożeniem dzięki modułowi Falcon Cloud Workload Protection. LemonDuck jest znany z tego, że atakuje zarówno środowiska Windows, jak i Linux, jest zaprojektowany głównie do nadużywania zasobów systemowych by wydobywać kryptowalutę Monero. Ma również zdolność do kradzieży poświadczeń, przemieszczania się w infrastrukturze i ułatwia rozmieszczanie dodatkowych szkodliwych zasobów do dalszych działań.

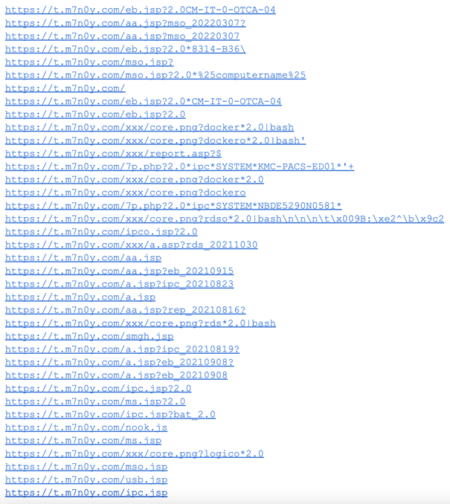

„Wykorzystuje szeroką gamę mechanizmów rozprzestrzeniania się — między innymi wiadomości phishingowe, exploity, urządzenia USB, brute force — i pokazał, że potrafi bardzo szybko wykorzystać wiadomości, wydarzenia lub wypuszczenie nowych exploitów do prowadzenia skutecznych kampanii. Microsoft szczegółowo opisał złośliwe oprogramowanie w lipcu zeszłego roku. Na początku 2021 r. ataki wykorzystujące LemonDuck wykorzystywały nowo załatane luki Exchange Server, aby uzyskać dostęp do przestarzałych komputerów z systemem Windows. Najnowsza kampania, która została zauważona przez CrowdStrike wykorzystuje ujawnione interfejsy API platformy Docker, jako początkowy wektor dostępu, używając go do uruchomienia fałszywego kontenera w celu pobrania pliku skryptu powłoki Bash, który jest zamaskowany jako nieszkodliwy plik obrazu PNG ze zdalnego serwera. Analiza danych pokazuje, że podobne droppery plików graficznych hostowane w domenach powiązanych z LemonDuck były wykorzystywane przez cyberprzestępców co najmniej od stycznia 2021 r. wskazuje CrowdStrike. Pliki droppera są kluczem do rozpoczęcia ataku, ponieważ skrypt powłoki pobiera rzeczywisty ładunek, który następnie zabija konkurencyjne procesy, wyłącza usługi monitorowania Alibaba Cloud, a na koniec pobiera i uruchamia koparkę XMRig. Ponieważ zainfekowane instancje w chmurze stają się siedliskiem nielegalnych działań związanych z wydobywaniem kryptowalut, odkrycia te podkreślają potrzebę zabezpieczenia kontenerów przed potencjalnymi zagrożeniami w całym łańcuchu dostaw oprogramowania.

Atakujący zwykle prowadzą jedną kampanię z jednego serwera C2, ale co ciekawe, na wielu serwerach C2 używanych przez LemonDuck istnieje wiele kampanii skierowanych na system Windows oraz Linux

Rysunek 1. Pliki droppera używane w wielu kampaniach kierowanych na systemy Windows i Linux

Złośliwe oprogramowania, które zostały zmodyfikowane w odpowiedzi na poprzednie publikacje, nakierowane są głównie do atakowania Amazon Web Services (AWS), koncentrując się na wydobywaniu kryptowalut, trwałości oraz wyłączaniu rozwiązań zabezpieczających w chmurze. „Cyberprzestępcy, którzy zostali wykryci przez badaczy bezpieczeństwa, muszą aktualizować swoje narzędzia, aby nadal działać pomyślnie” — powiedział Darin Smith, badacz z Talos. „Narzędzia wykorzystywane przez TeamTNT pokazują, że cyberprzestępcy coraz wygodniej atakują nowoczesne środowiska, takie jak Docker, Kubernetes i dostawców chmury publicznej, których tradycyjnie unikali inni cyberprzestępcy, koncentrujący się na środowiskach lokalnych lub mobilnych”.

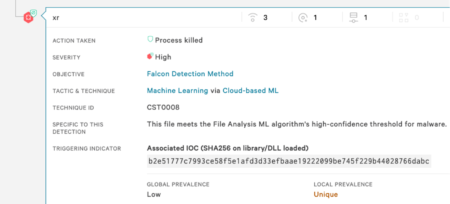

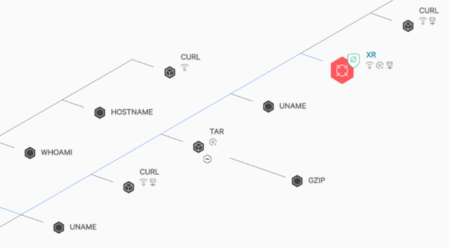

Platforma CrowdStrike Falcon ® zabezpiecza swoich klientów dzięki ochronie środowiska wykonawczego i modelom uczenia maszynowego w chmurze przed wszelkimi niepożądanymi działaniami. Jak pokazano na rysunku 2, złośliwy proces wyszukiwania został zabity przez model uczenia maszynowego CrowdStrike. Natomiast rysunek 3 dodatkowo pokazuje pochodzenie procesu i informacji o kontenerze przy użyciu CrowdStrike Threat Graph ®.

Rysunek 2. Uczenie maszynowe oparte na chmurze CrowdStrike zabija złośliwy proces kontenerowy

Rysunek 3. Wykres zagrożeń CrowdStrike dla złośliwego procesu

Wnioski

Ze względu na boom kryptowalutowy, jaki jest obserwowany w ostatnich latach, w połączeniu z przyjęciem chmury i kontenerów w przedsiębiorstwach, udowodniono, że wydobywanie kryptowalut jest atrakcyjną pod względem finansowym opcją dla atakujących. Ponieważ ekosystemy chmurowe i kontenerowe intensywnie korzystają z Linuksa, zwrócił on uwagę operatorów botnetów, takich jak LemonDuck, którzy zaczęli atakować Dockera w celu wydobywania kryptowalut na platformie Linux. Jak widać w powyższym ataku, LemonDuck wykorzystał część swojej ogromnej operacji C2 do atakowania Linuksa i Dockera, oprócz kampanii w systemie Windows. Wykorzystał techniki unikania obrony nie tylko za pomocą ukrytych plików i zabijania demona monitorowania, ale także wyłączając usługę monitorowania Alibaba Cloud. CrowdStrike spodziewa się, że tego rodzaju kampanie prowadzone przez dużych operatorów botnetów będą zwiększać się wraz ze wzrostem popularności chmury. Zabezpieczanie kontenerów nie musi być zbyt skomplikowanym zadaniem. Korzystając z platformy Falcon, można łatwo zidentyfikować problemy bezpieczeństwa w swoim środowisku w czasie rzeczywistym. Można tez korzystać z wbudowanych funkcji Kubernetes i sprawdzonych metod, aby zapewnić bezpieczeństwo środowiska kontenera. Aby zwiększyć bezpieczeństwo, można użyć zintegrowanych produktów zabezpieczających kontenery, takich jak CrowdStrike Falcon Cloud Workload Protection, które mogą bezproblemowo chronić środowisko Kubernetes. CrowdStrike stale wspiera organizacje, które pozwalają swoim użytkownikom wyprzedzać cyberprzestępców i zachować pełną ochronę przed przeciwnikami i naruszeniami.