Emotet testuje nowe techniki dostarczania

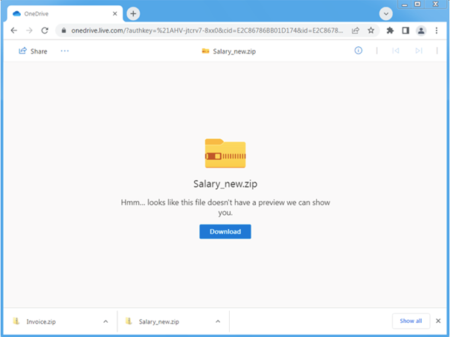

Emotet to dobrze znany botnet i trojan, który rozpowszechnia szkodliwe oprogramowanie za pośrednictwem platform Windows. Emotet powiązany jest z cyberprzestępczą organizacją TA542 (znanej również jako Mummy Spider lub Gold Crestwood), jego powrót zaobserwowano pod koniec 2021 roku. Proofpoint wykrył niewielką liczbę wiadomości e-mail rozsyłających Emotet. Wygląda na to, że konta e-mail nadawców zostały naruszone. E-mail’e nie zostały wysłane przez moduł spamu Emotet. Tematy były proste i zawierały jedno słowo, takie jak „Wynagrodzenie”. Treść wiadomości e-mail zawierała tylko adresy URL usługi OneDrive i nie zawierała żadnej innej zawartości. Adresy URL usługi OneDrive hostowały pliki zip zawierające pliki dodatku Microsoft Excel (XLL). Archiwa zip i pliki XLL wykorzystywały te same frazy „przynęty”, co tematy wiadomości e-mail, takie jak „Salary_new.zip”. To konkretne archiwum zawierało cztery kopie tego samego pliku XLL o nazwach takich jak „Salary_and_bonuses-04.01.2022.xll”. Po uruchomieniu plików XLL wyodrębniany i uruchamiany jest Emotet, wykorzystujący botnet Epoch 4.

Rysunek 1: Przykładowy adres URL usługi OneDrive przechowujący archiwum zip Źródło Proofpoint

Zweryfikowana aktywność różni się od obserwowanych wcześniejszych kampanii Emotet w następujący sposób:

- Niskonakładowy charakter działalności. Zazwyczaj Emotet dystrybuuje masowe kampanie e-mailowe do wielu klientów na całym świecie, a niektóre kampanie w ostatnich tygodniach docierają łącznie do miliona adresatów.

- Korzystanie z adresów URL OneDrive. Zazwyczaj Emotet dostarcza załączniki lub adresy URL pakietu Microsoft Office (hostowane na zhakowanych witrynach) z linkami do plików pakietu Office.

- Wykorzystanie plików XLL. Zazwyczaj Emotet używa dokumentów Microsoft Excel lub Word zawierających makra VBA lub XL4. Pliki XLL są rodzajem pliku biblioteki dołączanej dynamicznie (DLL) dla programu Excel i mają na celu zwiększenie funkcjonalności aplikacji.

Proofpoint obserwował aktywność w czasie, gdy szeroko rozpowszechnione kampanie Emotet były wstrzymane („przerwa wiosenna”) między 4 a 19 kwietnia 2022 roku. Od tego czasu Emotet wznowił swoje kampanie w bardzo dużej ilości. Badacze Proofpoint oceniają, że podczas przerwy, TA542 kontynuowało opracowywanie i testowanie nowych wektorów ataków, w szczególności adresów URL OneDrive i plików XLL, przygotowując się do ich wykorzystania na szerszą skalę. Alternatywnie, nowe TTP mogą wskazywać, że TA542 może być teraz zaangażowana w bardziej selektywne ataki na ograniczoną skalę, równolegle do typowych kampanii e-mailowych na masową skalę.

Ponadto warto zauważyć, że grupa TA542 jest zainteresowana nowymi technikami, które nie opierają się na dokumentach z obsługą makr, ponieważ Microsoft coraz bardziej utrudnia cyberprzestępcom wykorzystywanie makr jako wektora infekcji. W lutym 2022 Microsoft ogłosił , że w kwietniu zacznie domyślnie blokować makra Visual Basic for Application (VBA) uzyskiwane z Internetu. Wynika to z publikacji Microsoftu o wyłączeniu makr XL4 w 2021 roku. Zazwyczaj cyberprzestępcy, w tym TA542, korzystający z załączników obsługujących makra, polegają na socjotechnikach, aby przekonać odbiorcę, że treść jest godna zaufania, a włączenie makr jest konieczne do jej wyświetlenia.

Wskaźniki Kompromisu (IOC)

| Wskaźnik | Opis |

| https[:]//1drv[.]ms/u/s!AnTRAbuGZ8jie3V-jtcrv7-8xx0 | Example URL leading to zipped XLL |

| 2da9fa07fef0855b4144b70639be4355507612181f9889960253f61eddaa47aa | SHA256 Salary_new.zip |

| f83e9f85241d02046504d27a22bfc757ea6ff903e56de0a617c8d32d9f1f8411 | SHA256 Salary_and_bonuses-01.01.2022.xll |

| 8ee2296a2dc8f15b374e72c21475216e8d20d4e852509beb3cff9e454f4c28d1 | SHA256 Emotet Payload ezesqrmrsbhftab.lft |