Bot Amadey atakuje

Amadey to stosunkowo prosty trojan, który został wykryty po raz pierwszy w październiku 2018 roku. Służy przede wszystkim do zbierania informacji o środowisku ofiary, ale może również dostarczać inne złośliwe oprogramowanie.

Głównym wektorem infekcji dla Amadey są zestawy exploitów, takie jak RigEK i Fallout EK. Podczas monitorowania przez zespół badaczy BlackBerry, zaobserwowano, że trojan ten był dostarczany za pośrednictwem AZORult Infostealer w dniach od 23 lutego do 1 marca oraz od 18 kwietnia do 5 czerwca tego roku. Wartości skrótu nie były zmieniane. Ostatnio grupa TA505, której nazwa nadana została przez Proofpoint i działa w branży cyberprzestępczej od co najmniej czterech lat. Jest to grupa stojąca za trojanem bankowym Dridex i oprogramowaniem ransomware Locky, dostarczanym za pośrednictwem złośliwych kampanii e-mailowych, przy użyciu botnetu Necurs. Inne złośliwe oprogramowanie powiązane z grupą TA505 to rodziny ransomware Philadelphia i GlobeImposter.

Ujawnione zostało szczegółowe zachowanie Amadey, przeprowadzona została analiza jego kampanii AZORult, przy użyciu najnowszej próbki (DE8A40568834EAF2F84A352D91D4EA1BB3081407867B12F33358ABD262DC7182), aktywnie rozpowszechnianej przez około miesiąc.

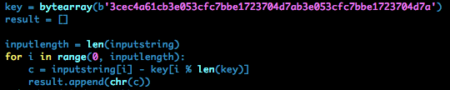

Amadey posiada logikę dekodowania, co pokazano na rysunku 1. Zaciemnia ciągi takie jak nazwa domeny, nazwy plików dll, nazwy API, nazwy dostawców oprogramowania antywirusowego (AV). Na przykład „94 D6 CD CF 99 DA AD 92 CF CD 98 D7 96 AA A1 D6 AA A1 D6 94 C6 A6 CF” osadzone w tym pliku złośliwego oprogramowania dekoduje nazwę domeny dowodzenia i kontroli (C2): ashleywalkerfuns[. ]com.

Rysunek 1: Procedura dekodowania Amadey Źródło BlackBerry

Instalacja

Po uruchomieniu Amadey szuka produktów antywirusowych zainstalowanych na zaatakowanej maszynie (Tabela 1), kopiuje się do „C:\ProgramData\44b36f0e13\” jako „vnren.exe”, a następnie wykonuje ten plik przed zakończeniem oryginalnego procesu. Nazwa podfolderu „ProgramData” jest zakodowana w pliku binarnym i może się różnić w zależności od próbki:

| AV Product | Code |

| AVAST Software | 0x1 |

| Avira | 0x2 |

| Kaspersky Lab | 0x3 |

| ESET | 0x4 |

| Panda Security | 0x5 |

| Doctor Web | 0x6 |

| AVG | 0x7 |

| 360TotalSecurity | 0x8 |

| BitDefender | 0x9 |

| Norton | 0xA |

| Sophos | 0xB |

| Comodo | 0xC |

Tabela 1: Nazwy i kody produktów AV Źródło BlackBerry

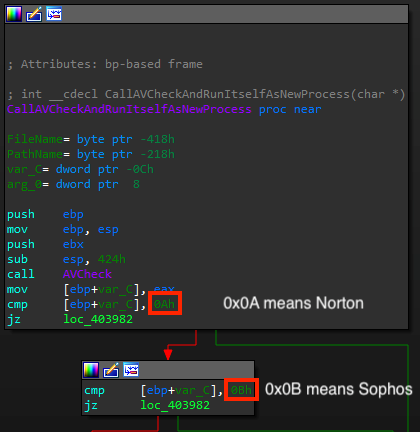

Jeśli Amadey znajdzie oprogramowanie antywirusowe Norton (0xA) lub Sophos (0xB) zainstalowane na zaatakowanej maszynie, nie ładuje się samoistnie do katalogu %PROGRAMDATA% (Rysunek 2):

Rysunek 2: Amadey nie ładuje się, jeśli znajdzie Norton’a lub Sophos’a Źródło BlackBerry

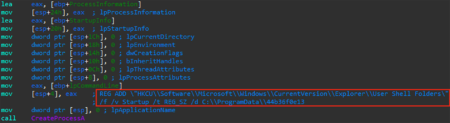

Aby zapewnić trwałość, Amadey zmienia folder Autostart na zawierający „vnren.exe”. Zastępuje klucze rejestru, aby zmienić folder Autostart, jak pokazano na rysunku 3:

Rysunek 3: Amadey nadpisuje folder startowy w celu zachowania trwałości Źródło BlackBerry

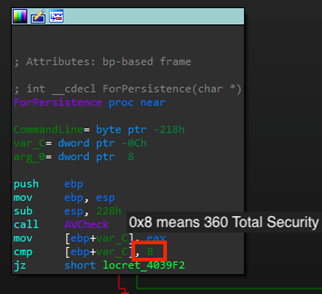

Sprawdza również zainstalowane produkty antywirusowe. Jeśli znajdzie 360TotalSecurity, jak pokazano na rysunku 4, nie zastąpi klucza rejestru:

Rysunek 4: Amadey nie wprowadza swojej trwałości, gdy znajdzie 360 Total Security Źródło BlackBerry

Komunikacja C2

Tabela 2 przedstawia parametry i ich wartości, które Amadey wykorzystuje do swoich żądań POST:

| Klucz | Wartość |

| ID | Identyfikacja. Obliczane na podstawie numeru seryjnego woluminu. |

| vs | Wersja Amadey (1.09 dla badanych próbek) |

| Ar | Jeśli użytkownik będący ofiarą ma uprawnienia administratora, wartość wynosi 1. W przeciwnym razie jest to 0. |

| bi | „1” dla 64 bitów. „0” dla 32 bitów. |

| lv | Zainstaluj dodatkowe złośliwe oprogramowanie, jeśli wartość wynosi 0. |

| os | Wersja systemu operacyjnego. (np. Windows 7 to 9). |

| av | Jeśli nie ma produktu antywirusowego, wartość 0. W przeciwnym razie jest przypisywany numerowi w Tabeli 1. |

| szt | Nazwa komputera z GetComputerNameA |

| un | Nazwa użytkownika z GetUserNameA |

Tabela 2: Parametry POST Amadey Źródło BlackBerry

Amadey wysyła parametry w postaci zwykłego tekstu do serwerów C2 co 60 sekund (Rysunek 5):

![]()

Rysunek 5: Przykład żądania Źródło BlackBerry

Serwer C2 zwraca listę adresów URL do zdalnych plików złośliwego oprogramowania. Amadey pobiera i uruchamia zdalne pliki, aby dalej infekować maszynę hosta dodatkowym złośliwym oprogramowaniem (Rysunek 6):

![]()

Rysunek 6: Przykład odpowiedzi Źródło BlackBerry

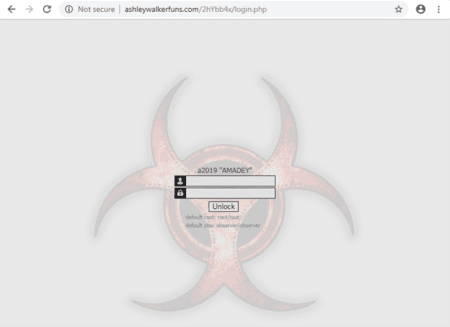

Podczas dochodzenia BlackBerry odnalazł następującą stronę logowania wyświetlaną przez serwer C2 (Rysunek 7):

Rysunek 7: Aktywna strona logowania do Amadey C2 Źródło BlackBerry

Narzędzie Amadey C2

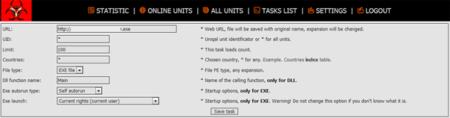

Kod źródłowy narzędzia administracyjnego Amadey znajduje się na Github. Wystawione narzędzie w środowisku testowym, pozwoliło zbadać jego funkcjonalność i odnaleziono:

- Informacje statystyczne dotyczące komputerów ofiar (Rysunek 8)

Rysunek 8: Informacje statystyczne Źródło BlackBerry

- Lista zainfekowanych maszyn (Rysunek 9)

![]()

Rysunek 9: Wszystkie informacje o ofierze Źródło BlackBerry

- Zarządzanie zadaniami instalacji dodatkowego złośliwego oprogramowania (Rysunek 10)

Rysunek 10: Tworzenie zadania Źródło BlackBerry

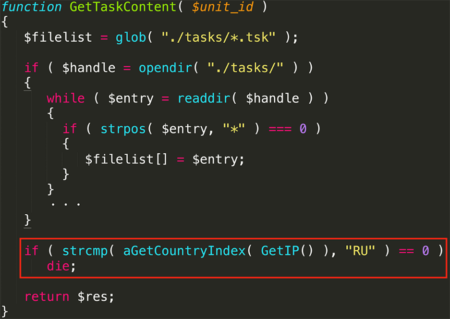

Narzędzie C2 nie uruchomi żadnych zadań, ani nie zainstaluje dodatkowego szkodliwego oprogramowania, jeśli zaatakowana maszyna znajduje się w Rosji (Rysunek 11):

Rysunek 11: Narzędzie C2 nie uruchomi żadnych zadań przeciwko ofiarom w Rosji

(UWAGA: Niektóre wiersze kodu zostały celowo usunięte) Źródło BlackBerry

W 2019 roku BlackBerry Cylance odkrył dwie kampanie Amadey z udziałem AZORult Infostealer. Pierwsza trwała od 23 lutego do 1 marca (tab. 3), druga od 18 kwietnia do 5 czerwca (tab. 4). Kampanie były prowadzone przez tego samego atakującego na podstawie następującego profilu:

- Wszyscy używali tej samej wersji (v1.09)

- Nazwy plików zdalnych zaczynają się od „ama”

- Wszystkie z nich zawierały Amadey, który został zapisany jako „vnren.exe”

| SHA256 | URL | Data |

| b23c8e970c3d7ecd762e15f084f0675c b011fc2afe38e7763db25810d6997adf |

hXXp://www[.]llambrich[.]com/ama[.]exe | 23.02.2019 – 24.02.2019 |

| e1efb7e182cb91f2061fd02bffebb5e4 b9a011d176a6f46e26fc5b881a09044f |

hXXp://motorgalicia[.]es/amad[.]exe | 25.02.2019 – 1.03.2019 |

Tabela 3: Kampania Amadey z otsosukadzima[.]com (serwer AZORult C2) Źródło BlackBerry

| SHA256 (Amadey) | URL | Dats |

| 5f581635e962eae615827376b609d34a cd6b01d0572e51f2fe7b858d82119509 |

hXXp://2[.]59[.]42[.]63/amad_orj_pr[.]exe | 18.04.2019 |

| 3df371b9daed1a30dd89dabd88608f64 b000b6dddff3a958bf0edbd756640600 |

hXXp://2[.]59[.]42[.]63/amad_yo[.]exe | 18.04.2019 – 20.04.2019 |

| de8a40568834eaf2f84a352d91d4ea1b b3081407867b12f33358abd262dc7182 |

hXXp://ashleywalkerfuns[.]com/ama_orj_pr[.]exe | 25.04.2019 – 05.21.2019,

05. 28 2019 – 5.06.2019 |

Tabela 4: Kampania Amadey z domeny kadzimagenius[.]com (serwer AZORult C2) Źródło BlackBerry

Amadey to nowa rodzina botów rozpowszechniana przez infostealer AZORult. Analiza kodu źródłowego narzędzia C2 wykazała, że nie pobiera on dodatkowego złośliwego oprogramowania, jeśli ofiary znajdują się w Rosji.