Hakerzy w kampaniach „callback malware” podszywają się pod CrowdStrike i inne firmy zajmujące się cyberbezpieczeństwem.

Hakerzy coraz sprytniej podszywają się pod znane firmy zajmujące się cyberbezpieczeństwem. W swoich kampaniach stosują spreparowane wiadomości e-mail z wezwaniem do natychmiastowego odzwonienia. Podczas rozmowy nakłaniają ofiarę do instalacji aplikacji pomocy zdalnej, przez co uzyskują dostęp do sieci korporacyjnych.

Większość kampanii phishingowych zawiera linki do stron wykradających poświadczenia lub złośliwe załączniki plików, po uruchomieniu których instalowane jest złośliwe oprogramowanie. Hakerzy mogą wówczas zdalnie instalować dodatkowe narzędzia, które pozwalają im na dalsze rozprzestrzenianie się w sieci, kraść dane firmowe i potencjalnie wdrażać oprogramowanie ransomware w celu szyfrowania urządzeń.

W ciągu ostatniego roku cyberprzestępcy coraz częściej wykorzystywali kampanie phishingowe wzywające do „oddzwaniania”. Podszywając się pod znane firmy, proszą o zadzwonienie pod wskazany numer telefonu, w celu rozwiązania problemu, anulowania odnowienia subskrypcji lub omówienia rozwiązania innego problemu. Gdy ofiara dzwoni pod wskazany numer telefonu, cyberprzestępcy wykorzystują socjotechnikę, aby przekonać użytkownika o konieczności zainstalowania oprogramowania do zdalnego dostępu, przez co hakerzy uzyskują wstępny dostęp do sieci korporacyjnej, który daje im możliwość przeprowadzenia kolejnych faz ataku na infrastrukturę.

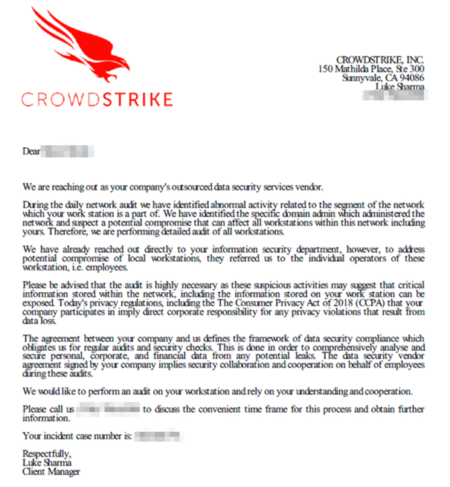

W obecnej kampanii phishingowej z oddzwanianiem hakerzy podszywają się pod firmę CrowdStrike, z treści wiadomości wynika, że podczas audytu sieci, zaobserwowano anomalia bezpieczeństwa w segmencie sieci, w którym znajduje się stacja robocza ofiary i należy niezwłocznie skontaktować się z działem wsparcia pod wskazanym nr telefonu, w celu zapobieżenia dalszej kompromitacji środowiska i ochrony infrastruktury, co zostało już ustalone z właściwym działem IT danej firmy.

Wiadomość e-mail, phishing podszywający się pod CrowdStrike

W przeszłości operatorzy kampanii oddzwaniania próbowali przekonać ofiary do zainstalowania komercyjnego oprogramowania RAT, aby uzyskać wstępny dostęp w sieci. CrowdStrike Intelligence zidentyfikował podobną kampanię zwrotną w marcu 2022 r., w której cyberprzestępcy zainstalowali AteraRMM, a następnie Cobalt Strike, uzyskując dostęp do sieci i wdrożyli dodatkowe złośliwe oprogramowanie.