Złośliwe oprogramowanie Lu0Bot

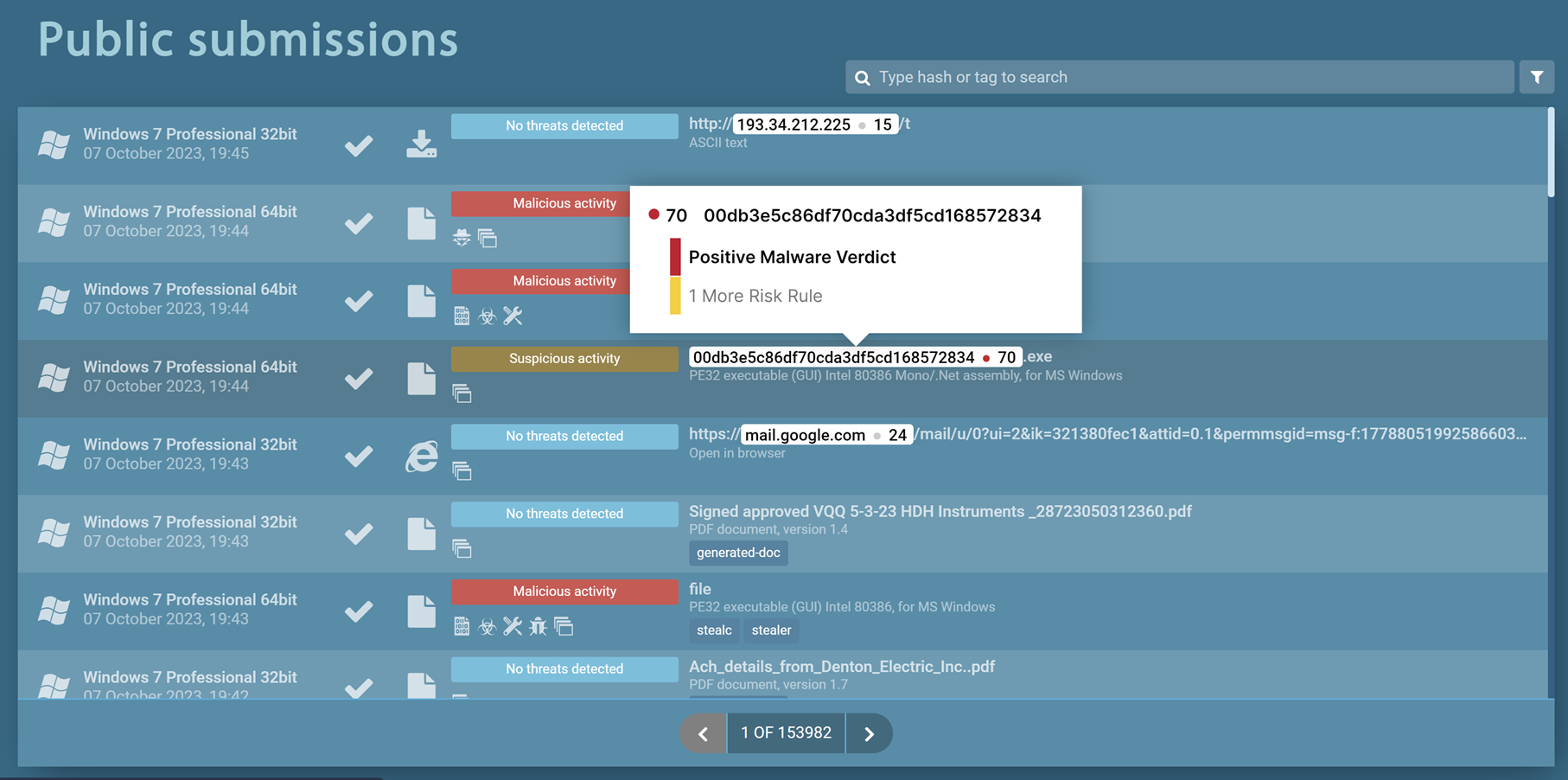

Badacze AnyRun zweryfikowali próbkę złośliwego oprogramowania Lu0Bot. To, co przykuło ich uwagę, to fakt, że próbka ta została napisana w Node.js. Choć początkowo wydawało się, że jest to zwykły bot do ataków DDOS, sprawa okazała się znacznie bardziej złożona. Lu0bot pojawił się w lutym 2021 r. jako ładunek drugiego etapu ataków GCleaner. Obecnie pełni funkcję bota, oczekującego na polecenia z serwera C2 i wysyłającego zaszyfrowane podstawowe informacje o systemie z powrotem do tego serwera C2. Warto zauważyć, że poziom aktywności bota pozostaje stosunkowo niski, średnio każdego miesiąca pojawia się 5-8 nowych próbek.

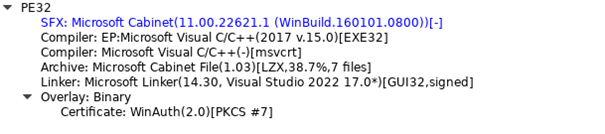

Pierwsze obserwacje wskazują na wykorzystanie pliku SFX —samorozpakowujące się archiwum:

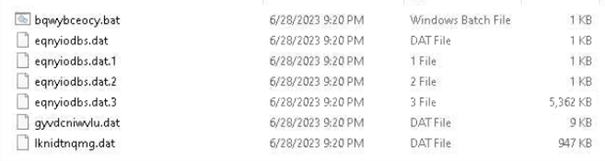

Wewnątrz archiwum znajdował się plik BAT i kilka plików DAT:

Pierwsza linia pliku BAT zawiera komentarz. Następnie wiele plików jest pakowanych w plik EXE, w szczególności interpreter Node o nazwie fjlpexyjauf.exe. W trzeciej linii interpreter otrzymuje plik zawierający liczbę, w postaci symboli zastępczych %1%, ale rzeczywista liczba to 3991425476 i prawdopodobnie pełni rolę klucza szyfrowania pliku. Pliki eqnyiodbs.dat, jeden plik jest podzielony na różne bloki bajtów. Bloki te są później łączone w celu utworzenia interpretera Node. Plik lknidtnqmg.dat zawiera bajty zaszyfrowane w Base64. Plik gyvdcniwvlu.dat to sterownik zaprojektowany tak, aby umożliwić programom 32-bitowym w systemach x64 konwersję kodów skanowania klawiszy na znaki Unicode. Opiera się na nim główny proces, najprawdopodobniej umożliwiający funkcję rejestrowania naciśnięć klawiszy. Analiza dynamiczna wykazała, że interpreter zostaje skopiowany do folderu startowego. Po ponownym uruchomieniu systemu połączenie z domeną jest kontynuowane. Unikalną cechą tego złośliwego oprogramowania jest jego podejście do połączenia z domeną. Domena jest zbudowana z różnych części, połączonych w jedną całość w kodzie JS.

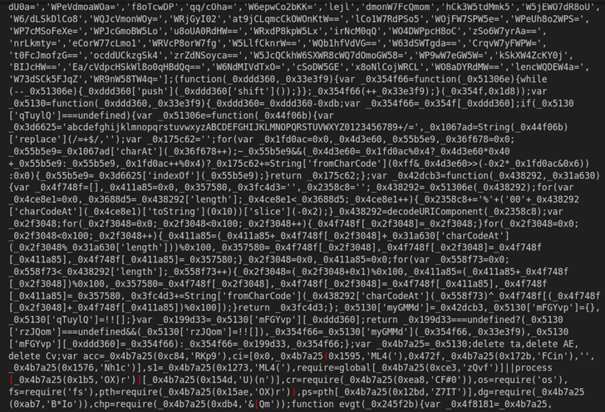

Kod JavaScript jest mocno zaciemniony i nieczytelny:

Jednak po użyciu JavaScript deobfuscator, kod jest czytelny:

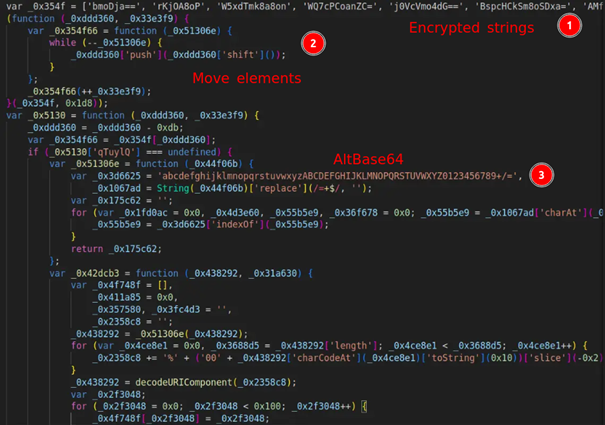

- Kod zaczyna się od tablicy zawierającej zaszyfrowane ciągi znaków.

- Zaraz potem tablica ulega manipulacji, przesuwając określone elementy na sam koniec.

- Następnie zostaje użyta funkcja do deszyfrowania ciągów tablicowych.

Lu0bot może stwarzać znaczne ryzyko, zwłaszcza jeśli jego kampania będzie się skalować, a serwer zacznie aktywnie reagować. Jeśli serwer zacznie działać, złośliwe oprogramowanie może mieć możliwości:

- Rejestracja naciśnięć klawiszy.

- Kradzież tożsamości.

- Niemal całkowita kontrola nad zainfekowanym komputerem.

- Funkcjonowanie jako bot DDOS.

- Prowadzenie nielegalnych działań przy użyciu zainfekowanego systemu.