PaloAlto Unit42 ostrzega przed wzmożonymi kampaniami callback phishing

Badacze Palo Alto Unit 42 ostrzegają przed wzmożonymi kampaniami wyłudzeń callback phishing przeprowadzonymi przez cyberprzestępców Luna Moth/Silent Ransom Group. Kampanie nakierowane są na wiele sektorów, a przede wszystkim na rynek handlu e-commerce i prawny, wymuszenia kosztują ofiary setki tysięcy dolarów, a zakres jest coraz szerszy. Cyberprzestępcy zainwestowali spore środki finansowe w centra obsługi telefonicznej i infrastrukturę.

Callback phishing to atak socjotechniczny, wymagający interakcji z atakowanym podmiotem w celu osiągnięcia zamierzonego celu. Cyberprzestępcy przeprowadzają phishing głosowy, polegający na skontaktowaniu się z daną osobą przez telefon i próbie nakłonienia jej do podjęcia działania korzystnego dla oszusta, przy użyciu różnych taktyk socjotechniki. Callback phishing jest to rodzaj phishingu hybrydowego, w którym łączy się dwie metody phishingu. W pierwszej fazie do wybranych podmiotów wysyłana jest wiadomość e-mail, ostrzegająca odbiorcę o potencjalnym problemie. Może to być zaległa faktura, zbliżająca się płatność, fikcyjna infekcja złośliwym oprogramowaniem lub problem z bezpieczeństwem albo dowolna przynęta phishingowa. Zamiast informacji w załączniku lub na stronie internetowej, do której link znajduje się w treści wiadomości e-mail, podawany jest celowo numer telefonu. Odbiorca musi zadzwonić pod wskazany numer, aby uzyskać więcej informacji i rozwiązać problem szczegółowo opisany w wiadomości e-mail. Numer telefonu obsługiwany jest przez cyberprzestępców, którzy wykorzystują techniki inżynierii społecznej, aby nakłonić osobę dzwoniącą do podjęcia określonego działania. Ta czynność polega zwykle na ujawnieniu danych uwierzytelniających, pobraniu złośliwego pliku lub otwarciu sesji pulpitu zdalnego, która służy do dostarczania złośliwego oprogramowania – backdoor do komputera i sieci ofiary. Hybrydowe podejście do phishing’u pozwala grupom cyberprzestępczym ominąć systemy zabezpieczające pocztę e-mail. Jedynym złośliwym elementem początkowej wiadomości e-mail jest numer telefonu, który jest trudny do zweryfikowania przez systemy zabezpieczające pocztę, jako złośliwy lub zablokowany. Daje to gwarancje dostarczenia wiadomości e-mail do ofiary.

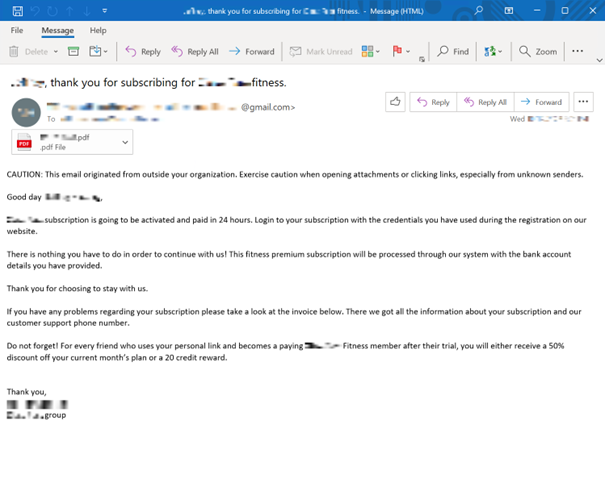

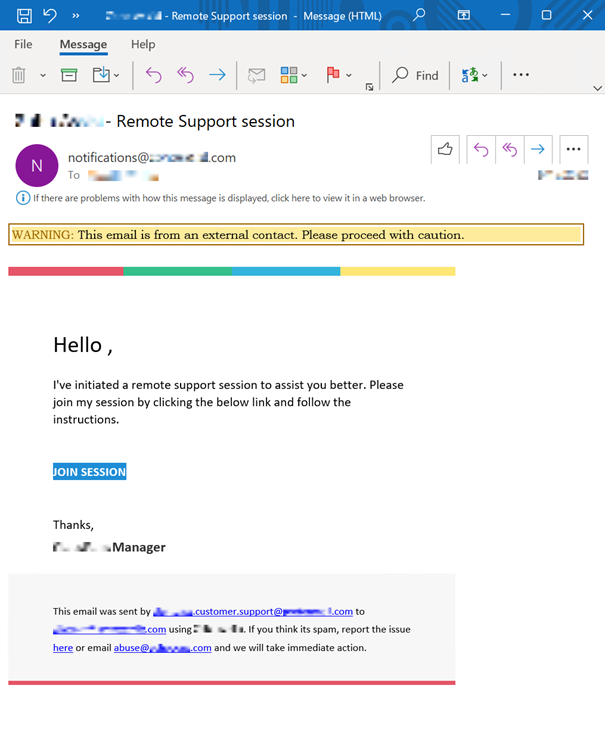

W tej kampanii cyberprzestępcy korzystają z legalnych i zaufanych narzędzi do zarządzania systemami, w celu bezpośredniego zarządzania komputerem ofiary i przeprowadzeniu ekstrakcji danych, doprowadzając do wyłudzeń w związku z przejęciem poufnych danych. Wiadomość e-mail będąca przynętą tej kampanii to phishing na firmowy adres e-mail z załączoną fakturą wskazującą, że karta kredytowa odbiorcy została obciążona za usługę, zwykle na kwotę poniżej 1000 USD. Ludzie rzadziej kwestionują dziwne faktury, gdy dotyczą one stosunkowo niewielkich kwot. Wiadomość phishingowa jest spersonalizowana pod kątem odbiorcy, nie zawiera złośliwego oprogramowania i jest wysyłana za pośrednictwem legalnej usługi e-mail. Do e-maili phishing’owych załączona jest także faktura w PDF. Takie działanie zmniejsza prawdopodobieństwo przechwycenia wiadomości e-mail typu phishing przez większość platform ochrony poczty e-mail. Załączona faktura zawiera unikalny identyfikator i numer telefonu, często zapisane z dodatkowymi znakami lub w formacie uniemożliwiającym rozpoznanie go przez platformy zapobiegania utracie danych (DLP). Gdy odbiorca zadzwoni pod podany numer, zostanie przekierowany do centrum telefonicznego kontrolowanego przez grupę cyberprzestępczą. Pod pozorem anulowania płatności „konsultant” nakłania rozmówcę do pobrania i uruchomienia narzędzia pomocy zdalnej w celu zarządzania komputerem ofiary. W tym celu wysyłana jest kolejna wiadomość e-mail z linkiem do aplikacji i możliwością rozpoczęcia sesji pomocy technicznej. Atakujący przeprowadza rekonesans przejętego środowiska i rozpocznie kopiowanie plików przy użyciu narzędzia do przesyłania plików. Po kradzieży danych cyberprzestępca wysyła e-mail z żądaniem okupu i groźbą publikacji pozyskanych danych.

Nastąpiła znaczna ewolucja tej taktyki, grupa cyberprzestępcza niestety ciągle poprawia skuteczność swojego ataku. Początkowo kampania skierowana była do osób prywatnych, małych i średnich firm, obecnie ataki kierowane są na rynek e-commerce.

Wiadomości phishing’owe Źródło Unit42

Po nawiązaniu zdalnej sesji, atakujący wygasił ekran, zainstalował oprogramowanie Syncro do zdalnej kontroli oraz narzędzia do zarządzania plikami typu Rclone lub WinSCP w celu eksfiltracji. W pierwszych kampaniach używane były narzędzia do zdalnego zarządzania jak Atera i Splashtop.

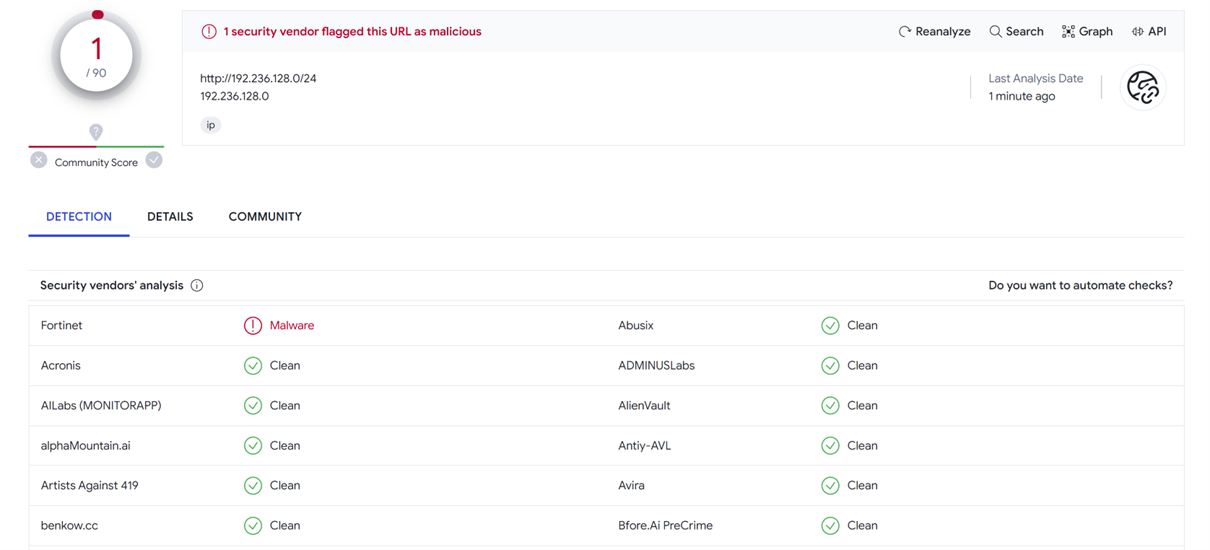

W przypadkach, gdy ofiara nie miała uprawnień administracyjnych, atakujący pomijał instalację Syncro. Zamiast tego uruchamiali program WinSCP Portable, który nie wymaga uprawnień administracyjnych i działa z poziomu każdego użytkownika. Domenami używanymi na początku kampanii były losowe słowa z domeną najwyższego poziomu (TLD).xyz . W dalszej części kampanii domeny konsekwentnie miały format [5 liter].xyz . Wszystkie zaobserwowane domeny mieściły się w zasięgu sieci 192.236.128[.]0/17.

Cyberprzestępcy utworzyli unikalne portfele Bitcoin dla płatności za wymuszenia. Portfele te zawierały tylko dwie lub trzy transakcje i zostały natychmiast opróżnione po zasileniu. Żądania pieniężne atakującego wahały się od 2 do 78 BTC. Wartość okupu wynikała z przeprowadzonej oceny finansowej podmiotu. Jednak szybko oferowano rabaty w wysokości około 25% w zamian za szybką płatność. Niestety zapłata nie gwarantowała dotrzymania obietnicy usunięcia danych, często cyerprzestępcy przestawali odpowiadać po otrzymaniu płatności i nie wywiązywali się z wynegocjowanych zobowiązań w celu przesłania dowodu usunięcia pozyskanych danych.

Należy spodziewać się wzrostu popularności callback phishing’u, chociażby ze względu na niski koszt, łatwość ataku, niskie ryzyko wykrycia i szybki zarobek. Dlatego ważne jest zachowanie czujności, podnoszenie świadomości i budowanie kultury cyberbezpieczeństwa.