System reklamowy Google Ads wykorzystywany w fałszywych kampaniach reklamowych

System reklamowy Google Ads wykorzystywany w fałszywych kampaniach reklamowych, przekierowujących do pobrania złośliwego oprogramowania podszywającego się pod znane firmy. Badacze Guard Labs odkryli nową technikę nadużywania platformy reklamowej Google ad-words. Użytkownicy szukający popularnego oprogramowania są celem nowej kampanii reklamowej, która wykorzystuje Google Ads do wyświetlania w wynikach wyszukiwania, wskazując na rzekomo wiarygodne witryny reklamowe, strojanizowane wersje znanych aplikacji, które niestety wdrażają złośliwe oprogramowanie, jak Raccoon Stealer i Vidar. Wykorzystywane frazy reklamowe: Grammarly, Malwarebytes i Afterburner, Visual Studio, Zoom, Slack, Dashlane. Kampania ta wykorzystuje pozornie wiarygodne strony internetowe z nazwami domen z literówkami, które pojawiają się w promowanych wynikach wyszukiwania Google. Celem takich ataków jest nakłonienie użytkowników do pobrania złośliwych programów. Badacze Guardio Labs wskazali, że cyberprzestępcy tworzą sieć nieszkodliwych witryn promowanych w wyszukiwarce, które po kliknięciu przekierowują odwiedzających do strony phishing’owej zawierającej archiwum ZIP z trojanem, hostowane na Dropbox lub OneDrive.

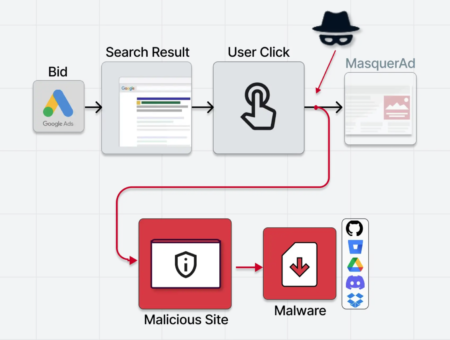

Rysunek 1 Maskowanie złośliwych witryn w przepływie Google Ads. Źródło Guard

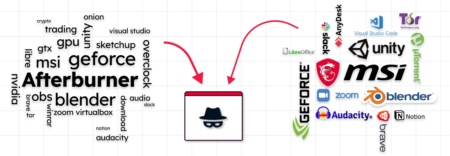

Wśród podrabianych programów znajdują się między innymi AnyDesk, Dashlane, Grammarly, Malwarebytes, Microsoft Visual Studio, MSI Afterburner, Slack i Zoom.

Rysunek 2 Używane przez cyberprzestępców nazwy firm, słów reklamowych. Źródło Guard

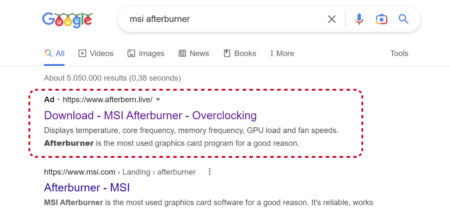

Platforma reklamowa Google Ads cieszy się dużą renomą i prawdopodobnie jest jedną z najczęściej używanych na świecie. Wszyscy przyzwyczajeni są do uzyskiwania nie tylko skutecznych i trafnych reklam, ale także do szybkiego nawigowania po szukanych witrynach.

Rysunek 3 Standardowa kampania promowania w wynikach wyszukiwania w Google Ads. Źródło Guard

Na poniższym przykładzie po lewej stronie widać zamaskowaną witrynę, którą Google faktycznie reklamuje, a po prawej stronie rzeczywistą stronę phishingową, na którą przekierowywane są osoby klikające w reklamy

Rysunek 4 Rozpowszechnianie złośliwego oprogramowania za pomocą marek America First Bank, uTorrent, Audacity i Brave. Źródło Guard.

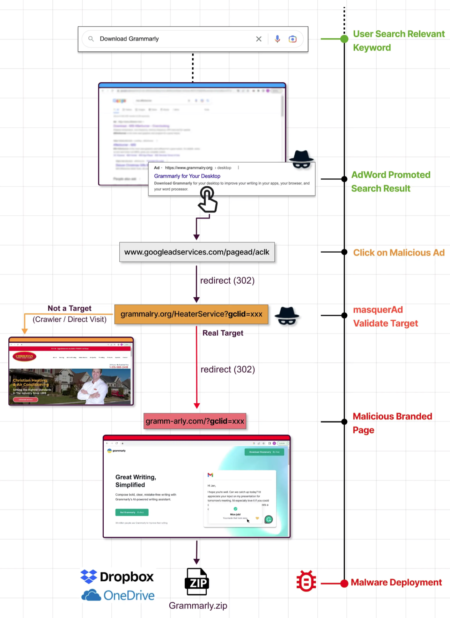

Kolejny przepływ ukierunkowany na Grammarly i zaobserwowany pod koniec listopada 2022r. Promowany wynik wyszukiwania kieruje do domeny grammalry.org, po kliknięciu w promowany wynik wyszukiwania, generowany jest unikalny identyfikator kliknięcia Google lub gclid, który sprawdzany jest przez atakującego i jeśli jest ważny, w dodatku tylko raz, wraz z innymi parametrami, takimi jak geolokalizacja, przekierowuje na złośliwą stronę phishingową Grammarly w domenie gramm-arly.com.

Przekazywanie odbywa się po stronie serwera, ukryte zarówno przed Google, jak i przed odwiedzającym, który nigdy nie zobaczy witryny „masquerAd” — tylko rzeczywistą stronę phishingową:

Rysunek 5 Schemat od wyszukania Grammarly po pobieranie i instalowanie złośliwego oprogramowania. Źródło Guard

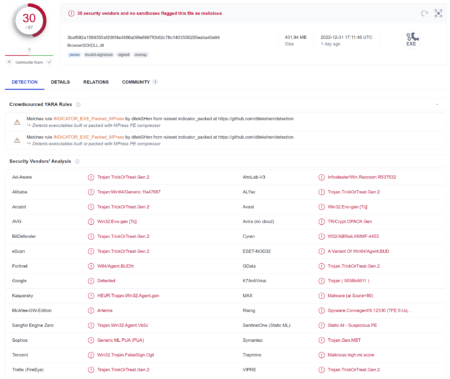

Aktualna weryfikacja złośliwego oprogramowania na VirusTotal z dn.02.01.2023:

Rysunek 6 Grammarly.exe pobrany z Grammartly.org