Syndykat cyberprzestępczy FIN7 staje się głównym graczem w atakach ransomware

Firma zajmująca się analizą cyberzagrożeń Prodaft ujawnia szczegóły dotyczące wewnętrznej hierarchii cyberprzestępczej grupy FIN7, powiązań z różnymi projektami ransomware oraz nowego systemu backdoora SSH wykorzystywanego do kradzieży plików. Grupa hakerska FIN7 wykorzystuje zautomatyzowany system ataków, który wykorzystuje luki w zabezpieczeniach Microsoft Exchange i SQL injection do włamywania się do sieci korporacyjnych, kradzieży danych i wybierania celów do ataków ransomware w oparciu o wynik finansowy podmiotu. Zespół ds. analizy zagrożeń firmy Prodaft od lat uważnie śledzi wszystkie operacje cyberprzestępców FIN7, to rosyjskojęzyczne i motywowane finansowo ugrupowanie cyberprzestępcze, aktywne od co najmniej 2012 roku. Grupa ta pozwiązana jest z atakami na bankomaty, ukrywaniem dysków USB zawierających złośliwe oprogramowanie w pluszowych misiach, zakładaniem fałszywych firm zajmujących się cyberbezpieczeństwem, w celu zatrudniania pentesterów do ataków ransomware i nie tylko.

Automatyczne atakowanie programu Microsoft Exchange. System automatycznego ataku wykryty przez badaczy Prodaft nosi nazwę „Checkmarks”, jest to skaner wielu luk w zabezpieczeniach programu Microsoft Exchange związanych ze zdalnym wykonywaniem kodu i podnoszeniem uprawnień, takich jak CVE-2021-34473, CVE-2021-34523 i CVE-2021-31207. Począwszy od czerwca 2021 r., grupa FIN7 używała znaczników wyboru do automatycznego wykrywania podatnych na ataki punktów końcowych w sieciach firm i wykorzystywania ich do uzyskiwania dostępu poprzez złośliwe skrypty w PowerShell. FIN7 wykorzystywał różne exploity w celu uzyskania dostępu do sieci docelowych, w tym własnego kodu niestandardowego i publicznie dostępnych PoC. Oprócz wad MS Exchange, platforma ataku Checkmarks zawiera również moduł SQL injection wykorzystujący SQLMap do skanowania i przeszukiwania potencjalnie możliwych luk do wykorzystania na stronie internetowej atakowanego systemu. Po początkowym etapie ataku Checkmarks automatycznie wykonuje kroki po wykorzystaniu luki, takie jak wyodrębnianie wiadomości e-mail z Active Directory i zbieranie informacji o serwerze Exchange.

Rysunek 1. Procedura powłamaniowa Źródło Prodaft

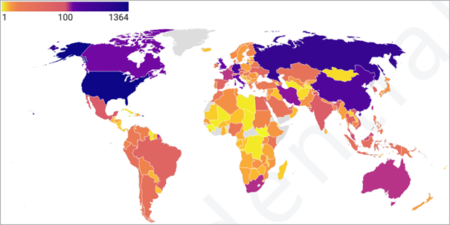

Proces automatycznego wykorzystywania danych. Informacje o nowych ofiarach atakujących są automatycznie dodawane do centralnego panelu, w którym operatorzy FIN7 mogą zobaczyć dodatkowe szczegóły dotyczące zaatakowanego środowiska. Następnie wewnętrzny zespół „marketingowy” FIN7 analizuje nowe wpisy i dodaje komentarze na platformie Checkmarks, aby uzupełnić dane o bieżących przychodach ofiar, liczbie pracowników, domeny, dane centrali podmiotu oraz inne kluczowe informacje, które pomagają „pentesterom” określić, czy firma jest warta czasu i wysiłku ataku ransomware. Należyta staranność analizy pozyskanych danych, tworzy ocenę wielkości i statusu finansowego firmy i wskazuje czy jest ona godna uwagi, a zespół marketingowy FIN7 zbiera informacje z różnych źródeł, w tym Owler, Crunchbase, DNB, Zoominfo, Mustat i Similarweb. Prodaft informuje, że platforma Checkmarks FIN7 została już wykorzystana do infiltracji 8 147 firm, co prawda głównie z siedzibą w Stanach Zjednoczonych (16,7%), wyniki publikowane są po przeskanowaniu ponad 1,8 miliona celów.

Rysunek 2. Mapa ofiar grupy FIN7 Źródło Prodaft

W listopadzie 2022 roku badacze z Sentinel Labs odkryli i wskazali dowody, która łączą grupę FIN7 z gangiem ransomware Black Basta, natomiast w kwietniu 2022 roku, Mandiant powiązał rosyjskich hakerów z operacjami Darkside. Dochodzenie firmy Prodaft wykazało dalsze dowody na powiązania DarkSide po tym, jak znaleźli coś, co wyglądało na notatki z żądaniem okupu i zaszyfrowane pliki z operacji ransomware. Co więcej, z pobranych dzienników Jabbera, badacze znaleźli liczne dowody komunikacji z wieloma gangami ransomware, w tym Darkside, REvil i LockBit. Jednym z istotnych szczegółów z tych dzienników jest to, że FIN7 lubi utrzymywać backdoora SSH w sieciach ofiar, nawet po zapłaceniu okupu, aby odsprzedać dostęp innym grupom lub samemu spróbować nowego ataku w przyszłości. Backdoor SSH jest najnowszym dodatkiem do arsenału FIN7, umożliwiającym im kradzież plików za pomocą odwrotnych połączeń SSH (SFTP) za pośrednictwem domeny Onion.

Rysunek 3 Część skryptu backdoora SSH Źródło Prodaft

Platforma Checkmarks FIN7 obrazuje, w jaki sposób cyberprzestępcy uprzemysławiają publiczne exploity w celu przeprowadzania ataków na szeroką skalę, w dodatku o globalnym zasięgu. Ponadto dochodzenie Prodaft pokazuje, że zamiast celować konkretnie w wartościowe firmy, FIN7 celuje we wszystkich i dopiero w drugiej fazie dokonuje oceny podmiotu do ataku. Prodaft w swoim raporcie podał również wskaźniki naruszenia bezpieczeństwa (IOC) dla backdoora opartego na SSH i pozostałego złośliwego oprogramowania wykorzystywanego w ich atakach. Zalecenia: wszyscy administratorzy powinni przejrzeć ten raport, aby dowiedzieć się, w jaki sposób FIN7 atakuje sieci.