Rosyjska grupa Turla APT szpieguje polskie organizacje pozarządowe

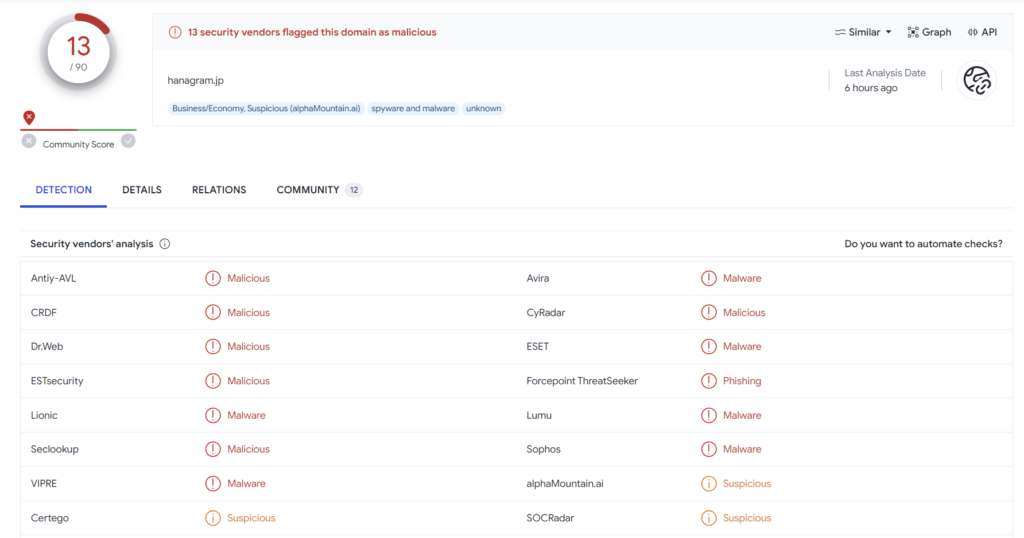

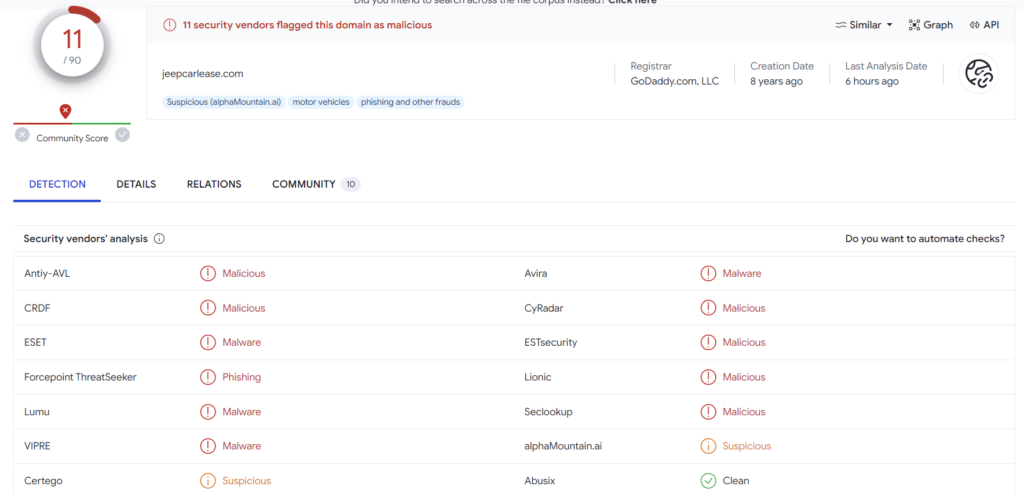

Badacze Cisco Talos zidentyfikowali nowego backdoor’a TinyTurla-NG, użytego w ostatnim ataku nakierowanym na organizacje pozarządowe w Polsce. Twórcą i operatorem jest rosyjska grupa cyberprzestępcza zajmująca się szpiegowaniem. Zidentyfikowane zostały trzy różne próbki TinyTurla-NG, dostęp uzyskano tylko do dwóch. Turla APT wykorzystuje zainfekowane witryny oparte na WordPress’ie, które służą jako punkt końcowy dla serwera kontroli i dowodzenia C2, cyberprzestępcy wykorzystali podatne wersje WordPress’a: 4.4.20, 5.0.21, 5.1.18 i 5.7.2, które umożliwiały przesyłanie plików PHP z kodem C2. Podczas trzymiesięcznej kampanii serwery C2 były również wykorzystywane do hostowania skryptów PowerShell, do wykorzystania na zaatakowanym środowisku. Skrypty składają się z adresu URL serwera C2 i docelowych ścieżek plików, dla których skrypt rekurencyjnie wyliczy pliki i doda je do archiwum *.zip, eliminując pliki z rozszerzeniem *.mp4. Nazwa archiwum jest tworzona na bieżąco poprzez wygenerowanie nowego GUID, po czym następuje eksfiltracja do serwera C2 poprzez żądanie HTTP/S POST wraz z plikiem dziennika wykonanych działań. Użyte domeny: