Nowa kampania phishing’owa StrelaStealer kradnąca dane logowania do poczty e-mail

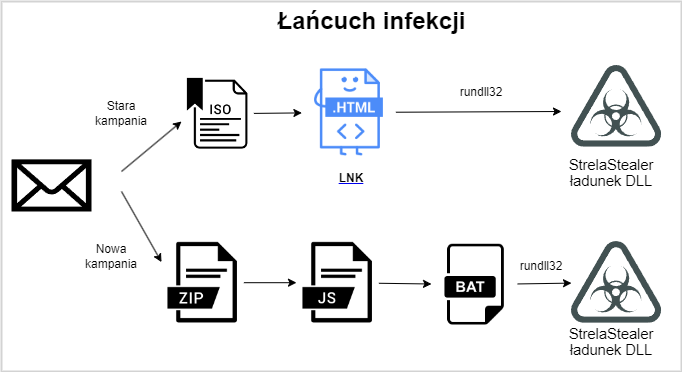

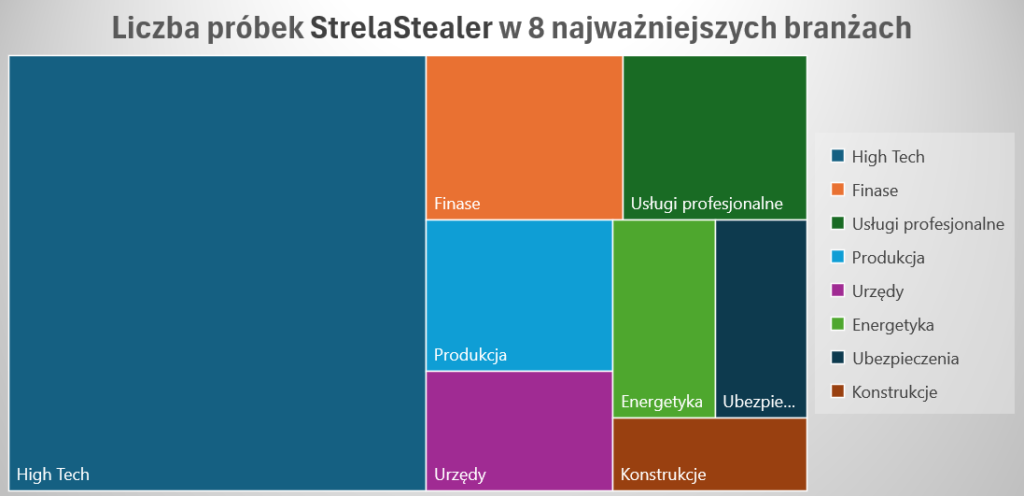

Badacze Unit42 opublikowali raport dotyczący nowej kampanii phishing’owej dostarczającej złośliwe oprogramowanie StrelaStealer, służące do kradzieży danych logowania do znanych klientów kont pocztowych, które są przesyłane do serwera kontroli C2 cyberprzestępców. Kampania ma wpływ już na ponad 100 różnych organizacji w Unii Europejskiej jak i w USA. Wiadomości e-mail zawierają załącznik, złośliwe pliki JScript, które uruchamiają plik binarny DLL StrelaStealer, jednak za każdym razem aby zapobiec wykryciu przez systemy zabezpieczające, atakujący zmieniają początkowy format załącznika, aktualizując plik binarny.

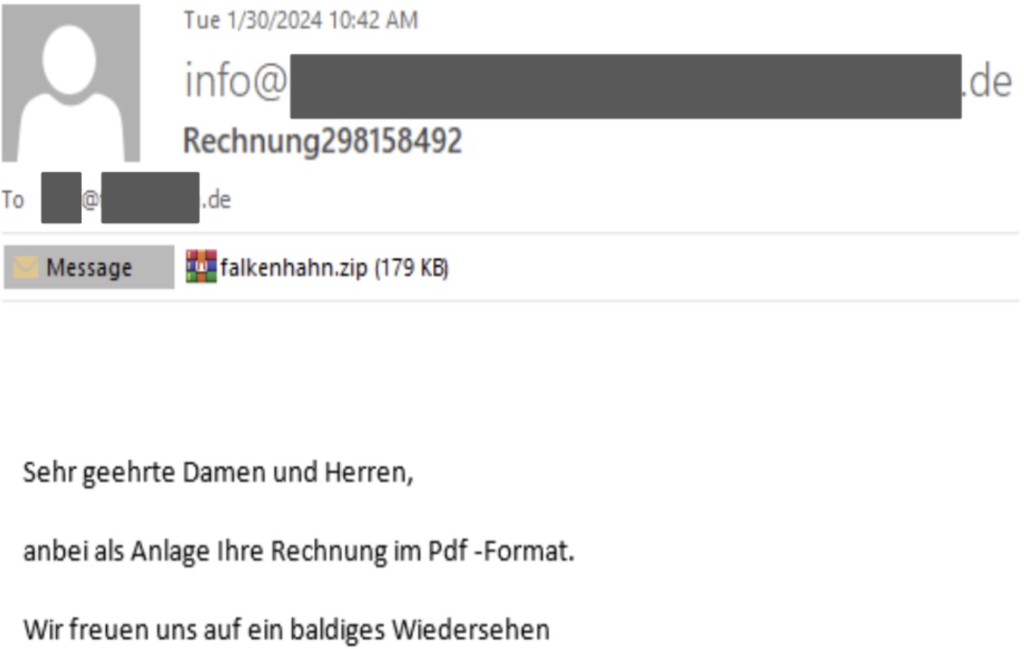

Przykładowy e-mail z kampanii phsishing’owej. Źródło Unit42

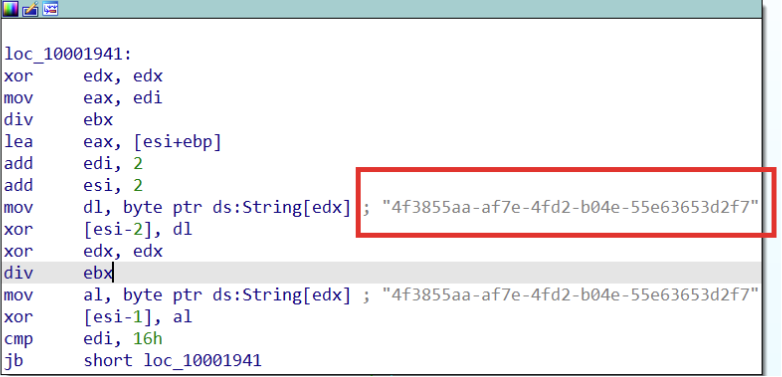

Po kliknięciu w plik .lnk zawarty w pliku .iso , wykonywany jest kod HTML, a następnie wywoływany program rundll32.exe w celu wykonania osadzonego ładunku StrelaStealer. Początkowy ładunek zawiera zaszyfrowane ciągi znaków, które podczas wykonywania są odszyfrowywane przy użyciu stałego klucza XOR.

Klucz odszyfrowujący. Źródło Unit42

Jest to kolejna kampania phishing’owa , która udowadnia, że zorganizowane grupy cyberprzestępcze ciągle poszukują nowych metod na unikanie wykrywania przez systemy zabezpieczające, w celu kradzieży poświadczeń i uzyskania dostępu do kont pocztowych, dlatego bardzo ważne i konieczne jest wdrażanie odpowiednich systemów zabezpieczających zarówno systemy pocztowe jak i mechanizmy uwierzytelniania wieloskładnikowego, bezwzględnie dla wszystkich użytkowników, pozwoli to uchronić organizację m.in. przed business email compromise – BEC, utratą wizerunku i zaufania do organizacji.