Ransomware wyłącza EDR

BlackByte Ransomware wyłącza EDR poprzez nadużycie RTCore64.sys

Obecna wersja BlackByte ujawnia nową taktykę omijania produktów zabezpieczających poprzez wykorzystywanie znanej luki w zabezpieczeniach sterownika systemu Windows. Sophos znalazł zaawansowaną technikę omijania produktów zabezpieczających poprzez wykorzystanie znanej luki w podatnym sterowniku RTCore64.sys. Technika obejścia umożliwia wyłączenie ogromnej listy ponad 1000 sterowników, na których opierają się produkty zabezpieczające, aby zapewnić ochronę. „Bring Your Own Driver” jest to nazwa nadana tej technice, która polega na wykorzystywaniu przez cyberprzestępców luk w prawidłowych, podpisanych sterownikach, w celu przejęcia kontroli nad zainfekowanymi maszynami. W lipcu 2022 r. firma Trend Micro poinformowała o ataku, polegającym na użyciu podatnego na ataki sterownika gry Genshin Impact, mhyprot2.sys, do zamykania procesów i usług antywirusowych, w celu masowego wdrażania oprogramowania ransomware. W maju 2022 r. wariant ransomware AvosLocker również wykorzystał podatny na ataki sterownik antyrootkit Avast, aswarpot.sys, w celu ominięcia funkcji bezpieczeństwa.

BlackByte, uważany jest za odgałęzienie nieistniejącej już grupy Conti i jest częścią ekip zajmujących się cyberprzestępczością na wielką skalę, które skupia się na dużych celach, w ramach ransomware-as-a-service (RaaS). Ostatnie ataki przeprowadzone przez grupę wykorzystywały podatność CVE-2019-16098, wynik CVSS: 7,8-wysok), sterownika Micro-Star MSI Afterburner RTCore64.sys w celu wyłączenia produktów zabezpieczających.

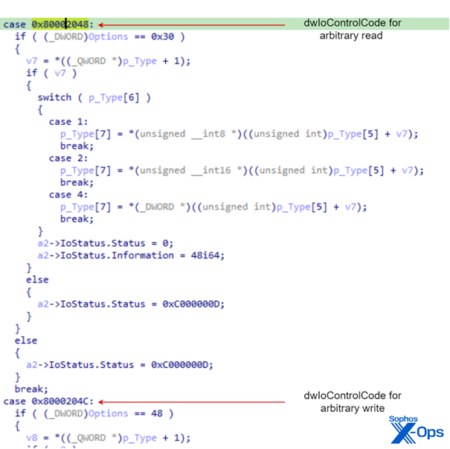

RTCore64.sys i RTCore32.sys to sterowniki używane przez Micro-Star MSI AfterBurner 4.6.2.15658, narzędzie służy do przetaktowywania kart graficznych i daje rozszerzoną kontrolę nad kartami graficznymi w systemie. CVE-2019-16098 umożliwia uwierzytelnionemu użytkownikowi odczytywanie i zapisywanie w pamięci, która może zostać wykorzystana do eskalacji uprawnień, wykonywania złośliwego kodu z lub ujawniania informacji.

Co więcej, analiza próbki oprogramowania ransomware ujawniła wiele podobieństw między implementacją obejścia EDR, a narzędziem open source opartym na C, o nazwie EDRSandblast, które zostało zaprojektowane do wykorzystywania podatnych na ataki, podpisanych sterowników w celu uniknięcia wykrycia przez systemy EDR.

Rysunek 1: Niezabezpieczone kody kontrolne w RTCore64.sys Źródło Sophos

BlackByte to najnowsza rodzina ransomware, która wykorzystuje metodę Bring Your Own Driver, po RobbinHood i AvosLocker, z których oba mają błędy w gdrv.sys ( CVE-2018-19320 ), asWarPot.sys i dają możliwość zakończenia procesów związanych z oprogramowaniem do ochrony punktów końcowych.