Nowa grupa APT WIP19

SentinelLabs monitoruje grupę cyberprzestępczą WIP19, która wykorzystuje legalny, skradziony certyfikat wydany przez firmę „DEEPSoft”. W oparciu o dochodzenie SentinelLabs, WIP19 nakierowany jest na ataki na dostawców usług telekomunikacyjnych i IT na Bliskim Wschodzie i w Azji.

Grupa ta wykorzystała certyfikat, w celu podpisania kilku złośliwych komponentów. Prawie wszystkie operacje wykonywane przez cyberprzestępców zostały zakończone w sposób „praktyczny na klawiaturze” podczas interaktywnej sesji z zaatakowanymi maszynami. Oznacza to, że atakujący zrezygnował ze stabilnego kanału C2. Analiza wykorzystywanych backdoor’ów w połączeniu z przestawianiem się na certyfikat sugeruje, że część komponentów używanych przez WIP19 była autorstwa WinEggDrop, znanej chińskojęzycznej grupy cyberprzestępczej, która tworzy narzędzia dla różnych grup i jest aktywna od 2014 roku.

Wykorzystanie złośliwego oprogramowania autorstwa WinEggDrop, skradzione certyfikaty i skorelowane TTP wskazują na możliwe powiązania z Operation Shadow Force, jak donoszą TrendMicro i AhnLab. Sam zestaw narzędzi wydaje się być współdzielony przez kilka grup cyberprzestępczych, nie jest jasne, czy jest to nowa iteracja operacji „Shadow Force”, czy po prostu inna grupa wykorzystuje podobne TTP. Zaobserwowana przez SentinelLabs aktywność reprezentuje jednak bardziej świadomego gracza, wykorzystującego nowe złośliwe oprogramowanie i techniki.

Związek między złośliwym oprogramowaniem, certyfikatami i twórcami Źródło SentinelLabs

Nadużywanie ważnych Niebezpieczny załącznik OneNote cyfrowych

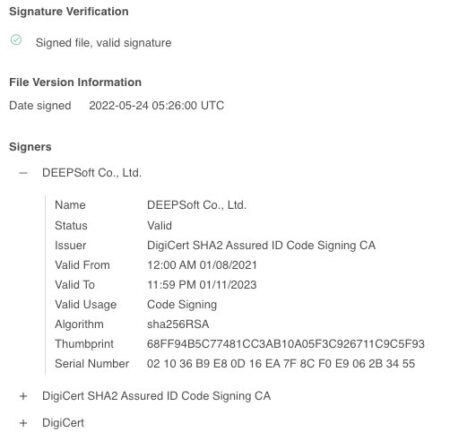

SentinelLabs zaobserwował, że grupa WIP19 podpisuje złośliwe oprogramowanie ważnym certyfikatem cyfrowym wydanym dla DEEPSoft Co., Ltd., koreańskiej firmy specjalizującej się w rozwiązaniach komunikacyjnych. Podmiot zajmujący się tym zagrożeniem wykorzystał certyfikat do podpisania kilku komponentów złośliwego oprogramowania, z których niektóre zostały dostosowane do konkretnych celów. SentinelLabs ocenił, że jest bardzo prawdopodobne, że certyfikat został skradziony, ponieważ był on używany również do podpisywania legalnego oprogramowania używanego w przeszłości przez DEEPSoft.

Certyfikat cyfrowy DEEPSoft

Działalność związana z zestawami narzędzi autorstwa WingEggDrop i podpisanymi zarówno legalnymi, jak i fałszywymi certyfikatami została już wcześniej zgłoszona przez AhnLab.

Analiza

Podobnie jak wiele komponentów wykorzystywanych przez grupę WIP19, wszystkie ich narzędzia do zbierania danych uwierzytelniających – składające się głównie z zrzutów haseł – zostały podpisane przy użyciu certyfikatu DEEPSoft. Główny dumper używany przez grupę cyberprzestępczą, wykorzystywał projekty open source do ładowania SSP do LSASS, a następnie do zrzucania procesu.

Analiza komponentu ładującego

Komponent ładujący dumper to podpisany plik EXE, ssp_rpc_loader, jak wskazano w ścieżce PDB osadzonej w pliku. Jak sama nazwa wskazuje, loader używa RPC do załadowania złośliwego pliku DLL jako SSP (Security Support Provider), podanego jako argument. Wygląda na to, że moduł ładujący pochodzi z projektu open source dostępnego na GitHub.

D:\source\dump_lsass-main\ssp_rpc_loader\x64\Release\ssp_rpc_loader.pdb

Analiza SSP Security Support Provider

Załadowany SSP to NanoDump, który jest ładowany do LSASS i tworzy mini zrzut procesu. Ładowanie NanoDump jako SSP to wbudowana funkcja w NanoDump. Odbywa się to za pomocą interfejsu API MiniDumpWriteDump. Zrzut zostanie utworzony w następującej ścieżce:

C:\\windows\\temp\\ 1.bin

Podobnie jak program ładujący, atakujący nie zadał sobie trudu, aby usunąć ścieżkę PDB do zrzutu DLL.

D:\source\dump_lsass-main\dll1\x64\release\dll1.pdb

Łącząc oba komponenty, pełne wykonanie będzie wyglądało tak:

C :\attacker\loader .exe c :\attacer\ ssp .dll

Keylogger i nagrywanie ekranu (ScreenCap)

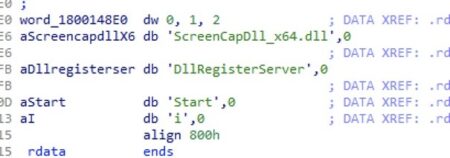

Mechanizm ładowania

Zaobserwowano, że grupa WIP19 wykorzystuje mniej powszechne przejmowanie kolejności wyszukiwania plików DLL w explorer.exe, w celu załadowania komponentu rejestrowania klawiszy i nagrywania ekranu o nazwie ScreenCapDll_x64.

Komponenty keyloggera i nagrywania ekranu Źródło SentinelLabs

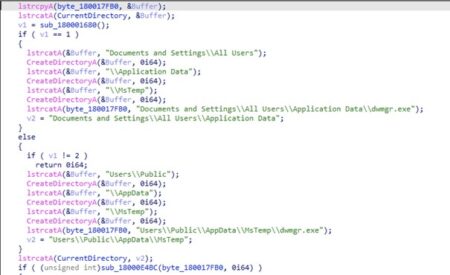

Złośliwe oprogramowanie ScreenCap sprawdza nazwę komputera ofiary. Po sprawdzeniu, że jest wykonywane na właściwej maszynie, malware ScreenCap ładuje plik binarny RAR CLI w jednej z następujących ścieżek, zgodnie z systemem operacyjnym:

C :\Documents and Settings\All Users\Dane aplikacji\dwmgr.exe C:\Users\Public\AppData\MsTemp\dwmgr .exe

Ścieżka do pliku wykonywalnego RAR Źródło SentinelLabs

Rejestrowanie klawiszy

Funkcjonalność keyloggera skupia się głównie na przeglądarce użytkownika. Złośliwa aplikacja wykrywa przeglądarkę i rejestruje wszystkie naciśnięcia klawiszy w plikach *.ax przechowywanych w bieżącym katalogu roboczym. Domyślnie rejestruje aktywność przeglądarki Internet Explorer, ale obsługuje również rejestrowanie klawiszy innych popularnych przeglądarek, w tym Chrome i Opera.

Nagrywanie ekranu

Stosunkowo unikalnym TTP zaobserwowanym w tej aktywności jest nagrywanie ekranu użytkownika. Podobnie jak keyloggery, pomaga to grupie cyberprzestępczej zbierać dane uwierzytelniające i uzyskiwać dostęp do poufnych informacji. Złośliwe oprogramowanie rejestruje ekran przez 1296 000 milisekund, 30 razy, i przechowuje je jako pliki *.avi, w bieżącym katalogu roboczym.

Użycie Windows Multimedia (vfw.h) do nagrywania ekranu Źródło SentinelLabs

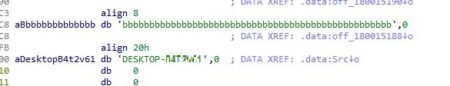

Podczas analizy złośliwego oprogramowania ScreenCap zidentyfikowano szereg próbek, które zawierały zakodowane na stałe identyfikatory zaatakowanych zasobów. Wskazuje to, że niektóre z włamań są dobrze zbadane i wysoce ukierunkowane.

Zakodowany numer identyfikacyjny hosta ofiary „DESKTOP-xxxxxxx” Źródło SentinelLabs

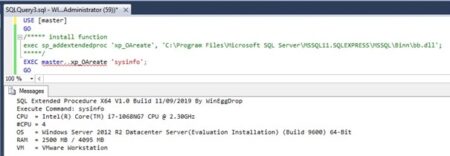

Rozszerzona procedura SQL (SQLMaggie)

Nie zaobserwowano początkowego wektora infekcji, a złośliwe oprogramowanie SQLmaggie trafiło do zaatakowanej sieci i atakuje systemy Windows z serwerem MSSQL. SQLMaggie maskuje się jako legalna biblioteka DLL zawierająca rozszerzone funkcje procedur składowanych dla serwera SSQL.

sp_addextendedproc 'malicious’,’c:\Program Files\Microsoft SQL Server\MSSQL13.0.MSSQLSERVER\MSSQL\Binn\malicious.dll’ ;

Odtworzone polecenie backdoor’a SQLMaggie Źródło SentinelLabs

SentinelLabs wskazuje, że autorem tego backdoora jest WinEggDrop.

Żadne dane, kod źródłowy ani plik wykonywalny SQLMaggie nie wydają się być publicznie dostępne. Sugeruje to, że narzędzie jest albo sprzedawane lub używane prywatnie, albo jest używane wyłącznie przez WinEggDrop.

Rzekomy podpis autora w SQLMaggie Źródło SentinelLabs

Wniosek

WIP19 jest przykładem szerszego zasięgu chińskiej działalności cyberszpiegowskiej w branżach infrastruktury krytycznej. Istnienie wspólnych programistów umożliwia tworzenie trudnych do zidentyfikowania grup cyberprzestępczych, które używają podobnych narzędzi, co sprawia, że klastry zagrożeń są trudne do identyfikacji z punktu widzenia zespołów SOC.