Nowy wariant Emotet kradnie informacje o kartach kredytowych z Google Chrome

Dobrze znane szkodliwe oprogramowanie Emotet, rozpoczęło wdrażanie nowego modułu przeznaczonego do pobierania informacji o kartach kredytowych przechowywanych w przeglądarce Chrome. Złodziej danych z kart kredytowych, który posługuje się wyłącznie przeglądarką Chrome, ma możliwość eksfiltracji zebranych informacji na różne zdalne serwery C2 (dowodzenia i kontroli), według Proofpoint , która zaobserwowała ten komponent 6 czerwca br. Rozwój ten pojawia się w trakcie szybkiego i nagłego wzrostu aktywności Emotet , który został wskrzeszony pod koniec ubiegłego roku po 10-miesięcznej przerwie w wyniku operacji organów ścigania w styczniu 2021, wskutek czego zniszczono jego infrastrukturę. Emotet, przypisywany jest grupie cyberprzestępczej znanej jako TA542 (aka Mummy Spider lub Gold Crestwood), to zaawansowany, samonapędzający się i modułowy trojan, który dostarczany jest za pośrednictwem kampanii e-mail’owych i jest wykorzystywany jako dystrybutor innych złośliwych ładunków, takich jak oprogramowanie ransomware.

Według Check Point, stan na kwiecień 2022 r. Emotet jest nadal najpopularniejszym złośliwym oprogramowaniem, którego globalny wpływ ma łączny udział 6% w organizacjach na całym świecie, za nimi plasują się Formbook i Agent Tesla , przy czym złośliwe oprogramowanie testuje nowe metody dostarczania przy użyciu adresów URL OneDrive i PowerShell LNK, aby obejść ograniczenia makr firmy Microsoft.

Stały wzrost zagrożeń związanych z Emotetem jest dodatkowo potwierdzany faktem, że liczba wiadomości phishingowych, często przejmujących istniejącą już korespondencję, wzrosła z 3000 w lutym 2022 roku do około 30 000 w marcu br., których celem były organizacje w różnych krajach, w ramach masowej kampanii spamowej.

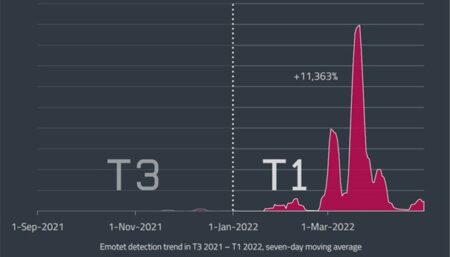

Stwierdzając, że aktywność Emotetu „przeszła na wyższy bieg” w marcu i kwietniu 2022 r. ESET wskazał, że liczba wykrytych przypadków wzrosła 100-krotnie, odnotowując wzrost o ponad 11 000% w ciągu pierwszych czterech miesięcy roku, w porównaniu do poprzednich trzech miesięcy, od września do grudnia 2021 r.

Słowacka firma zajmująca się cyberbezpieczeństwem zauważyła, że jednymi z powszechnych celów od czasu wznowienia botnetu były Japonia, Włochy i Meksyk, największą falę odnotowano 16 marca 2022 r.

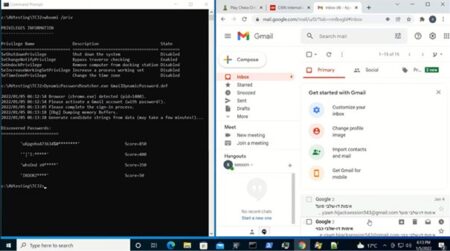

Badacze z CyberArk zademonstrowali nową technikę wydobywania danych uwierzytelniających w postaci zwykłego tekstu bezpośrednio z pamięci w przeglądarkach internetowych opartych na Chromium.

„Dane uwierzytelniające są przechowywane w pamięci Chrome w formacie zwykłego tekstu” — według Zeev Ben Porat z CyberArk . „Oprócz danych, które są dynamicznie wprowadzane podczas logowania do określonych aplikacji internetowych, osoba atakująca może spowodować, że przeglądarka załaduje do pamięci wszystkie hasła przechowywane w menedżerze haseł”! Obejmuje to również informacje związane z plikami cookie, takie jak pliki sesji, które potencjalnie umożliwiają atakującemu wydobycie informacji i wykorzystanie ich do przejęcia kont użytkowników, nawet jeśli są oni chronieni przez uwierzytelnianie wieloskładnikowe.