Proofpoint odkrywa potencjalnie niebezpieczną funkcjonalność Microsoft Office 365, która może zablokować dostęp do plików przechowywanych w SharePoint i OneDrive

Tradycjnie ataki ransomware nakierowane są na dane zlokalizowane na urządzeniach końcowych lub dyskach sieciowych. Do tej pory zespoły bezpieczeństwa IT uważały, że dyski w chmurze będą bardziej odporne na ataki ransomware. W końcu znana funkcja „Autozapisu” wraz z wersjonowaniem i koszem plików miała być wystarczająca i zapewniać kopię zapasową. Jednak wszystko może ulec radykalnej zmianie.

Proofpoint odkrył potencjalnie niebezpieczną funkcję w usłudze Office 365 lub Microsoft 365, która umożliwia oprogramowaniu ransomware szyfrować pliki przechowywane w MS SharePoint i OneDrive w sposób, który sprawia, że nie można ich odzyskać bez dedykowanych kopii zapasowych lub klucza deszyfrującego dostarczonego przez atakującego. Badacze Proofpoint skupili się na dwóch najpopularniejszych aplikacjach chmurowych dla przedsiębiorstw – SharePoint Online i OneDrive w pakietach Microsoft 365 i Office 365, wyniki pokazują, że gangi ransomware mogą teraz atakować dane organizacji w chmurze i przeprowadzać je skutecznie na infrastrukturę chmury.

Łańcuch ataków ransomware w chmurze

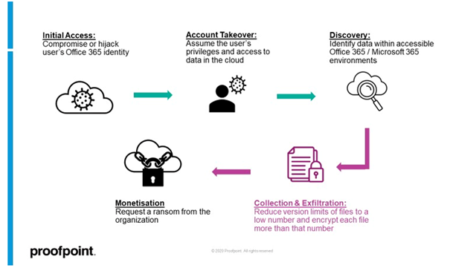

Łańcuch ataku. Proofpoint zidentyfikował łańcuch ataków i udokumentował kroki. Po przeprowadzeniu ataku, ransomware szyfruje pliki na kontach zaatakowanych użytkowników. Podobnie jak w przypadku aktywności ransomware punktu końcowego, pliki te można odzyskać tylko za pomocą kluczy deszyfrujących.

Opisane poniżej działania można zautomatyzować za pomocą interfejsów API firmy Microsoft, skrypty interfejsu wiersza poleceń (CLI) i skrypty PowerShell.

- Dostęp początkowy: Pozyskanie dostępu do co najmniej jednego konta usługi SharePoint Online lub usługi OneDrive, poprzez kompromitację kont lub przejęcie sesji i podszycie się pod użytkownika.

- Przejęcie konta i odnajdowanie: Atakujący uzyskuje dostęp do dowolnego pliku skompromitowanego konta użytkownika lub nadzorowane przez aplikację OAuth.

- Zbieranie i eksfiltracja: Atakujący zmniejsza limit wersjonowania plików do niskiej wartości, takiej jak np. 1. Wówczas zaszyfruje plik więcej razy niż limit przechowywania wersji. Z przykładowym limitem 1 zaszyfruje plik dwukrotnie. Ten krok jest unikalny dla oprogramowania ransomware w chmurze, w porównaniu z łańcuchem ataków dla oprogramowania ransomware opartego na urządzeniach końcowych. W niektórych przypadkach atakujący może wykraść niezaszyfrowane pliki w ramach taktyki podwójnego wymuszenia.

- Zarabianie: Teraz wszystkie oryginalne wersje plików zostaną utracone, pozostają tylko zaszyfrowane wersje każdego pliku na koncie usług w chmurze. W tym momencie atakujący może zażądać okupu od organizacji.

Rysunek 1: Diagram łańcucha ataków ransomware w chmurze. Faza zbierania i eksfiltracji jest unikatowa dla środowisk firmy Microsoft. Źródło Proofpoint

Listy i biblioteki dokumentów: warunki firmy Microsoft dotyczące składowania w witrynach usługi SharePoint Online i kontach usługi OneDrive

Lista to składnik Web Part firmy Microsoft, w usłudze SharePoint Online jest przechowywana zawartość, taka jak zadania, kalendarze, sprawy, zdjęcia, pliki i inne elementy. Konta OneDrive służą głównie do przechowywania dokumentów.

Biblioteka dokumentów to termin najczęściej kojarzony z usługą OneDrive. Biblioteka dokumentów to specjalny typ listy w witrynie programu SharePoint lub na koncie usługi OneDrive, na której można przekazywać, tworzyć, aktualizować i współpracować z dokumentami wraz z członkami zespołu.

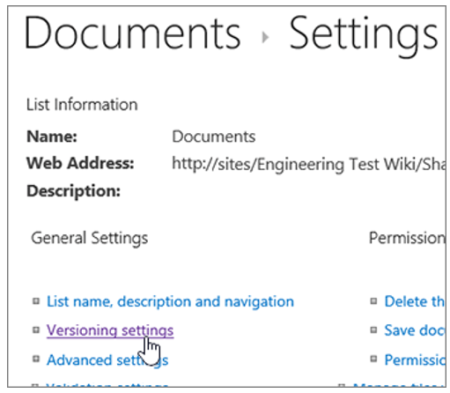

Ustawienia wersji list i bibliotek dokumentów znajdują się w obszarze ustawienia listy. W łańcuchu ataków ransomware w chmurze, opisany wcześniej etap zbierania i eksfiltracji, jest to punkt, w którym haker modyfikuje ustawienia listy, które będą miały wpływ na wszystkie pliki w bibliotece dokumentów.

Mechanizm przechowywania wersji biblioteki dokumentów

Każda biblioteka dokumentów w usłudze SharePoint Online i usłudze OneDrive ma konfigurowalne przez użytkownika ustawienie liczby zapisanych wersji. Właściciel witryny może zmienić to ustawienie i nie musi mieć roli administratora ani powiązanych uprawnień, aby móc to zrobić. Ustawienia przechowywania wersji znajdują się w obszarze Ustawienia listy dla każdej biblioteki dokumentów.

Rysunek 2: Ustawienia przechowywania wersji dla bibliotek dokumentów. Źródło Proofpoint https://support.microsoft.com/en-us/office/enable-and-configure-versioning-for-a-list-or-library-1555d642-23ee-446a-990a-bcab618c7a37

Z założenia, po zmniejszeniu limitu wersji biblioteki dokumentów, wszelkie dalsze zmiany w plikach w bibliotece dokumentów spowodują, że starsze wersje staną się bardzo trudne do przywrócenia. Istnieją dwa sposoby nadużywania mechanizmu wersjonowania możliwe do użycia przez złośliwe oprogramowanie – tworzenie zbyt wielu wersji pliku lub zmniejszanie limitów wersji biblioteki dokumentów. Zmiany, które zwiększają wersję pliku, obejmują zmiany zawartości dokumentu, nazwy pliku, metadanych pliku i stanu szyfrowania pliku.

Metoda tworzenia zbyt wielu wersji plików działa następująco:

- Etapy: Większość kont usługi OneDrive ma domyślny limit wersji wynoszący 500. Osoba atakująca może edytować pliki w bibliotece dokumentów 501 razy. Wówczas oryginalna wersja każdego pliku ma 501 wersji, a zatem nie można jej już przywrócić.

- Szyfrowanie danych: Zaszyfruj pliki po każdej z 501 edycji. Teraz wszystkie 500 możliwych do przywrócenia wersji są zaszyfrowane. Organizacje nie mogą samodzielnie przywrócić oryginalnej wersji plików, nawet jeśli próbują zwiększyć limity wersji poza liczbę wersji edytowanych przez atakującego. W takim przypadku, nawet jeśli limit wersji został zwiększony do 501 lub więcej, nie można przywrócić plików zapisanych w wersji 501 lub starszych.

Szyfrowanie plików przy użyciu metody 500+ jest mało prawdopodobne, aby zostało wykorzystane w atakach. Wymaga więcej skryptów i zasobów maszyny, przez co działania te są łatwiejsze do wykrycia przez systemy zabezpieczające.

Metoda zmniejszania przechowywania wersji biblioteki dokumentów działa w następujący sposób:

- Etapy: zmniejszanie liczby wersji biblioteki dokumentów do niskiej wartości, takiej jak 1. Oznacza to, że tylko najnowsza wersja pliku przed ostatnią edycją jest zapisywana i może zostać przywrócona przez użytkownika.

- Szyfrowanie danych: Edytuj każdy plik dwa razy – albo szyfrując plik dwa razy lub kombinację szyfrowania, głównych zmian treści i zmian metadanych pliku. Zapewni to, że organizacja nie będzie w stanie przywrócić oryginalnych wersji pliku bez klucza deszyfrującego od atakującego.

Ustawienie limitu wersji na zero jest fałszywym tropem i nie spowoduje usunięcia wersji. Wersje będą dostępne dla użytkownika w jednym prostym kroku. Zresetuj limit wersji lub ręcznie wyłącz go i włącz ponownie.

Pliki przechowywane w stanie hybrydowym zarówno na urządzeniu końcowym, jak i w chmurze, na przykład za pośrednictwem folderów synchronizacji w chmurze, zmniejszą wpływ tego nowego ryzyka, ponieważ osoba atakująca nie będzie miała dostępu do plików lokalnych i końcowych. Aby wykonać pełny przepływ ataku dla okupu, atakujący będzie musiał naruszyć urządzenie końcowe i konto w chmurze, aby uzyskać dostęp do urządzenia końcowego i plików przechowywanych w chmurze.

Początkowy dostęp do kont użytkowników usługi SharePoint Online i usługi OneDrive

Trzy najczęstsze ścieżki, którymi osoby atakujące mogą uzyskać dostęp do co najmniej jednego konta usługi SharePoint Online lub usługi OneDrive, to:

- Włamanie na konto: bezpośrednie naruszenie poświadczeń użytkowników na ich kontach w chmurze poprzez phishing, ataki brute-force i inne taktyki przejmowania poświadczeń.

- Aplikacje OAuth innych firm: nakłanianie użytkownika do autoryzowania aplikacji OAuth z zakresami aplikacji dostępu do programu SharePoint lub OneDrive.

- Przechwytywanie sesji: przejęcie sesji sieci Web zalogowanego użytkownika lub przejęcie tokenu aktywnego interfejsu API dla usługi SharePoint Online i/lub usługi OneDrive.

Ochrona organizacji i poufnych danych przed działaniami ransomware w chmurze

Na szczęście wiele z poniższych zaleceń powinno wyglądać podobnie do najlepszych praktyk, które organizacje już zastosowały do radzenia sobie z oprogramowaniem ransomware na urządzeniach końcowych. Różnice, mogą występować w kwestii o ochrony środowisk chmurowych.

Najpierw należy włączyć wykrywanie ryzykownych zmian konfiguracji plików dla kont usługi Office 365 za pomocą usługi Proofpoint Cloud App Security Broker (CASB). Chociaż użytkownik może przypadkowo zmienić ustawienie, nie jest to typowe zachowanie. Jeśli użytkownicy zmienią go nieświadomie, powinni zostać poinformowani i najlepiej zwiększyć limit wersji. Zmniejszy to ryzyko, że osoba atakująca naruszy zabezpieczenia użytkowników i wykorzysta już niskie limity wersji dla list tych użytkowników.

Po drugie, należy poprawić higienę bezpieczeństwa przed oprogramowaniem ransomware, poprzez:

- Grupa atakowanych ludzi™: Można zastosować Proofpoint Targeted Attack Protection (TAP), aby zidentyfikować i nadać wyższy priorytet ochronie użytkowników, którzy stoją w obliczu największej liczby i najgroźniejszych ataków w chmurze, poczty e-mail i sieci. Ci użytkownicy mogą znajdować się poza listą bardzo ważnych osób, takich jak kierownictwo i użytkownicy uprzywilejowani.

- Zarządzanie dostępem: Należy utrzymywać silne zasady haseł, rozpowszechniać wykorzystanie uwierzytelniania wieloskładnikowego (MFA) i wdrożyć najmniej uprzywilejowane, oparte na zasadach, dostępy do aplikacjach w chmurze.

- Odzyskiwanie po awarii i tworzenie kopii zapasowych: Zaktualizuj zasady odzyskiwania po awarii i tworzenia kopii zapasowych danych, aby zmniejszyć straty w przypadku ataku ransomware. Najlepiej byłoby, regularnie wykonywać zewnętrzne kopie zapasowe plików w chmurze z poufnymi danymi. Nie polegaj tylko na firmie Microsoft, aby zapewnić kopie zapasowe za pomocą wersjonowania bibliotek dokumentów.

- Bezpieczeństwo w chmurze: wykrywaj i reaguj na naruszenia bezpieczeństwa kont i nadużycia aplikacji innych firm. Proofpoint CASB integruje się z Proofpoint Nexus Threat Graph i zewnętrznymi systemami analiz zagrożeń, aby powstrzymać przejmowanie kont i nadużywanie aplikacji innych firm.

- Zapobieganie utracie danych: Zapobiegaj pobieraniu poufnych danych i pobieraniu danych na dużą skalę na niezarządzane urządzenia, aby zmniejszyć ryzyko podwójnego wymuszenia w oprogramowaniu ransomware. Proofpoint CASB zapewnia konfigurowalne zasady, które pomagają chronić dane na niezarządzanych urządzeniach. Proofpoint Insider Threat Management pomaga nauczyć niedbałych użytkowników lepszych praktyk bezpieczeństwa i zbierać dowody na złośliwych insiderów, jeśli wprowadzą zmiany w konfiguracji.

Na koniec można jeszcze dodać następujące elementy do strategii reagowania, na wypadek, gdyby wykrywanie zmian w ryzykownych konfiguracjach zostało uruchomione:

- Natychmiast zwiększyć liczbę możliwych do przywrócenia wersji bibliotek dokumentów, których dotyczy problem, w ustawieniach M365 lub O365.

- Przeszukanie alertów dotyczących wcześniejszego naruszenia zabezpieczeń konta lub ryzykownych zmian konfiguracji dla konta usługi Office 365, którego dotyczy problem.

- Obserwowanie podejrzanej aktywności w aplikacjach innych firm. Jeśli zostanie znaleziona, odwołaj tokeny OAuth dla złośliwych lub nieużywanych aplikacji innych firm w środowisku.

- Zidentyfikowanie innych ryzykownych wzorców zachowań związanych z użytkownikami w chmurze, poczcie e-mail, Internecie i urządzeniach końcowych, takie jak zaniedbania w obsłudze poufnych danych lub ryzykowne przenoszenie danych.

Odpowiedzialne ujawnianie i komunikacja

Przed publikacją tych informacji firma Proofpoint podążała ścieżką ujawniania informacji do firmy Microsoft i otrzymała kilka odpowiedzi:

- Funkcja konfiguracji ustawień przechowywania wersji na listach działa zgodnie z przeznaczeniem

- Starsze wersje plików można potencjalnie odzyskać i przywrócić przez dodatkowe 14 dni za pomocą pomocy technicznej firmy Microsoft.

Jednak Proofpoint próbował odzyskać i przywrócić stare wersje za pomocą tego procesu (tj. z pomocą techniczną firmy Microsoft) i nie powiodło się! Po drugie, nawet jeśli przepływ pracy konfiguracji ustawień wersjonowania jest zgodny z przeznaczeniem, Proofpoint wykazał, że może być nadużywany przez atakujących do użycia i zastosowania ransomware w chmurze.