Ransomware ESXiArgs atakuje ponad 3800 serwerów ESXi

Amerykańska Agencja ds. Bezpieczeństwa Cybernetycznego i Infrastruktury (CISA) opublikowała skrypt do odzyskiwania danych dla wariantu ransomware ESXiArgs, którym zaszyfrowane zostały tysiące organizacji na całym świecie. Narzędzie ESXiArgs-Recover od CISA dostępne jest bezpłatnie na GitHub’ie, organizacje mogą użyć go do próby odzyskania plików konfiguracyjnych na serwerach VMware ESXi, które zostały zaszyfrowane przez ransomware ESXiArgs. Agencja podała do informacji, że niektóre organizacje, które korzystały z tego narzędzia, z powodzeniem odzyskały zaszyfrowane pliki bez konieczności płacenia okupu. CISA ostrzega, że każdy zespół ds. cyberbezpieczeństwa, który zamierza użyć tego narzędzia, musi najpierw zrozumieć sposób działania skryptu przed podjęciem próby odzyskiwania plików na zaszyfrowanych serwerach ESXi. Dokładne wskazówki i wytyczne zawarte zostały w pliku README. Skrypt odzyskiwania CISA opiera się na pracy dwóch badaczy bezpieczeństwa — Enesa Sonmeza i Ahmeta Aykaca — którzy pokazali, w jaki sposób ofiary ESXiArgs mogą zrekonstruować metadane maszyny wirtualnej z dysków, których ransomware nie zaszyfrował. Niestety 8 lutego ransomware ESXiArg został zaktualizowany i uniemożliwia obecnie użycie narzędzia CISA do odzyskania danych z maszyn wirtualnych VMware ESXi. ESXiArgs to wielowariantowa odmiana oprogramowania ransomware, którą francuski zespół ds. reagowania na incydenty komputerowe (CERT) po raz pierwszy wykrył 3 lutego 2023, jako ataki na hiperwizory VMware ESXi na całym świecie. Należy bezwzględnie podkreślić, że szkodliwe oprogramowanie wykorzystuje istniejącą od 2 lat — i od dawna załataną — lukę umożliwiającą zdalne wykonanie kodu (CVE-2021-21974) w Open Service Location Protocol (OpenSLP), usłudze sieciowej, która nasłuchuje na porcie 427 TCP i UDP w VMware ESXi.

„Skrypt ten nie ma na celu usunięcia zaszyfrowanych plików konfiguracyjnych, ale zamiast tego tworzy nowe pliki konfiguracyjne, które umożliwią dostęp do maszyn wirtualnych” — wskazuje CISA. Badacze bezpieczeństwa, którzy przeanalizowali ESXiArgs, opisują proces szyfrowania złośliwego oprogramowania jako ukierunkowany na pliki maszyny wirtualnej, aby uniemożliwić korzystanie z systemu. Rapid 7 opublikował na początku tego tygodnia ostrzeżenie, że złośliwe oprogramowanie próbuje zamknąć maszyny wirtualne, zabijając określony proces w jądrze maszyny wirtualnej, który obsługuje polecenia we/wy. Jednak w niektórych przypadkach złośliwe oprogramowanie było tylko częściowo skuteczne w szyfrowaniu plików i dawało zaatakowanym szansę na odzyskanie danych.

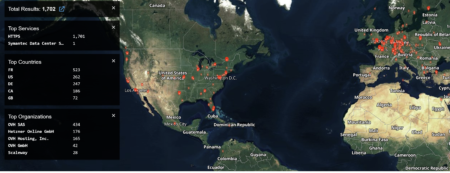

ESXiArgs zainfekował ponad 3000 niezałatanych serwerów w Stanach Zjednoczonych, Kanadzie oraz w wielu innych krajach. Ofiary zgłosiły żądania okupu w wysokości około 2 bitcoinów (około 22 800 USD) za klucz do odszyfrowania. Obecnie Shodan wskazuje na ponad 1700 zaatakowanych serwerów.

Reuters przeprowadził analizę i ustalił, że wśród ofiar jest m.in. Sąd Najwyższy Florydy oraz uniwersytety w Stanach Zjednoczonych i Europie. Ataki nie zostały jeszcze przypisane konkretnej grupie cyberprzestępczej, zebrane do tej pory dowody wskazują, że złośliwe oprogramowanie szyfrujące pliki oparte jest na kodzie źródłowym Babuk, który wyciekł w 2021 roku.