Złośliwe oprogramowanie WailingCrab

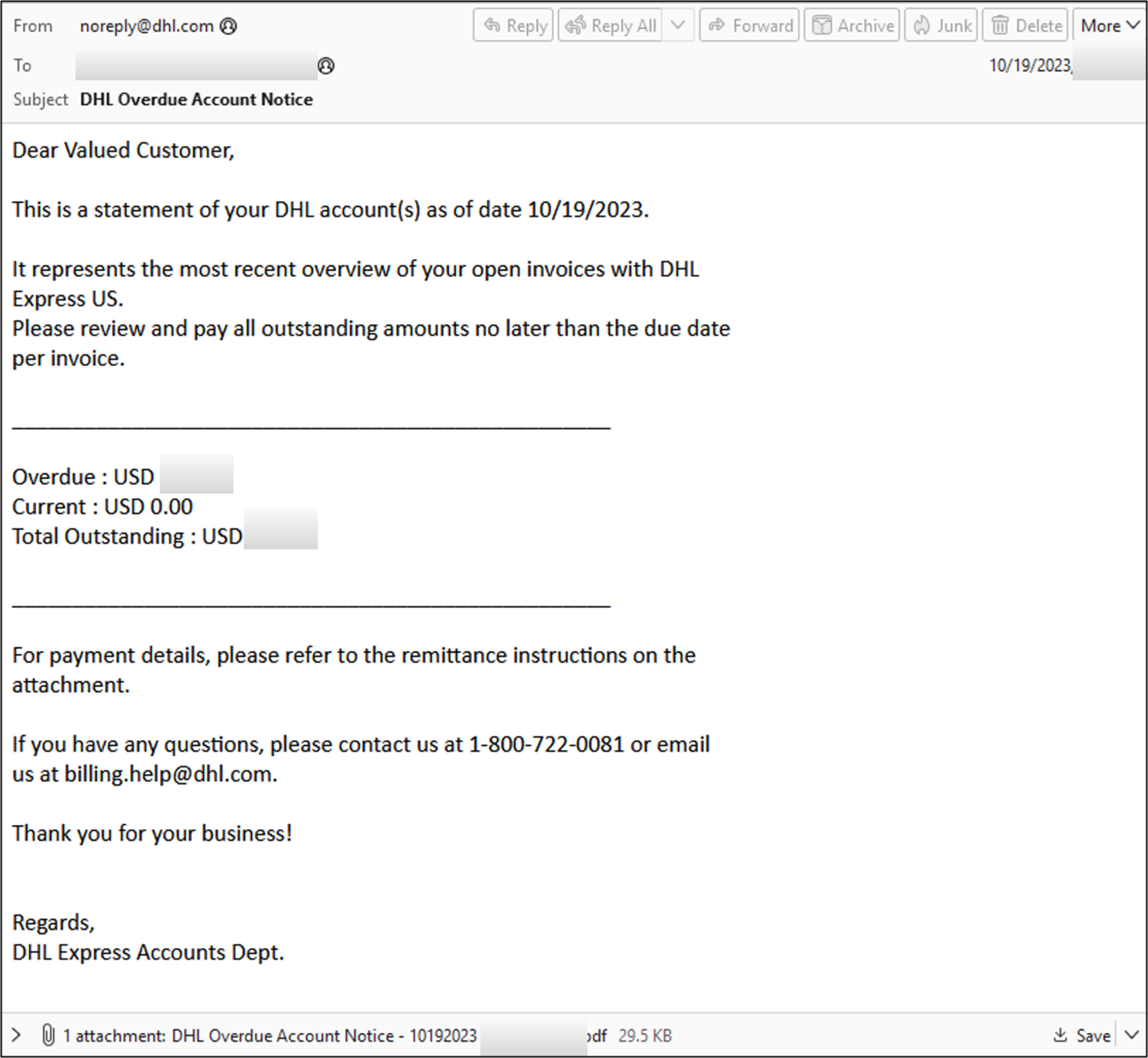

Badacze IBM X-Force ostrzegają przed złośliwym oprogramowaniem WailingCrab, znanym również jako WikiLoader, jest to wieloskładnikowe, złośliwe oprogramowanie wykorzystywane w kampaniach phishing’owych z rzekomo opóźnioną dostawą lub fakturą za wysyłkę. Cechą charakterystyczną w tym ataku jest użycie protokołu MQTT (Message Queue Telemetry Transport) wykorzystywanego do komunikacji automatyki przemysłowej. W rezultacie użycie tego protokołu może wpłynąć na brak wykrycia przez zespoły bezpieczeństwa, przez co komunikacja C2 backdoor’a może stać się niezauważona. Złośliwe oprogramowanie dostarczane jest wyłącznie przez brokera początkowego dostępu, którego badacze X-Force nazwali Hive0133. WailingCrab jest podzielony na kilka komponentów, w tym moduł ładujący, injector, moduł pobierania i backdoor. Pomyślne żądania do serwerów C2 są konieczne, aby przejść do następnego etapu. W początkowej komunikacji C2 wykorzystywane są legalne, zhakowane strony internetowe, w celu zmniejszenia ryzyka wykrycia, a ładunki złośliwego oprogramowania często są hostowane na dobrze znanych platformach, takich jak Discord. Serwery kontroli C2 bardzo szybko są wyłączane lub przestają odpowiadać wkrótce po kampanii, co uniemożliwia weryfikację i śledzenie zagrożeń. Ponadto WailingCrab w całym swoim kodzie wykorzystuje techniki zaciemniania kodu, zapobiegania analizie i Sandbox’a. Od samego początku kampanii WailingCrab był rozpowszechniany za pośrednictwem e-mail’i phishingowych, zawierających załączniki Microsoft Excel, Microsoft OneNote lub pliki PDF. W ostatnich miesiącach cyberprzestępcy Hive0133 preferowali użycie załączników PDF, zawierających złośliwe adresy URL. Po kliknięciu w link pobierane i uruchamiane są pliki JScript, które z kolei pobierają i uruchamiają moduł ładujący WailingCrab, zwykle hostowany jako plik załącznika na Discordzie. Poniżej znajduje się przykład kampanii e-mailowej Hive0133 dostarczającej WailingCrab, źródło IBM X-Force.

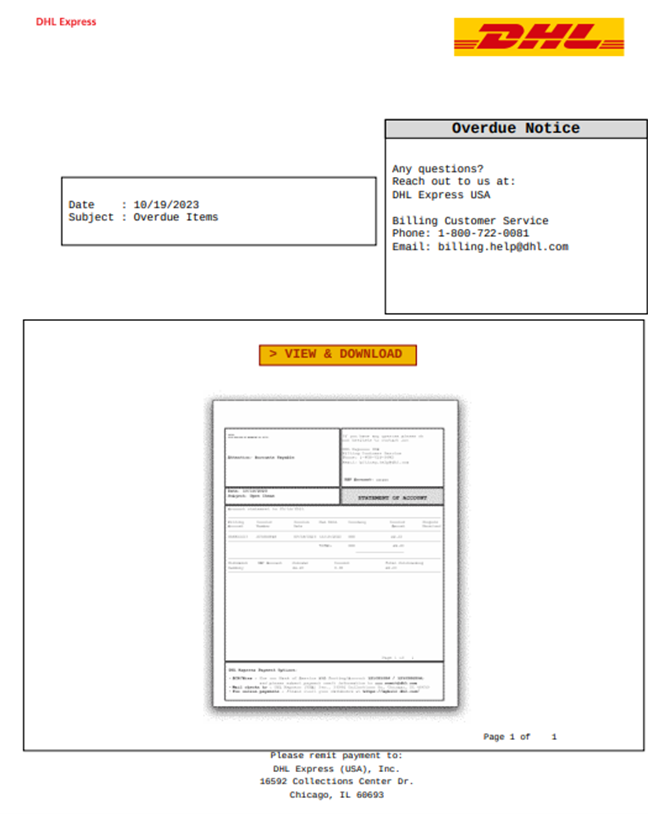

Plik PDF dostarczający moduł WailingCrab, źródło IBM X-Force

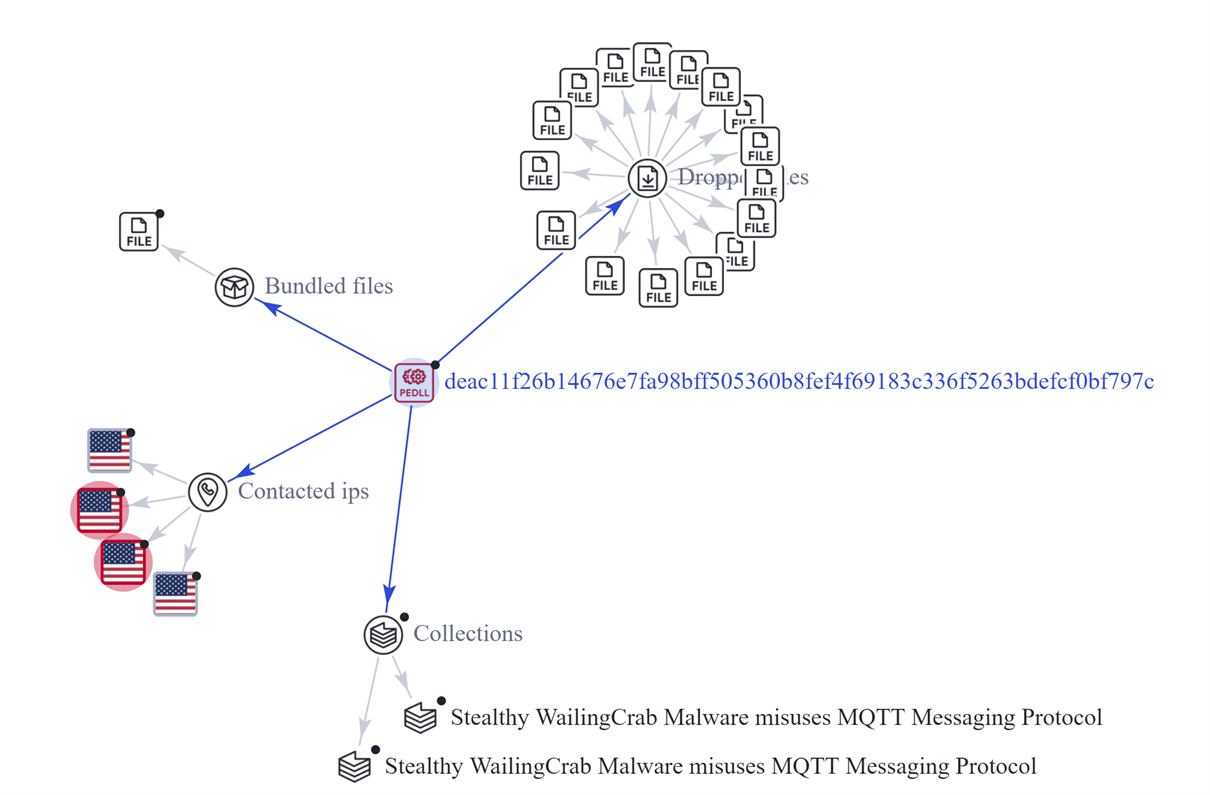

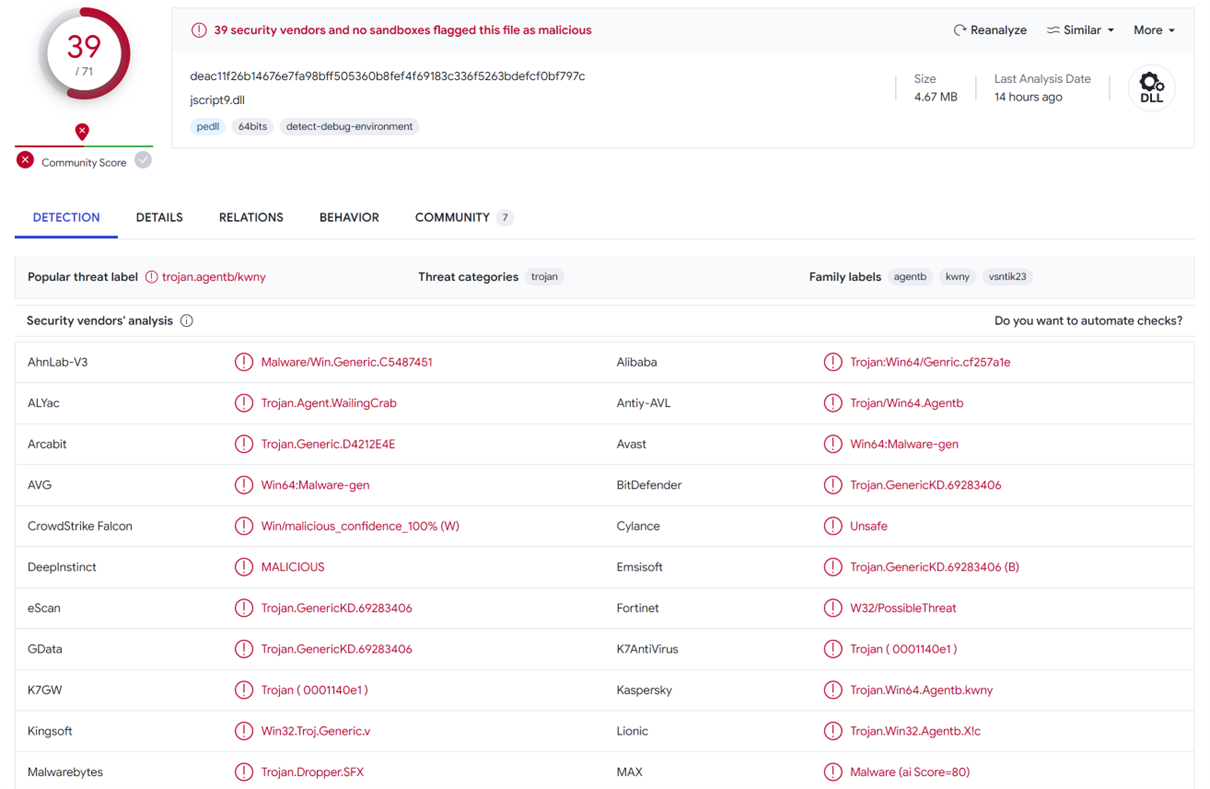

Próbki użyte w badaniach

Użycie protokołu MQTT oznacza skupienie się cyberprzestępców na ukrywaniu i unikaniu wykrycia. Protokół MQTT nie jest obecnie powszechnie używany przez złośliwe oprogramowanie. Dlatego mało prawdopodobne jest, że zostanie on poddany szczegółowej analizie przez systemy bezpieczeństwa, zwłaszcza w środowiskach, które wykorzystują protokół MQTT do prawidłowego ruchu IoT. Discord staje się coraz częstszym miejscem dla cyberprzestępców hostujących złośliwe oprogramowanie.