Złośliwe oprogramowanie MrAnon Stealer wykorzystane w kampanii phishing’owej

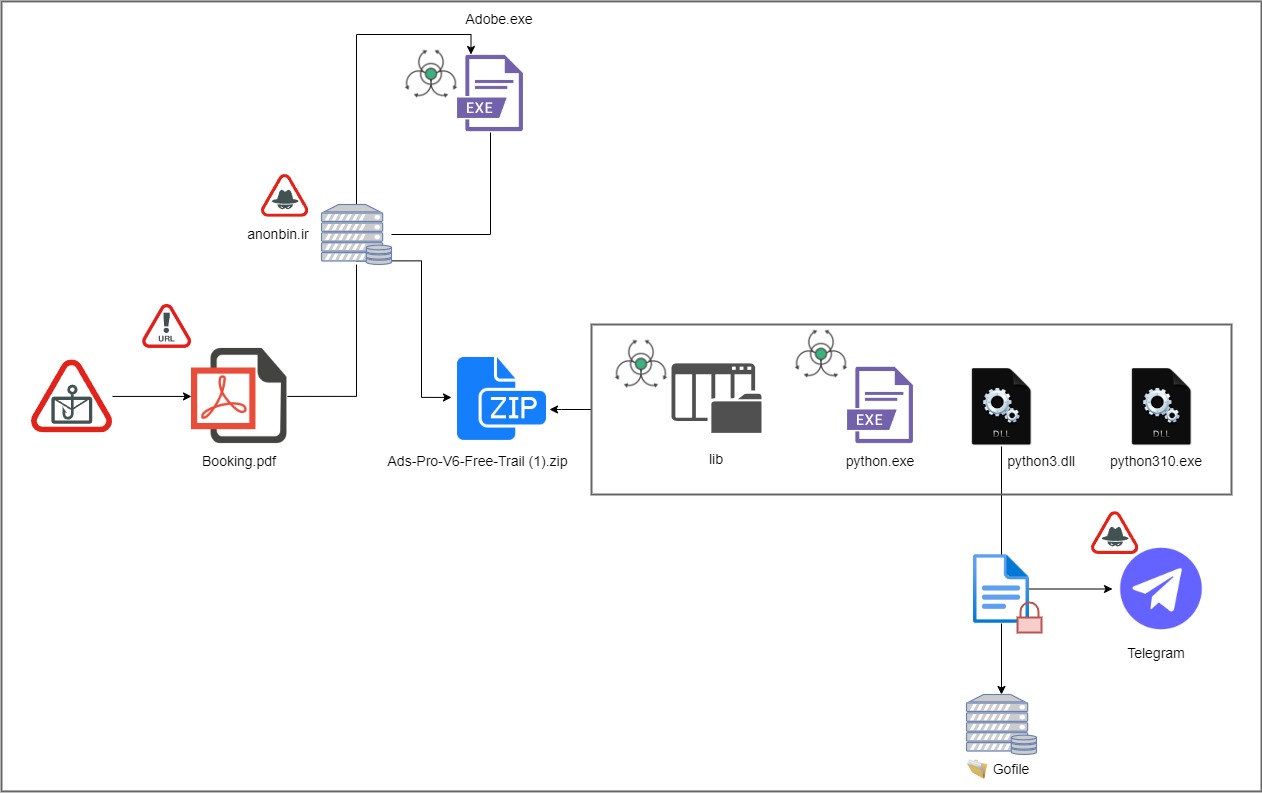

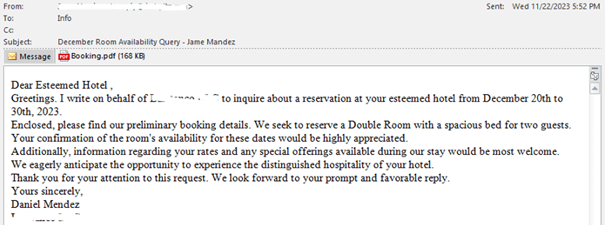

Badacze FortiGuard Lab zidentyfikowali kampanię phishing’ową, której głównym celem ataku są Niemcy, cyberprzestępcy w tej kampanii podszywają się pod firmę rezerwującą noclegi w hotelach, wysyłając wiadomość e-mail z załącznikiem Booking.pdf i tematem „Zapytanie o dostępność pokoi w grudniu”.

E-mail phishing’owy źródło FortiGuard Lab

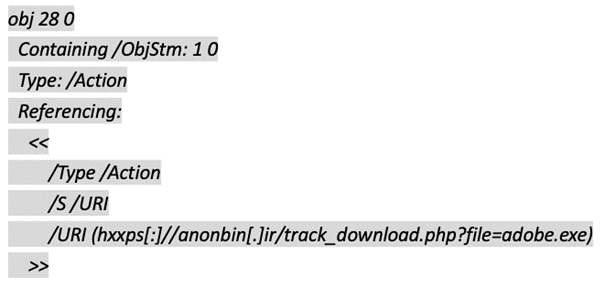

Załączony plik zawiera ukryte łącze (źródło FortiGuard Lab):

Złośliwe oprogramowanie korzysta z edytora skryptów PowerShell do konwersji na pliki wykonywalne. Skrypt pobiera również właściwe złośliwe oprogramowanie MrAnon Stealer, oparte na Python, służące do kradzieży danych uwierzytelniających, informacji o systemie, sesjach przeglądarek, danych kryptowalut. W pierwszej fazie MrAnon Stealer weryfikuje czy w systemie uruchomione są poniższe procesy, które zakańcza jeśli istnieją:

“ArmoryQt.exe”, “Atomic Wallet.exe”, “brave.exe”, “bytecoin-gui.exe”, “chrome.exe”, “Coinomi.exe”, “Discord.exe”, “DiscordCanary.exe”, “Element.exe”, “Exodus.exe”, “firefox.exe”, “Guarda.exe”, “KeePassXC.exe”, “NordVPN.exe”, “OpenVPNConnect.exe”, “seamonkey.exe”, “Signal.exe”, “Telegram.exe”, “filezilla.exe”, “filezilla-server-gui.exe”, “keepassxc-proxy.exe”, “msedge.exe”, “nordvpn-service.exe”, “opera.exe”, “steam.exe”, “walletd.exe”, “waterfox.exe”, “yandex.exe”

Złośliwe oprogramowanie używa „ImageGrab” do przechwycenia zrzutu ekranu i zapisania go pod nazwą pliku „Screenshot (nazwa użytkownika ).png”. Gromadzi również informacje z poniższych źródeł:

Dane przeglądarek: 7Star, Amigoz, Bravez, Cent Browser, Chrome Canary, Epic Privacy Browser, Google Chrome, Iridium, Kometa, Microsoft Edge, Opera, Opera GX, Orbitum, Sputnik, Torch, Uran, Vivaldi, Yandex, Firefox, Pale Moon, SeaMonkey, and Waterfox.

Portfele kryptowalut m.in.: Bytecoin Wallet, Guarda, Atomic Wallet, Coinomi Wallet, Bitcoin Armory, Exodus.

Rozszerzenia przeglądarek: Microsoft Autofil, GAuth Authenticator, EOS Authenticator, Proton VPN. Bitwarden, Authenticator, Authy, KeePassHelper, KeePass Tusk, KeePassXC, NordVPN, Trezor Password Manager.

Komunikatory: Discord, Discord Canary, Element, Signal, Telegram Desktop

VPN: NordVPN, ProtonVPN, OpenVPN Connect

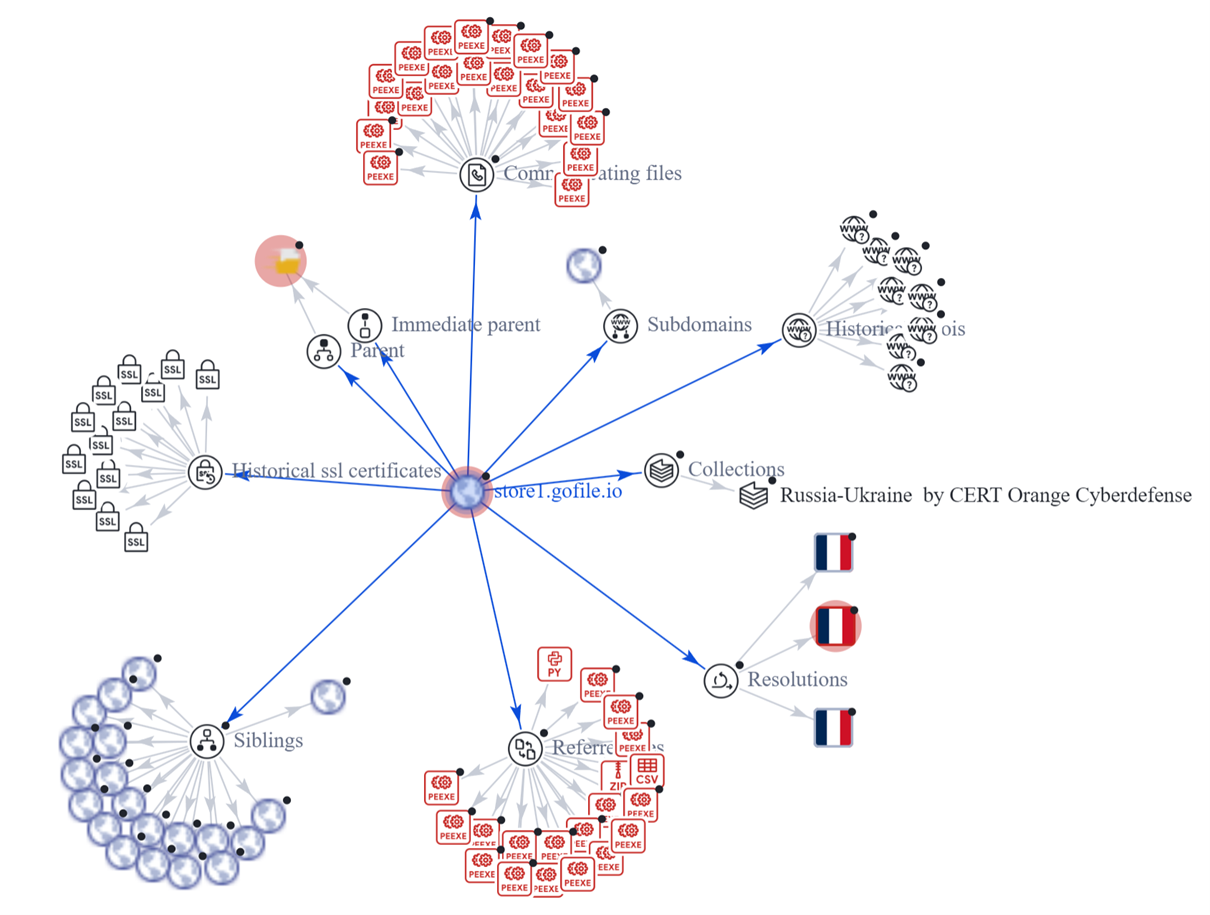

Skanuje zasoby systemowe: Pulipt, Dokumenty, Pobrane, Zdjęcia, przechwytuje pliki z rozszerzeniami: “.7z,” “.bmp,” “.conf,” “.csv,” “.dat,” “.db,” “.doc,” “.jpeg,” “.jpg,” “.kdbx,” “.key,” “.odt,” “.ovpn,” “.pdf,” “.png,” “.rar,” “.rdp,” “.rtf,” “.sql,” “.tar,” “.txt,” “.wallet,” “.xls,” “.xlsx,” “.xml,” and “.zip.” Następnie kompresuje skradzione pliki i zabezpiecza je hasłem, w ostatnim etapie pliki wysyłane są do publicznej domeny hxxps://store1.gofile.xx wraz z wiadomością na kanale Telegram

W tym ataku grupa cyberprzestępcza wysyła wiadomości e-mail zawierające fałszywe dane dotyczące rezerwacji pokoi, skierowane do określonych regionów. Złośliwa aplikacja wykorzystuje narzędzia PowerGUI i cx-Freeze do tworzenia złożonego procesu obejmującego pliki wykonywalne .NET i skrypty PowerShell. Cyberprzestępca wykorzystuje również fałszywe komunikaty o błędach, w celu ukrycia skutecznej infekcji, pobiera i wyodrębnia pliki z określonej domeny w celu uruchomienia szkodliwego skryptu w Python’ie. Skrypt wyodrębnia pliki DLL i złośliwe oprogramowanie o nazwie „python.exe”. Wykorzystywane są one do ukrywania i załadowania szkodliwego oprogramowania MrAnon Stealer, który kradnie dane i poufne informacje z różnych aplikacji, a następnie kompresuje i przesyła skradzione dane do publicznej domeny umożliwiającej udostępnianie plików. Bezwzględnie należy uważać na e-maile phishingowe i podejrzane pliki PDF.