W Dark Web pojawił się EvilProxy Phishing-As-A-Service dający możliwość obejścia MFA

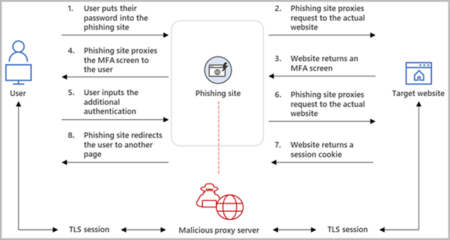

W sieci Dark Web pojawiła się platforma typu reverse-proxy Phishing-as-a-Service (PaaS) o nazwie EvilProxy, dająca możliwość kradzieży tokenów uwierzytelniających, w celu ominięcia uwierzytelniania wieloskładnikowego MFA w usługach Apple, Google, Facebook, Microsoft, Twitter, GitHub, GoDaddy czy PyPI. Usługa ta umożliwia cyberprzestępcom kradzież kont internetowych, które są dobrze chronione. EvilProxy wykorzystuje zasadę „Reverse Proxy”. Odwrotne serwery proxy to serwery, znajdujące się pomiędzy ofiarą a legalnym punktem końcowym uwierzytelniania, takim jak właściwy formularz logowania. Kiedy ofiara łączy się ze stroną phishingową, odwrotny serwer proxy wyświetla prawidłowy formularz logowania, przekazuje żądania i zwraca odpowiedzi z właściwej strony internetowej. Kiedy ofiara wprowadza swoje dane uwierzytelniające, potwierdza MFA na stronie phishingowej, są one przekazywane do rzeczywistego serwera platformy, gdzie użytkownik jest zalogowany, a plik cookie sesji jest zwracany. Ponieważ serwer proxy hakera znajduje się pośrodku, może również ukraść pliki cookie sesji zawierający token uwierzytelniania. W skutek czego, plik cookie uwierzytelniania może zostać użyty do zalogowania się do witryny z poświadczeniami przejętego konta użytkownika, z pominięciem skonfigurowanych zabezpieczeń uwierzytelniania wieloskładnikowego.

Rysunek 1 Zasada działania reverse proxy server (Resecurity)

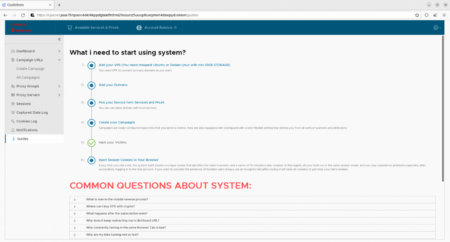

Grupy APT od jakiegoś czasu stosują odwrotne serwery proxy, w celu ominięcia zabezpieczenia MFA na kontach docelowych, niektóre grupy używają własnych niestandardowych narzędzi, jednak powszechnie używane są łatwiejsze do wdrożenia zestawy narzędzi, takich jak Modlishka, Necrobrowser i Evilginx2. Różnica między tymi platformami phishingowymi a EvilProxy polega na tym, że ta ostatnia jest znacznie prostsza we wdrażaniu, oferuje szczegółowe filmy instruktażowe i samouczki, przyjazny dla użytkownika interfejs graficzny oraz bogaty wybór sklonowanych stron phishingowych dla popularnych usług internetowych.

Rysunek 2 Instrukcje użytkowania na platformie (Resecurity)

EvilProxy

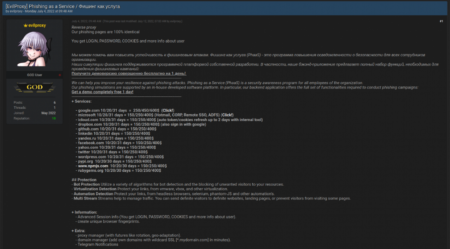

Firma Resecurity poinformowała, że EvilProxy oferuje łatwy w użyciu interfejs graficzny, w którym cyberprzestępcy mogą konfigurować i zarządzać kampaniami phishingowymi oraz wszystkimi szczegółami prowadzonych kampanii.

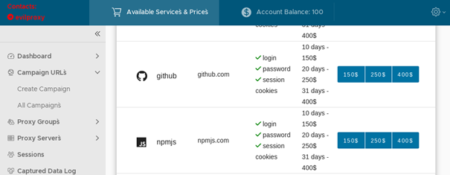

Rysunek 3 Wybór opcji kampanii w usłudze phishingowej (Resucurity)

Usługa gwarantująca kradzież nazw użytkowników, hasła i sesyjne pliki cookie w pakietach: 150 USD za dziesięć dni, 250 USD za 20 dni lub 400 USD za miesięczną kampanię. Ataki na konta Google kosztują niestety więcej: 250/450/600 USD.

W poniższym filmie Resecurity pokazuje, jak przebiega atak na konto Microsoft za pośrednictwem EvilProxy.

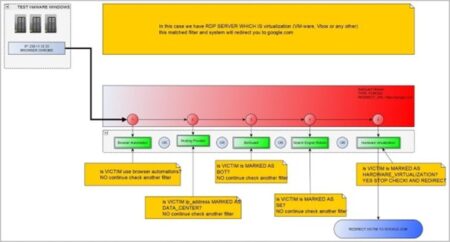

Podczas gdy usługa jest aktywnie promowana na różnych forach hakerskich Clearnet i Dark Web, operatorzy sprawdzają klientów, więc istnieje ryzyko, że niektórzy potencjalni nabywcy będą odrzucani. Według Resecurity płatność za usługę jest ustalana indywidualnie na Telegramie. Po dokonaniu wpłaty klient uzyskuje dostęp do portalu hostowanego w sieci TOR. Test platformy przeprowadzony przez Resecurity potwierdził, że EvilProxy oferuje również ochronę przed maszynami wirtualnymi, antyanalizę i ochronę przed botami w celu odfiltrowania nieprawidłowych lub niechcianych gości na stronach phishingowych hostowanych przez platformę.

Rysunek 4 Funkcje antyanalizy w EvilProxy (Resecurity)

Hakerzy używają wielu technik i podejść do rozpoznawania ofiar i ochrony kodu zestawu paltformy phishingowej przed wykryciem. Podobnie jak rozwiązania do zapobiegania oszustwom i analizy zagrożeń cybernetycznych (CTI), agregują dane o znanych usługach VPN, serwerach proxy, węzłach wyjściowych TOR i innych hostach, które mogą być wykorzystane do analizy reputacji IP (potencjalnych ofiar) wskazuje Resecurity w swoim raporcie.

Usługa na którą należy zwrócić uwagę

Wraz ze wzrostem popularności usług zwiększających poziom zabezpieczeń jak MFA coraz więcej cyberprzestępców korzysta z narzędzi odwrotnego proxy, a pojawienie się platformy, która automatyzuje wszystko dla oszustów, nie jest dobrą wiadomością dla specjalistów ds. bezpieczeństwa i administratorów sieci.

Rysunek 5 EvilProxy promowane na forach Breached