Venus Ransomware atakuje publicznie dostępne usługi pulpitu zdalnego RDP

Venus Ransomware atakuje publicznie dostępne serwery poprzez usługę RDP

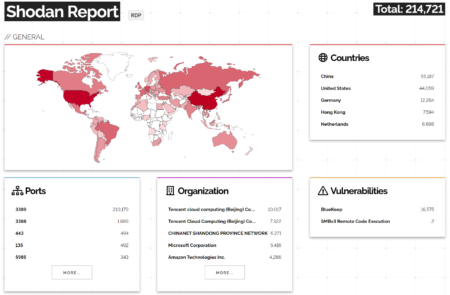

Rysunek 1. Publicznie dostępne serwery RDP Źródło:Shodan

Cyberprzestępcy używając Venus Ransomware włamują się do publicznie dostępnych usług pulpitu zdalnego i szyfrują urządzenia z systemem MS Windows. Venus Ransomware został zaobserwowany w połowie sierpnia 2022 r. i od tego czasu zaszyfrował wiele serwerów na całym świecie. Jednak od 2021 roku istniał inny ransomware używający tego samego rozszerzenia zaszyfrowanych plików, lecz do dziś nie ustalono żadnych powiązań pomiędzy tymi ransomware’ami.

Team MalwareHunt otrzymał zgłoszenie od analityka bezpieczeństwa linuxct, który poinformował o ataku cyberprzestępców na sieć korporacyjną poprzez protokół Windows Remote Desktop. Kolejna ofiara zgłosiła atak przy użyciu niestandardowego numeru portu usług RDP.

Jak Venus szyfruje urządzenia z systemem Windows

Po uruchomieniu oprogramowanie ransomware Venus próbuje zakończyć trzydzieści dziewięć procesów związanych z serwerami baz danych i aplikacjami Microsoft Office:

taskkill,msftesql.exe, sqlagent.exe, sqlbrowser.exe, sqlservr.exe, sqlwriter.exe, oracle.exe, ocssd.exe, dbsnmp.exe, synctime.exe, mydesktopqos.exe, agntsvc.exe, isqlplussvc.exe, xfssvccon.exe, mydesktopservice.exe, ocautoupds.exe, agntsvc.exe, agntsvc.exe, agntsvc.exe, encsvc.exe, firefoxconfig.exe, tbirdconfig.exe, ocomm.exe, mysqld.exe, mysqld-nt.exe, mysqld-opt.exe, dbeng50.exe, sqbcoreservice.exe, excel.exe, infopath.exe, msaccess.exe, mspub.exe, onenote.exe, outlook.exe, powerpnt.exe, sqlservr.exe, thebat64.exe, thunderbird.exe, winword.exe, wordpad.exe

Ransomware usuwa również dzienniki zdarzeń, woluminy kopii w tle i wyłącza zapobieganie wykonywaniu danych za pomocą następującego polecenia:

wbadmin delete catalog -quiet && vssadmin.exe delete shadows /all /quiet && bcdedit.exe /set {current} nx AlwaysOff && wmic SHADOWCOPY DELETE

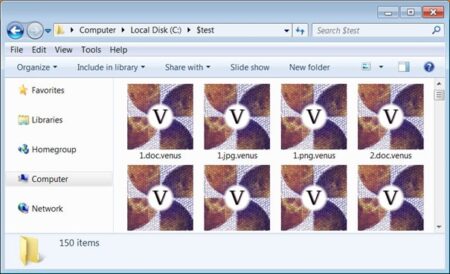

Podczas szyfrowania plików ransomware dodaje rozszerzenie *.venus, jak na poniższym rysunku. Na przykład plik o nazwie test.jpg zostałby zaszyfrowany i przemianowany na test.jpg.venus.

Rysunek 2. Pliki zaszyfrowane przez Venus Ransomware Źródło: BleepingComputer

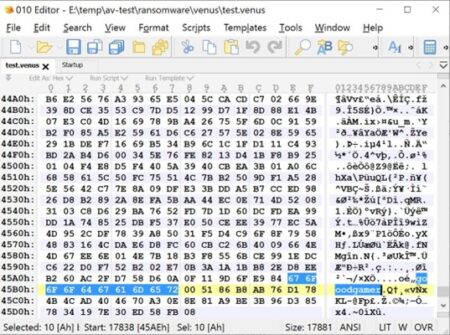

W każdym zaszyfrowanym pliku ransomware dodaje znacznik pliku „goodgamer”.

Rysunek 3 Znacznik Goodgamer w zaszyfrowanym pliku Źródło: BleepingComputer

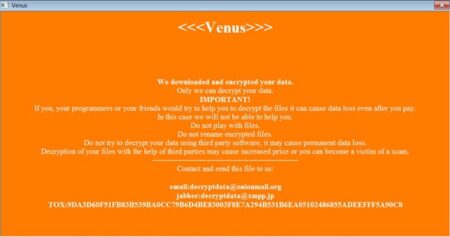

Oprogramowanie ransomware tworzy notatkę dotyczącą okupu HTA w folderze %Temp%, która zostanie automatycznie wyświetlona, gdy oprogramowanie ransomware zakończy szyfrowanie urządzenia.

Jak widać poniżej, ransomware nazywa się „Venus” i udostępnia adres TOX oraz adres e-mail, których należy użyć do kontaktowania się z atakującym w celu wynegocjowania zapłaty okupu. Na końcu żądania okupu znajduje się zakodowany w base64 obiekt blob, który prawdopodobnie jest zaszyfrowanym kluczem odszyfrowywania.

Rysunek 4 Żądanie okupu Venus Ransomware Źródło: BleepingComputer

Bezwzględnie należy wprowadzić restrykcyjną politykę bezpieczeństwa dążącą do ZTN i wszelkie usługi udostępniać wyłącznie poprzez VPN.