Proofpoint ostrzega przed cyberzagrożeniami atakującymi przemysł lotniczy, transportowy i obronny

Porrfpoint informuje, że grupa cyberprzestępcza TA2541 jest odpowiedzialna za kampanie phishingowe, rozprowadza trojana zdalnego dostępu (RAT). Kampanie te nakierowane są głównie na przemysł lotniczy, transportowy i obronny. Firma Proofpoint śledzi poczynania tej grupy od 2017 roku i okazuje się, że TA2541 konsekwentnie stosuje: taktyki, techniki, procedury (TTP)- tak określane są specyficzne zachowania i narzędzia stosowane przez cyberprzestępców do realizacji założonych celów na każdym etapie ataku. Znając modus operandi atakujących, organizacje mogą lepiej przygotować się do obrony na wypadek ataku.

Podmioty w docelowych sektorach muszą być świadome użycia TTP przez cyber przestępców i stosować dostarczone informacje do wykrywania.

Analiza pierwszych próbek złośliwego oprogramowania, wskazuje na użycie zainfekowanych załączników MS Word, których makro pobierało szkodliwe oprogramowanie RAT. Obecnie kierunek ten został zmieniony i grupa TA2541, wysyła wiadomości phishingowe z linkami do usług w chmurze, takich jak Dysk Google, na którym znajduje się szkodliwe oprogramowanie. Proofpoint ocenia, że grupa cyberprzestępcza TA2541 jest dużym zagrożeniem ze względu na zastosowanie specyficznego złośliwego oprogramowania, szerokiego spektrum rozsyłania wiadomości oraz infrastruktury dowodzenia i kontroli.

Szczegóły kampanii

W przeciwieństwie do wielu grup cyberprzestępczych rozpowszechniających popularne złośliwe oprogramowanie, grupa TA2541 zazwyczaj nie wykorzystuje bieżących wydarzeń, popularnych tematów w swoich socjotechnicznych przynętach. W prawie wszystkich obserwowanych kampaniach TA2541 wykorzystuje motyw związany m.in. z terminami transportu, jak data lotu, czarter, zamówienie niezbędnych części.

Rysunek 1 Phishing z prośbą o przesłanie informacji dotyczących zamówienia części do samolotu. Źródło Proofpoint

Dostawa i instalacja

W ostatnich kampaniach Proofpoint zaobserwował, że grupa używa adresów URL Dysku Google w wiadomościach e-mail, które prowadzą do pliku z Visual Basic Script (VBS). Po wykonaniu kodu w PowerShell pobierany jest plik wykonywalny z pliku tekstowego, hostowanego na różnych platformach, takich jak Pastetext, Sharetext i GitHub. Uruchamiany jest program w PowerShell z różnymi procesami systemu Windows, który wysyła zapytanie do instrumentacji zarządzania Windows (WMI) o produkty zabezpieczające, takie jak oprogramowanie antywirusowe i zapora sieciowa, oraz próbuje wyłączyć wbudowane zabezpieczenia. Zbierane są informacje o systemie przed pobraniem pliku RAT na hosta.

Rysunek 2 Przykład łańcucha ataku. Źródło Proofpoint

Chociaż grupa TA2541 konsekwentnie używa Dysku Google, a czasem OneDrive, do hostowania złośliwych plików VBS, to począwszy od końca 2021 r., Proofpoint zauważył, że zaczęli używać adresy URL DiscordApp z linkami do skompresowanego pliku, który prowadził do AgentTesla lub Imminent Monitor. Discord to coraz popularniejsza sieć dostarczania treści (CDN) wykorzystywana przez cyberprzestępców. TA2541 zazwyczaj wykorzystuje adresy URL jako część dostarczania, Proofpoint zaobserwował również, że grupa wykorzystuje załączniki w wiadomościach e-mail. Na przykład zagrożenie może zostać wysyłane jako skompresowany plik wykonywalny, taki jak *.RAR z osadzonym plikiem wykonywalnym zawierającym adres URL, do sieci CDN, na której znajduje się złośliwe oprogramowanie.

Zapewnienie trwałości

Zazwyczaj TA2541 używa plików Visual Basic Script (VBS) do ustalenia trwałości z jednym z ich ulubionych ładunków, AsyncRAT. Odbywa się to poprzez dodanie pliku VBS w katalogu startowym, który wskazuje na skrypt PowerShell. Uwaga: używane nazwy plików VBS i PowerShell są najczęściej naśladowane jako prawdziwe funkcje systemu Windows. Przykłady z ostatnich kampanii obejmują:

C:\Użytkownicy[Użytkownik]\AppData\Roaming\Microsoft\Windows\Menu Start\Programy\Startup\SystemFramework64Bits.vbs

Zawartość pliku VBS:

Set Obj = CreateObject(„WScript.Shell”)

Obj.Run „PowerShell -ExecutionPolicy RemoteSigned -File ” & “C:\Users\[User]\AppData\Local\Temp\RemoteFramework64.ps1″, 0

Pozostałe zaobserwowane nazwy plików VBS

- UserInterfaceLogin.vbs

- HandlerUpdate64Bits.vbs

- WindowsCrashReportFix.vbs

- SystemHardDrive.vbs

TA2541 ustanawia również trwałość, poprzez utworzenie zaplanowanych zadań i dodanie wpisów w rejestrze.

Zaplanowane zadanie:

schtasks.exe /Create /TN „Updates\BQVIiVtepLtz” /XML C:\Users\[User]\AppData\Local\Temp\tmp7CF8.tmp

schtasks /create /sc minute /mo 1 /tn Skype /tr „C:\Users\[Use]\AppData\Roaming\xubntzl.txt”

Rejestr:

Key: HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\svchost

Data: C:\Users[User]\AppData\Roaming\server\server.exe

Key: HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\xubntzl

Data: C:\Users\User\AppData\Roaming\xubntzl.txt

Złośliwe oprogramowanie

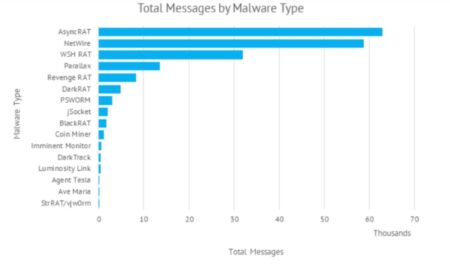

Firma Proofpoint zaobserwowała, że od 2017r. grupa TA2541 korzysta z kilkunastu różnych rodzajów złośliwego oprogramowania, jest to popularne złośliwe oprogramowanie, które można kupić na forach kryminalnych lub w repozytoriach o otwartym kodzie źródłowym. Obecnie TA2541 preferuje AsyncRAT, ale inne popularne RAT to NetWire, WSH RAT i Parallax.

Rysunek 3 Złośliwe oprogramowanie używane przez TA2541 wraz ilością wiadomości. Źródło Proofpoint

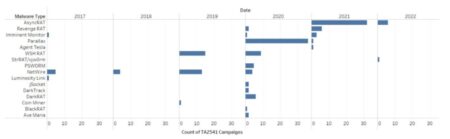

Całe złośliwe oprogramowanie wykorzystywane przez TA2541 może zostać użyte do zbierania informacji i uzyskania zdalnej kontroli nad zainfekowaną maszyną. Chociaż AsyncRAT jest obecnie najczęściej wybieranym złośliwym oprogramowaniem, TA2541 co roku zmienia jego wykorzystanie. W obserwowanych kampaniach cyberprzestępcy zazwyczaj używają tylko jednego lub kilku RAT, jednak w 2020 r. Proofpoint zaobserwował, że TA2541 rozpowszechniał ponad 10 różnych typów złośliwego oprogramowania, wszystkie korzystały z tego samego początkowego łańcucha infekcji.

Rysunek 4 Rozkład złośliwego oprogramowania TA2541 w czasie. Źródło Proofpoint

Infrastruktura

TA2541 wykorzystuje wirtualne serwery prywatne jako część swojej infrastruktury do wysyłania wiadomości e-mail i często używa dynamicznego DNS (DDNS) dla infrastruktury C2. Istnieje wiele wzorców w infrastrukturze C2 i artefaktach komunikatów. Regularnie korzysta również z tych samych rejestratorów domen: Netdorm i No-IP DDNS, oraz dostawców hostingu: xTom GmbH i Danilenko, Artyom.

Wiktymologia

Często kampanie zawierały od kilkuset do kilku tysięcy wiadomości e-mail do kilkudziesięciu różnych organizacji. Chociaż Proofpoint zaobserwował, że atak przeprowadzany przez TA2541 skierowany jest do wielu podmiotów z branży lotniczej, transportowej, produkcyjnej i obronnej. Szeroka dystrybucja wśród odbiorców, wskazuje, że kampanie TA2541 nie są skierowane na osoby o określonych rolach i funkcjach.

Wnioski

TA2541 pozostaje stałym, aktywnym zagrożeniem cyberprzestępczym, zwłaszcza dla podmiotów najczęściej atakowanych sektorów. Proofpoint ocenia z dużą pewnością, że podmiot zajmujący się tym zagrożeniem będzie nadal korzystał z tych samych TTP, które zaobserwowano w historycznej działalności, z minimalną zmianą motywu przynęty, dostawy i instalacji. Jest wysoce prawdopodobne, że TA2541 będzie nadal używać AsyncRAT i vjw0rm w przyszłych kampaniach i prawdopodobnie użyje innego popularnego złośliwego oprogramowania do wspierania swoich celów.