Hakerzy coraz częściej wykorzystują wstrzykiwanie w plikach RTF do akcji phishing’owych

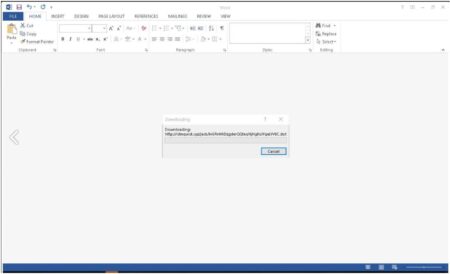

Wstrzykiwanie szablonu RTF (Rich Text Format) to nowatorska technika, która idealnie nadaje się do zastosowania w złośliwych załącznikach phishingowych, ponieważ jest prosta i umożliwia cyberprzestępcom pobieranie złośliwej zawartości ze zdalnego adresu URL za pomocą pliku RTF.

Proofpoint zaobserwował, jak trzy grupy APT z Indii, Rosji i Chin korzystało z tej techniki w 2021 roku, atakując różne podmioty, które mogą być interesujące dla ich państw. Badacze zagrożeń z firmy Proofpoint zaobserwowali zastosowanie nowatorskiej i łatwej w implementacji techniki załączników phishingowych przez cyberprzestępców APT w II i III kwartale 2021 r. Technika ta, określana jest jako wstrzykiwanie szablonu RTF, wykorzystuje legalną funkcjonalność szablonu RTF. Przełamuje właściwości formatowania zwykłego tekstu w pliku RTF i umożliwia pobieranie z zasobu URL zamiast z zasobu pliku. Umożliwia to podmiotowi działającemu zastąpić legalne miejsca docelowego pliku, adresem URL, z którego pobierane jest złośliwe oprogramowanie. Przykładowe pliki wstrzykiwania szablonów RTF analizowane przez Proofpoint mają obecnie niższy współczynnik wykrywania przez publiczne silniki antywirusowe w porównaniu z dobrze znaną techniką wstrzykiwania szablonów opartą na pakiecie Office. Firma Proofpoint zidentyfikowała różne kampanie phishingowe wykorzystujące tę technikę, które zostały przypisane różnym grupom cyberprzestępców. Chociaż wydaje się, że ta technika jest popularna wśród podmiotów APT w kilku krajach, Proofpoint ocenia z umiarkowaną pewnością, opierając się na niedawnym wzroście jej użycia i trywialności jej implementacji, że może wkrótce zostać przyjęta również przez cyberprzestępców. Wstrzykiwanie szablonu RTF to prosta technika, w której plik RTF zawierający zawartość wabika można zmienić, aby umożliwić pobieranie zawartości hostowanej pod zewnętrznym adresem URL po otwarciu pliku RTF. Zmieniając właściwości formatowania dokumentu pliku RTF, w szczególności słowo sterujące formatowaniem dokumentu dla struktury „\*\template”, hakerzy mogą uzbroić plik RTF w celu pobrania zdalnej zawartości, określając zasób URL zamiast dostępnego miejsca docelowego zasobu pliku.