Grupa Lazarus wykorzystuje usługę Windows Update do rozpowszechniania złośliwego oprogramowania

Grupa Lazarus po raz kolejny rozpowszechniała fałszywe oferty pracy wśród inżynierów, kampania znana jako spear-phishing, wykorzystuje Windows Update jako tzw. Living off the Land (LotL), czyli użycie narzędzi systemu operacyjnego jako backdoor’a i GitHub jako Serwer Command & Control- C2, utrzymujący komunikację i dający możliwość sterowania zainfekowanym systemem.

W czwartek 27 stycznia 2022, zespół Malwarebytes Threat Intelligence poinformował, że podczas analizy kampanii phishingu prowadzonej przez północnokoreańską grupę (APT) Lazarus, zaobserwowali, użycie techniki Living off the Land (LotL),.

Cel kampanii – w której APT podszywał się pod amerykańskiego giganta światowego bezpieczeństwa i lotnictwa – Lockheed Martin – jest zgodny z upodobaniem Lazarusa do infiltracji służb wojskowych.

Badacze uważają, że Lazarus, który działa od co najmniej 2009 roku, jest jedną z najbardziej aktywnych grup cyberprzestępczych na świecie. Stany Zjednoczone określają Lazarusa jako Ukrytą Kobrę: nazwę używaną ogólnie w odniesieniu do złośliwej cyber-aktywności rządu Korei Północnej. „Grupa ta stoi za szeroko zakrojonymi kampaniami cyberszpiegostwa i oprogramowania ransomware i została zauważona, jak atakuje przemysł obronny i rynki kryptowalut” – wskazywali w przeszłości badacze z Kaspersky Lab.

Zgodnie z czwartkowym raportem Malwarebytes, kampania spear phishingowa z 18 stycznia 2022, zawiera złośliwe dokumenty, które próbują zwabić ofiary do otwarcia dokumentu, wykorzystując dobrze znane manipulacje o „możliwościach intratnej pracy”, którymi grupa posługiwała się już wcześniej.

Tę samą akcję Lazarus przeprowadził w lipcu 2021 roku, podczas której rozpowszechniał złośliwe dokumenty, rozsyłając je do inżynierów poszukujących pracy, podszywając się pod różne podmioty, które rzekomo szukają kandydatów do pracy w Airbus, General Motors i Rheinmetall.

W kampanii z 18 stycznia 2022 Malwarebytes znalazł dwa dokumenty- wabiki były osadzone w makrach, które udawały, że oferują nowe możliwości pracy w Lockheed Martin. Nazwy plików:

Lockheed_Martin_JobOpportunities.docx

Salary_Lockheed_Martin_job_opportunities_confidential.doc

Oba dokumenty miały czas kompilacji z 4 kwietnia 2020 r., ale Malwarebytes wskazał, że kampania była faktycznie używana pod koniec zeszłego miesiąca, na co wskazują domeny używane przez cyberprzestępców.

Wszystko zaczyna się od słowa

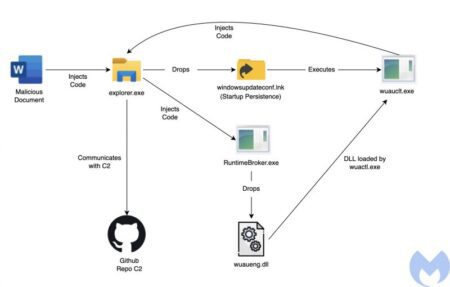

Atak rozpoczyna się od wykonania złośliwych makr osadzonych w dokumentach Worda – opisali badacze. Po serii wstrzyknięć szkodliwe oprogramowanie utrzymuje się podczas uruchamiania w systemie operacyjnym ofiary. Gdy ofiara otwiera złośliwe załączniki, umożliwia wykonanie makr, osadzone makro umieszcza plik WindowsUpdateConf.lnk w folderze startowym oraz plik DLL (wuaueng.dll) w ukrytym folderze Windows/System32. Pliki LNK to plik skrótów systemu Windows.

Następnie plik .LNK jest używany do uruchamiania klienta WSUS / Windows Update – wuauclt.exe, legalnego pliku procesu popularnie znanego jako automatyczne aktualizacje systemu Windows, który domyślnie znajduje się w C: \ Windows \ System32. Klient aktualizacji służy do uruchamiania złośliwej biblioteki DLL, która omija wykrywanie zabezpieczeń.

„Dzięki tej metodzie podmiot atakujący może wykonać swój złośliwy kod za pośrednictwem klienta Microsoft Windows Update, przekazując następujące argumenty: /UpdateDeploymentProvider, ścieżka do złośliwej biblioteki DLL i argument /RunHandlerComServer po bibliotece DLL” — wyjaśnili badacze.

Proces ataku, źródło: Malwarebytes Labs

Autorzy złośliwego oprogramowania często tworzą pliki ze skryptami wirusów i nazywają je wuauclt.exe. W rzeczywistości w październiku 2020 r. wuauclt.exe został dodany do listy binarnych plików (LOLBins): plików wykonywalnych podpisanych przez Microsoft, których atakujący używają do wykonywania złośliwego kodu w systemach Windows, unikając wykrycia.

„Jest to bardzo interesująca technika używana przez grupę Lazarus do uruchamiania złośliwej biblioteki DLL za pomocą klienta Windows Update w celu ominięcia mechanizmów wykrywania bezpieczeństwa”, zauważył zespół ds. analizy zagrożeń. „Dzięki tej metodzie atakujący może wykonać swój złośliwy kod za pośrednictwem klienta Microsoft Windows Update, przekazując następujące argumenty: /UpdateDeploymentProvider, ścieżka do złośliwej biblioteki DLL i argument /RunHandlerComServer po pliku DLL”.

GitHub używany jako C2 „rzadko”

Naukowcy zauważyli, że korzystanie z GitHub jako C2 jest bardzo rzadkie i po raz pierwszy widzą, jak Lazarus to robi. Ale jest to odpowiedni wybór dla danego zadania: „Korzystanie z GitHub jako C2 ma swoje wady, ale jest to sprytny wybór w przypadku ataków ukierunkowanych i krótkoterminowych, ponieważ utrudnia produktom zabezpieczającym rozróżnienie między prawidłowymi a złośliwymi akcjami.”