Emotet znowu powraca

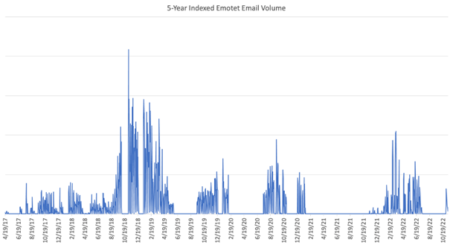

Po kilku miesięcznej przerwie grupa cyber przestępcza TA542, dystrybuująca szkodliwe oprogramowanie Emotet, po raz kolejny powróciła z rozsyłaniem złośliwych wiadomości e-mail. Grupa była nieobecna na mapie zagrożeń przez prawie cztery miesiące, ostatnio widziana 13 lipca 2022 r., a powróciła 2 listopada 2022 r. Proofpoint prześledził metody dostarczania, ukierunkowanie i przeprowadził analizę nowego wariantu złośliwego oprogramowania Emotet i złośliwego oprogramowania IcedID. Jak wskazują badacze Proofpoint obecna aktywność jest podobna do poprzednich kampanii z lipca 2022 i wiele taktyk pozostało niezmienionych, jednak zmiany i ulepszenia odnaleziono, w nowej przynęcie pliku MS Excel, pliku binarnym Emotet i IcedID – złośliwe oprogramowanie używane do cichego instalowania kolejnych złośliwych programów na zainfekowanym urządzeniu. Obecnie Proofpoint zablokował już setki tysięcy wiadomości w ciągu dnia i spodziewa się, że grupa będzie nadal ewoluowała, z potencjałem rozsyłania większej liczby wiadomości e-mail, większej liczby docelowych regionów geograficznych oraz nowych wariantów, jak i technik. Jak wskazuje Proofpoint, biorąc pod uwagę zaobserwowane zmiany w pliku binarnym Emotet, prawdopodobnie będzie on nadal dostosowywany i ulepszany. Liczba wiadomości e-mail, które boty wysyłające Emotet próbują dostarczyć każdego dnia, sięga już setek tysięcy. Liczby te są porównywalne ze średnimi historycznymi. W związku z tym nie wydaje się, aby botnet Emotet stracił jakiekolwiek znaczące możliwości spamowania w okresie nieaktywności. Poniższy wykres przedstawia zindeksowaną liczbę e-maili w ciągu ostatnich 5 lat.

Rysunek 1 Zindeksowana liczba wiadomości e-mail zawierających Emotet, (od 19 kwietnia 2017 r. do 10 listopada 2022 r.) Źródło Proofpoint

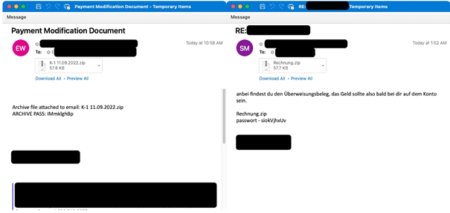

Proofpoint nadal obserwuje znaczną liczbę przechwytywania wątków, lokalizacji języka w wiadomościach e-mail i zaobserwował ataki nakierowane na następujące kraje: Stany Zjednoczone, Wielka Brytania, Japonia, Niemcy, Włochy, Francja, Hiszpania, Meksyk, Brazylia (nie jest to pełna lista). W przypadku wymienionych przykładów firma Proofpoint potwierdziła targetowanie, nie tylko na podstawie lokalizacji odbiorców, ale dodatkowo poprzez odpowiednie użycie języka lokalnego w treści, tematach i nazwach plików wiadomości e-mail. Proofpoint zaobserwował ataki na Grecję, z nazwami załączników, takimi jak τιμολόγιο.xls, έγγραφο.xls i τραπεζικούς λογαριασμούς.xls. Grecja nie jest krajem powszechnie nakierowanym przez TA542.

Rysunek 2 E-maile w języku angielskim kierowane na Stany Zjednoczone i e-maile w języku niemieckim kierowane na Niemcy Źródło Proofpoint

Rysunek 3 E-maile w języku włoskim kierowane na Włochy i e-maile w języku hiszpańskim kierowane na Meksyk Źródło Proofpoint

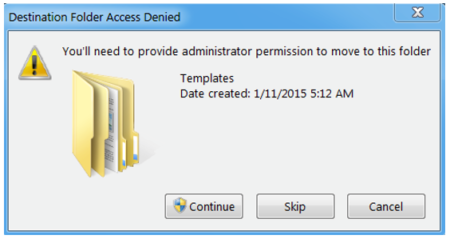

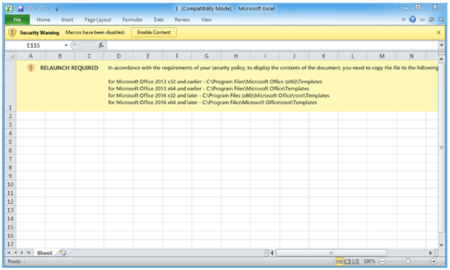

Złośliwa zawartość załączników w wiadomościach e-mail wysyłanych dotychczas przez grupę TA542 to zazwyczaj załącznik Excel’a lub chroniony hasłem załącznik ZIP, z plikiem Excel w środku. Pliki programu Excel zawierają makra XL4, które pobierają ładunek Emotet z kilku (zwykle czterech) wbudowanych adresów URL. Są to te same arkusze programu Excel wypełnione makrami, z których grupa już korzystała. Nowością jest jednak to, że plik Excel zawiera teraz instrukcje dla potencjalnych ofiar, aby skopiowały plik do lokalizacji szablonu pakietu Microsoft Office i uruchomiło go stamtąd. Jest to zaufana lokalizacja i otwarcie dokumentu znajdującego się w tym folderze spowoduje natychmiastowe wykonanie makr bez żadnych ostrzeżeń, ani interakcji ze strony użytkownika. Jednak podczas przenoszenia pliku do lokalizacji szablonu, system operacyjny prosi użytkowników o potwierdzenie i wymagane uprawnienia administratora. Nie jest jasne, jak skuteczna jest ta technika. Chociaż nie ma już potrzeby włączania makr przez użytkowników dodatkowym kliknięciem, zamiast tego istnieje potrzeba wykonania przeniesienia pliku, potwierdzenia okna dialogowego, a użytkownik musi mieć uprawnienia administratora.

Rysunek 4 Okno dialogowe wyświetlane podczas przenoszenia plików do folderów szablonów Źródło Proofpoint

Rysunek 5 Zrzut ekranu typowego załącznika programu Excel zaobserwowanego od 2 listopada Źródło Proofpoint

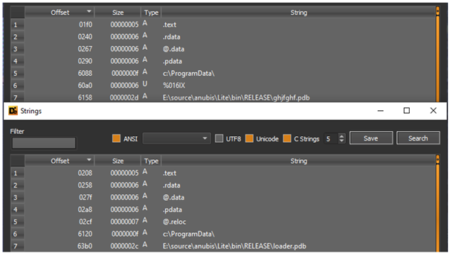

Jednym z pierwszych ładunków, który został dostarczony do botów Emotet, był nowy wariant modułu ładującego IcedID. Ten wariant jest zupełnie nowy lub wciąż w fazie rozwoju, ponieważ zawiera legalną ścieżkę PDB.

Rysunek 6 Ładunek IcedID ze ścieżką PDB „anubis”. Źródło Proofpoint

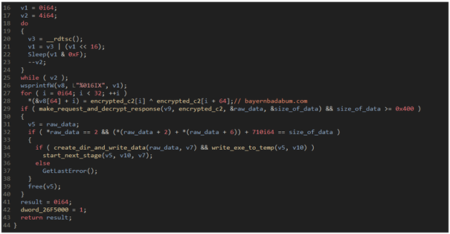

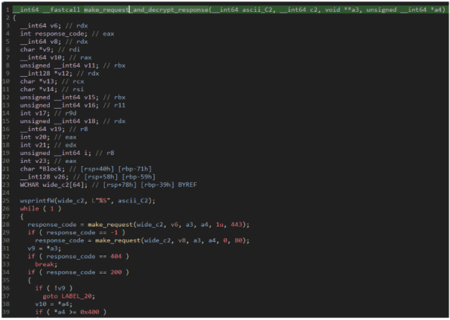

IcedID to dwuetapowe złośliwe oprogramowanie. Pierwszym etapem jest moduł ładujący, który wysyła żądanie pobrania drugiego etapu (bota). Standardowy IcedID, który jest dostarczany za pośrednictwem złośliwego spamu, eksfiltruje informacje systemowe za pośrednictwem plików cookie w żądaniu do programu ładującego C2. Następnie C2 wykorzystuje te informacje do określenia, czy moduł ładujący otrzyma ładunek bota IcedID. Dzięki wygenerowanym informacjom systemowym serwer C2 może łatwo zidentyfikować Sandbox’a, co jest powodem, dla którego większość Sandbox’ów nie widzi drugiego etapu IcedID. Nowa wersja programu ładującego rezygnuje z całej eksfiltracji informacji systemowych. Badacze Proofpoint uważają, że dzieje się tak dlatego, że moduł ładujący jest dostarczany do już zainfekowanych maszyn i dlatego nie ma potrzeby sprawdzania profilu systemu. Moduł ładujący rozpoczyna się od rozwiązania interfejsów API potrzebnych do prawidłowego wykonania, a następnie wykonuje do dwóch żądań HTTP w celu pobrania zaszyfrowanego następnego etapu.

Rysunek 7 Główna funkcja modułu ładującego dostarczonego do Emotet, przedstawiająca deszyfrowanie C2 i parsowanie odpowiedzi Źródło Proofpoint

Rysunek 8 Kod pokazujący, nowego moduł ładującego, próba pobrania bota przez HTTPS na porcie 443, i przez HTTP na porcie 80 Źródło Proofpoint

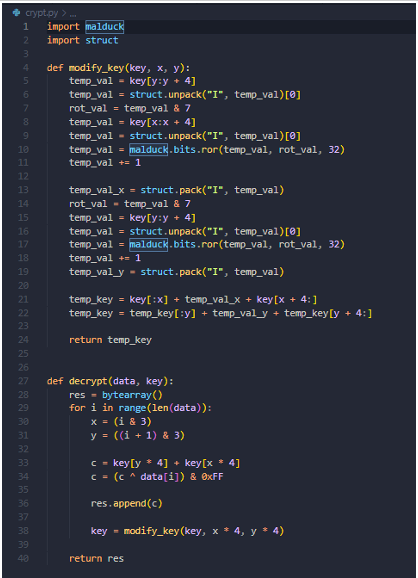

W tym przypadku złośliwe oprogramowanie ma zakodowany na stałe identyfikator URI i domenę, które są łączone w celu utworzenia pełnej ścieżki ładunku: bayernbadabum.com /botpack.dat. W przeciwieństwie do standardowego modułu ładującego IcedID, ten moduł próbuje najpierw przez HTTPS na porcie 443, a jeśli to się nie powiedzie, próbuje ponownie na porcie 80 przez standardowy HTTP. Jeśli odpowiedź przekracza 0x400 bajtów, program ładujący próbuje odszyfrować i wstrzyknąć drugi etap. Drugi etap można odszyfrować za pomocą kodu Pythona.

Rysunek 9 Procedura deszyfrowania IcedID Źródło Proofpoint

Powyższa analiza wskazuje, że programiści grupy cyber przestępczej TA542 próbują odstraszyć badaczy. Dodanie poleceń związanych z IcedID może oznaczać zmianę właściciela lub przynajmniej początek relacji między IcedID a Emotetem. Emotet znów jest w pełni funkcjonalny, działając jako sieć dostarczania dla innych rodzin złośliwego oprogramowania. Emotet nie wykazał pełnej funkcjonalności i konsekwentnego dostarczania kolejnych ładunków (to nie jest Cobalt Strike) od 2021 r., kiedy zaobserwowano dystrybucję The Trick i Qbot. Powrót grupy TA542 zbiegający się z dostawą IcedID jest niepokojący. IcedID był wcześniej obserwowany jako kolejny ładunek po infekcjach Emotet. W wielu przypadkach infekcje te mogą prowadzić do skutecznych ataków ransomware.