Cyberprzestęcy wykorzystują legalne instalatory aplikacji i ukrywają w nich złośliwe skrypty

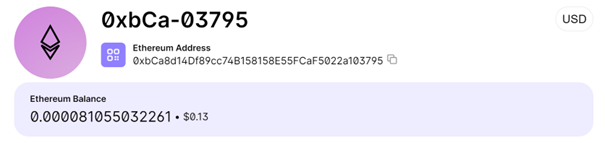

Badacze Cisco Talos zaobserwowali ataki skierowane głownie na użytkowników we Francji i Szwajcarii, mniejsza ilość ataków wystąpiła w USA, Kanadzie, Algierii, Szwecji, Niemczech, Tunezji, Madagaskarze, Singapurze i Wietnamie.

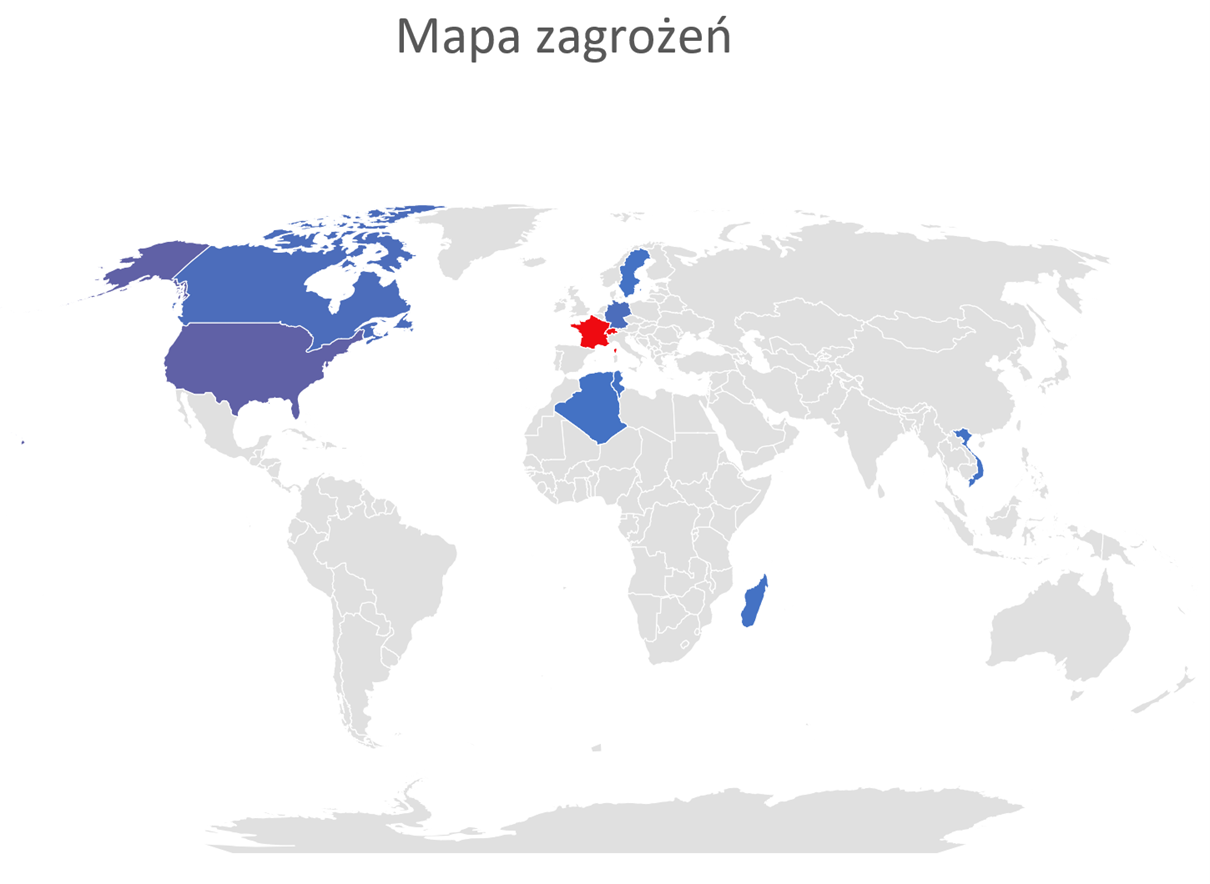

Głównym celem kampanii są architekci, inżynierowie budownictwa, produkcji, korzystający z aplikacji do modelowania 3D i projektowania z zastosowaniem wydajnych stacji graficznych, pozwalających cyberprzestępcom, skutecznie i efektywnie wydobywać kryptowaluty. Cyberprzestępcy używają legalnego narzędzia systemu Windows Advanced Installer i ukrywają w nim złośliwe oprogramowanie do wydobywania kryptowalut. Wykorzystują do tego instalatory oprogramowania znanych producentów jak: Adobe Illustrator, Autodesk 3ds Max i SketchUp Pro, zaszyte złośliwe oprogramowanie M3_Mini_Rat, umożliwia utworzenie backdoor’a i instalację PhoenixMiner, lolMiner, do wydobywania kryptowaluty Ethereum. Większość pakietów ze złośliwym oprogramowaniem została przygotowana w języku francuskim. Podczas procesu instalacji msiexec.exe, program wykonywalny Instalatora Windows używany do interpretowania pakietów instalacyjnych i instalowania, uruchamia plik „MSI72E2.tmp (viewer.exe)” ze skonfigurowanymi argumentami wiersza poleceń, który wykonuje złośliwy skrypt wsadowy. Przykład analizy próbki:

msiexec.exe C:\Windows\Installer\MSI72E2.tmp /EnforcedRunAsAdmin /DontWait /RunAsAdmin /HideWindow „C:\Users\user\AppData\Local\Temp\core.bat

Następnie instalator oprogramowania tworzy folder o nazwie „webgard” w folderze lokalnego profilu użytkownika i upuszcza złośliwy skrypt modułu ładującego PowerShell o nazwie „korpus1” (PS-1) i zaszyfrowany plik o nazwie „core.bin”, który jest kodem pośredniczącym klienta M3_Mini_RAT. Szkodliwy skrypt „core.bat”, zawiera polecenie umożliwiające skonfigurowanie harmonogramu zadań na zaatakowanym komputerze. Tworzy zadanie o nazwie „ViGEmBusUpdater”, które jest uruchamiane co minutę w celu wykonania złośliwego skryptu ładującego PowerShell w folderze „webgard”. Atakujący może wybrać nazwę „ViGEmBusUpdater”, w celu uniknięcia wykrycia, udając przy tym legalny plik wykonywalny „ViGEmBusUpdater”. Polecenie harmonogramu zadań:

schtasks /create /NP /sc minute /mo 1 /tn „ViGEmBusUpdater” /tr ” 'powershell’ -ExecutionPolicy ByPass -WindowStyle Hidden %appdata%\Webgard\korpus1″ /f

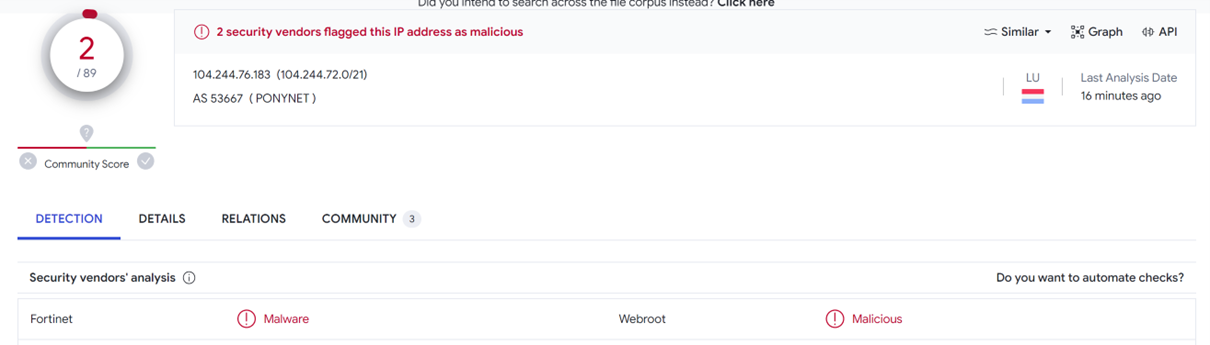

„ViGEmBusUpdater” uruchamia złośliwy skrypt modułu ładującego PowerShell i odszyfrowuje plik „core.bin” w celu wygenerowania kodu pośredniczącego klienta M3_Mini_Rat i uruchomienia go w pamięci maszyny. Klient M3_Mini_Rat próbuje połączyć się z serwerem C2. Program uruchamiający PowerShell uruchamia PhoenixMiner z parametrami wydobywania Ethereum Classic. Hakerzy używają nazwy pliku „svhost.exe”, zbliżoną do nazwy pliku Windows „svchost.exe”, w celu pozostania niezauważonym lub niewykrytym przez systemy XDR. Serwer zarządzania i kontroli C2 miał swoją lokalizację w Luksemburgu:

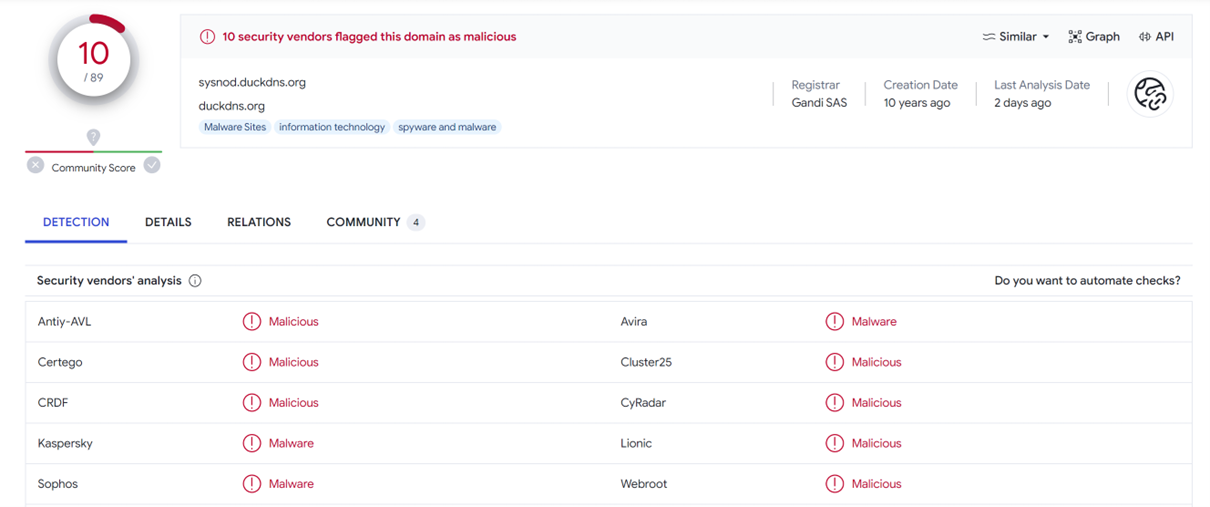

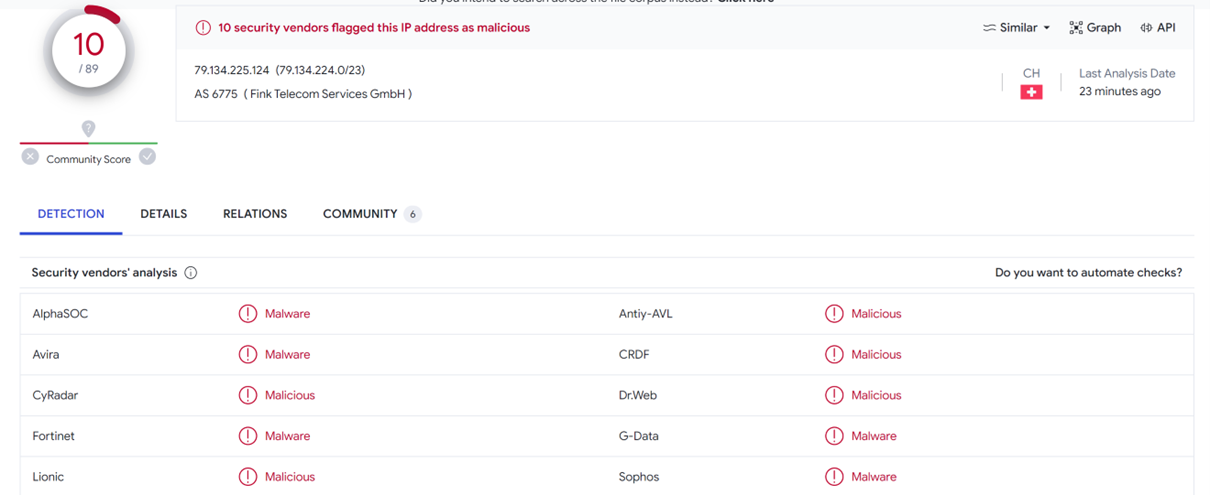

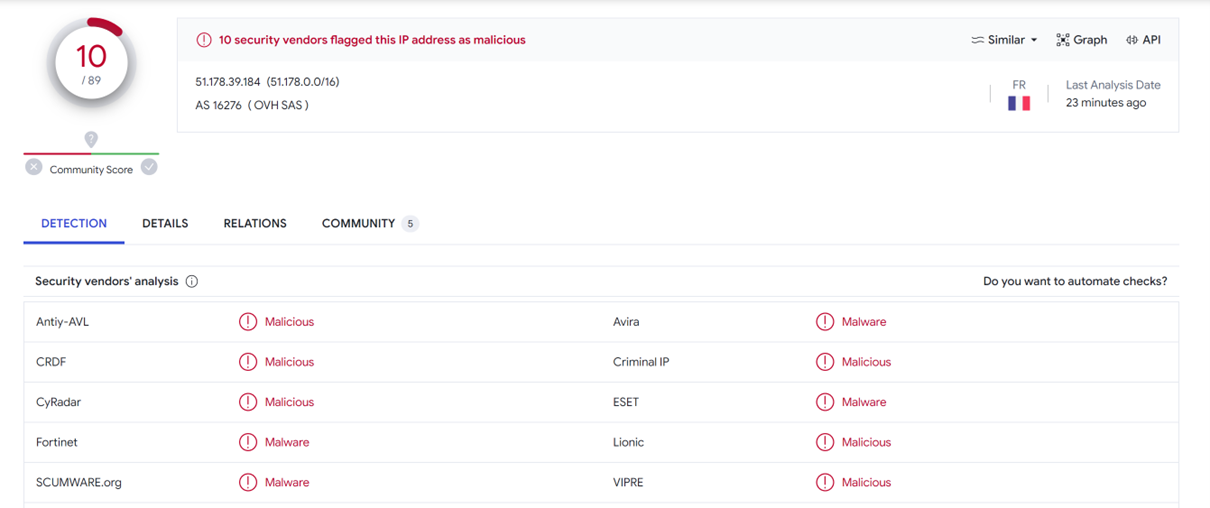

powiązany był z adresami IP:

Analiza ataku i użytych adresów IP serwerów C2, wskazuje na powiązanie wcześniejszych kampanii RAT, w tym Nanocore, njRAT i AsyncRAT, dlatego wysoce prawdopodobne jest, że ataki te były przeprowadzone przez tę samą grupę cyberprzestępczą. Badacze Cisco Talos zweryfikowali również adresy portfeli kryptowalut: