Atak Evil PLC

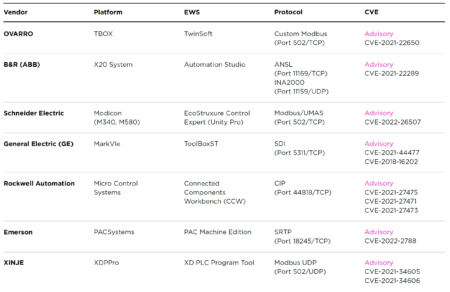

Claroty Research Team opracował nowatorską technikę ataku polegającą na uzbrojeniu programowalnych sterowników logicznych (PLC) i wykorzystaniu inżynieryjnych stacji roboczych do dalszej inwazji na sieć OT i sieć korporacyjną. Problem ten został nazwany przez badaczy Claroty jako „Evil PLC Attack” i dotyczy on inżynieryjnego oprogramowania stacji roboczych firm Rockwell Automation, Schneider Electric, GE, B&R, Xinje, OVARRO i Emerson. Większość zaatakowanych firm naprawiła lub złagodziła luki wykryte przez Team82 w swoich produktach. Programowalne sterowniki logiczne są kluczowym elementem urządzeń przemysłowych sterujących procesami produkcyjnymi, bardzo często w krytycznych sektorach infrastruktury. Sterowniki PLC, oprócz organizowania zadań automatyzacji, są również skonfigurowane do uruchamiania i zatrzymywania procesów oraz generowania alarmów. Nic więc dziwnego, że ugruntowany dostęp zapewniany przez PLC sprawił, że maszyny stały się przedmiotem wyrafinowanych ataków, począwszy od Stuxneta po PIPEDREAM (aka INCONTROLLER), w celu spowodowania fizycznych zakłóceń. „Te aplikacje dla stacji roboczych są często pomostem między operacyjnymi sieciami technologicznymi a sieciami korporacyjnymi” – wsakzuje Claroty. „Atakujący, który jest w stanie skompromitować i wykorzystać luki w inżynierskiej stacji roboczej, może z łatwością przenieść się do sieci wewnętrznej, przemieszczać się pomiędzy systemami i uzyskać dalszy dostęp do innych sterowników PLC i wrażliwych systemów”. W przypadku ataku Evil PLC kontroler działa jako środek do celu, umożliwiając cyberprzestępcy włamanie się do stacji roboczej, dostęp do wszystkich innych sterowników PLC w sieci, a nawet manipulowanie logiką kontrolera. Innymi słowy, chodzi o to, aby „wykorzystać PLC jako punkt zwrotny do ataku na inżynierów, którzy go programują i diagnozują oraz uzyskują głębszy dostęp do sieci OT” – stwierdzają naukowcy Claroty.

Podatności dostawców Źródło Claroty

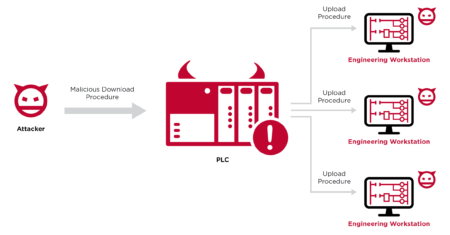

Cała sekwencja przebiega w następujący sposób: atakujący celowo powoduje awarię sterownika PLC znajdującego się w Internecie, co skłania niczego niepodejrzewającego inżyniera do połączenia się z zainfekowanym sterownikiem PLC przy użyciu oprogramowania stacji roboczej, jako narzędzia do rozwiązywania problemów. W następnej fazie atakujący wykorzystuje wcześniej nieodkryte wady zidentyfikowane na platformach, do wykonania złośliwego kodu na stacji roboczej, gdy inżynier wykonuje operację przesyłania w celu pobrania działającej kopii istniejącej logiki PLC. „Fakt, że PLC przechowuje dodatkowe rodzaje danych, które są wykorzystywane przez oprogramowanie inżynierskie, a nie sam PLC” stwarza scenariusz, w którym nieużywane dane przechowywane w PLC mogą być modyfikowane w celu manipulowania oprogramowaniem inżynierskim – wskazali Claroty. „W większości przypadków luki istnieją, ponieważ oprogramowanie w pełni zaufało danym pochodzącym ze sterownika PLC bez przeprowadzania kompleksowych kontroli bezpieczeństwa”.

Scenariusz ataku Źródło Claroty

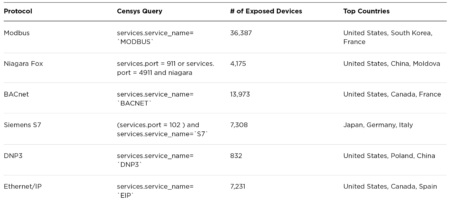

W alternatywnym, teoretycznym scenariuszu ataku, metoda Evil PLC może być również wykorzystana jako honeypot, aby zwabić cyberprzestępców do połączenia się z wabikiem PLC, prowadząc do złamania zabezpieczeń maszyny atakującego. Ten wektor ataku jest przydatny z perspektywy defensywnej, ponieważ można go wykorzystać do schwytania napastników. Biorąc pod uwagę, że napastnicy często używają tych samych narzędzi komercyjnych co inżynierowie, obrońcy infrastruktury mogą celowo skonfigurować uzbrojone sterowniki PLC w sieci publicznej i umożliwić atakującym interakcję z nimi. Te sterowniki PLC będą działać jak pułapka, przyciągając atakujących do interakcji z nimi. Jeśli jednak atakujący wpadnie w pułapkę i w ramach procesu wyliczania wykona przesłanie danych z wabika PLC, uzbrojony kod zostanie wykonany na atakującej maszynie. Ta metoda może być wykorzystywana do wykrywania ataków na wczesnym etapie wyliczania, a także może zniechęcać atakujących do atakowania sterowników PLC z dostępem do sieci Internet, ponieważ będą musieli zabezpieczyć się przed celem, który planowali zaatakować. Claroty zwrócił również uwagę na brak zabezpieczeń w publicznych urządzeniach przemysłowych systemów sterowania (ICS ), co ułatwia cyberprzestępcom zmianę ich logiki za pomocą nieuczciwych procedur pobierania. Aby łagodzić takie ataki, zaleca się ograniczenie fizycznego i sieciowego dostępu do sterowników PLC, wyłącznie dla upoważnionych inżynierów i operatorów, wymuszenie mechanizmów uwierzytelniania w celu walidacji stacji inżynierskiej, monitorowanie ruchu sieciowego OT pod kątem anomalii i stosowanie poprawek w odpowiednim czasie.

Odnalezione zasoby w sieci publicznej Źródło Claroty