Chińscy hakerzy przyłapani na wykorzystywaniu popularnych produktów antywirusowych do atakowania sektora telekomunikacyjnego

SentinelLabs odkrył klaster działań ukierunkowanych na sektor telekomunikacyjny w Azji Środkowej, wykorzystujący narzędzia i TTP (taktyka, technika i procedura) powszechnie kojarzone z chińskimi grupami APT. Hakerzy systematycznie wykorzystywali oprogramowanie dystrybuowane przez dostawców zabezpieczeń do bocznego ładowania wariantów ShadowPad (to prywatnie sprzedawana modułowa platforma złośliwego oprogramowania — a nie platforma otwartego ataku — z wtyczkami sprzedawanymi osobno) i PlugX (rodzina złośliwego oprogramowania RAT – Remote Access Trojan, która istnieje od 2008 roku i jest wykorzystywana jako backdoor do przejęcia pełnej kontroli nad maszyną ofiary. Po zainfekowaniu urządzenia osoba atakująca może zdalnie wykonywać polecenia w zaatakowanym systemie). Niektóre działania częściowo pokrywają się z grupami takimi jak RedFoxtrot i Nomad Panda. SentinelOne nazywa tę grupę jako „Moshen Dragon”. Zwykle dobre wykrywanie ma odwrotną zależność z widocznością wzorca działań TTP grupy cyberprzestępczej. Gdy część łańcucha infekcji zostanie wykryta, zwykle oznacza to, że nie można zobaczyć, co podmiot zagrożenia zamierzał wdrożyć lub ostatecznie zrobić. Wykryte zostały nietypowe TTP, ponieważ Moshen Dragon wielokrotnie próbował ominąć to wykrycie. Za każdym razem, gdy zamierzony ładunek był blokowany, zaobserwowano, jak haker polega na szerokiej gamie legalnego oprogramowania wykorzystywanego do bocznego ładowania wariantów ShadowPad i PlugX. Wiele z tych programów należy do producentów zabezpieczeń, w tym Symantec, TrendMicro, BitDefender, McAfee i Kaspersky. Zamiast krytykować którykolwiek z tych produktów za ich nadużywanie przez cyberprzestępcę, SentinelOne wskazuje, że ten wektor ataku odzwierciedla odwieczną wadę projektową systemu operacyjnego Windows, która umożliwia przejmowanie kolejności wyszukiwania DLL. Śledzenie dodatkowych mechanizmów ładowania Moshen Dragon i przejętego oprogramowania ujawniło więcej ładunków przesłanych do VirusTotal, z których niektóre zostały niedawno opublikowane pod nazwą „ Talisman ”. Oprócz ShadowPad i wariantu PlugX Talisman, Moshen Dragon wdrożył wiele innych narzędzi, w tym pakiet powiadomień LSA do zbierania danych uwierzytelniających i pasywny program ładujący nazwany przez Avast GUNTERS. Mimo całej widoczności SentinelOne nadal nie jest w stanie określić głównego wektora infekcji. Następuje wykorzystanie znanych narzędzi hakerskich, skryptów red team oraz próby ruchu bocznego na klawiaturze i eksfiltracji danych. SentinelOne skoncentrował się na uporczywym nadużywaniu przez hakera różnych produktów antywirusowych w celu załadowania złośliwych ładunków, próby „bruteforce”, które nie zostałyby wykryte przez tradycyjne rozwiązania SOC i MDR.

Przejęcie kontroli nad systemami zabezpieczającymi

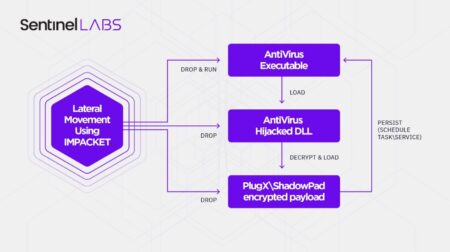

Hakerzy z grupy Moshen Dragon systematycznie nadużywali oprogramowania zabezpieczającego w celu przejęcia kontroli nad kolejnością wyszukiwania plików DLL . Przejęta biblioteka DLL jest z kolei używana do odszyfrowania i załadowania końcowego ładunku, przechowywanego w trzecim pliku znajdującym się w tym samym folderze. Ta kombinacja jest rozpoznawana jako triada sideloading, technika powszechnie kojarzona z Lucky Mouse. Sposób rozmieszczenia ładunków, a także inne działania w sieciach docelowych sugerują, że podmiot atakujący używa IMPACKET do ruchu bocznego. Po wykonaniu niektóre ładunki osiągają trwałość poprzez utworzenie zaplanowanego zadania lub usługi.

Przepływ wykonywania przejętego oprogramowania przez Moshen Dragon

Ponieważ główne fragmenty aktywności Moshen Dragon zostały zidentyfikowane i zablokowane, cyberprzestępca konsekwentnie wdrażał nowe złośliwe oprogramowanie, używając pięciu różnych produktów zabezpieczających do bocznego łądowania wariantów PlugX i ShadowPad. Podsumowanie przechwyconego oprogramowania przedstawia poniższa tabela:

| Produkt | Ścieżka |

| Symantec SNAC | C:\Windows\AppPatch, C:\ProgramData\SymantecSNAC, C:\ProgramData\Symantec\SNAC, C:\Windows\Temp |

| TrendMicro Platinum Watch Dog | C:\Windows\AppPatch |

| Narzędzie BitDefender SSL Proxy | C:\ProgramData\Microsoft\Windows, C:\ProgramData\Microsoft\Windows\LfSvc, C:\ProgramData\Microsoft\Windows\WinMSIPC, C:\ProgramData\Microsoft\Windows\ClipSVC, C:\ProgramData\Microsoft\Wlansvc , C:\ProgramData\Microsoft\Windows\Ringtones |

| Agent McAfee | C:\ProgramData\McAfee, C:\ProgramData\Microsoft\WwanSvc, C:\ProgramData\Microsoft\WinMSIPC |

| Kaspersky Anti-Virus Launcher | C:\ProgramData\Microsoft\XboxLive, C:\programdata\GoogleUpdate |

Ruch boczny za pomocą Imppacket

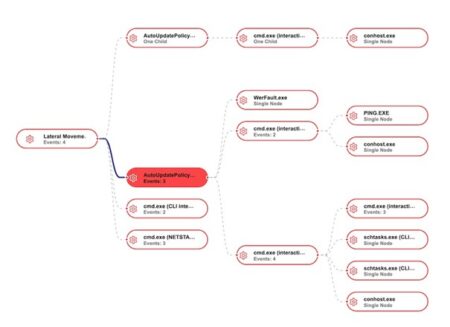

Imppacket to zbiór klas Pythona do pracy z protokołami sieciowymi, powszechnie używanymi przez cyberprzestępców do ruchu bocznego. Jednym z ulubionych narzędzi w arsenale Imppacket jest wmiexec, który umożliwia zdalne wykonywanie kodu za pośrednictwem WMI. Skutecznym sposobem identyfikacji wykonania wmiexec jest wyszukiwanie tworzonego przez nie unikalnego wzorca wiersza poleceń. Działania Moshen Dragon są zgodne z tym wzorcem.

Zidentyfikowany przez agenta SentinelOne ruch boczny za pomocą Imppacket

Pakiet powiadomień LSA – SecureFilter

Na kontrolerach domeny Moshen Dragon upuścił filtr haseł i załadował go do procesu lsass za pośrednictwem pakietów powiadomień LSA. Imppacket jest używany w następujący sposób:

cmd.exe /Q /c REG ADD „HKLM\SYSTEM\CurrentControlSet\Control\Lsa” /v „Pakiety powiadomień” /t REG_MULTI_SZ /d „rassfm\0scecli\0SecureFilter” /f 1 > \\ 127.0 . 0 . 1 \ADMIN$\_ _ [ZMIENIONO] 2 >& 1

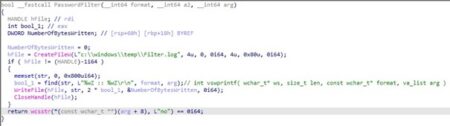

Wdrożona biblioteka DLL jest lokowana w ścieżce C:\Windows\System32\SecureFilter.dll, aby umożliwić ładowanie przy użyciu funkcji pakietu powiadomień. Biblioteka DLL wydaje się opierać na projekcie typu open source o nazwie DLLPasswordFilterImplant, skutecznie zapisując w pliku zmienione hasła użytkowników C:\Windows\Temp\Filter.log.

Fragment SecureFilter.dll

GUNTERS

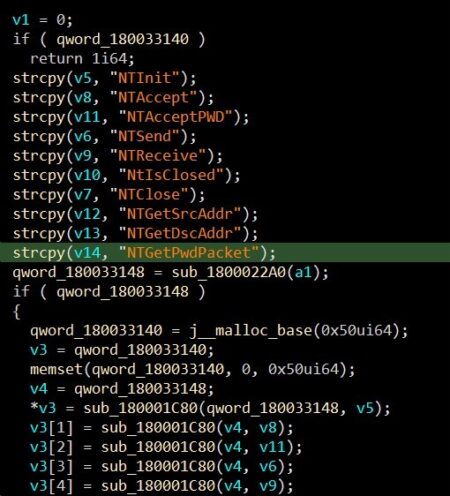

Podczas analizy działań Moshen Dragona, SentinelOne natknął się na pasywnego loadera, nazywanego przez Avast „GUNTERS”. Ten backdoor sprawdza, czy jest wykonywany na właściwej maszynie. Przed uruchomieniem złośliwe oprogramowanie oblicza skrót nazwy hosta maszyny i porównuje go z zakodowaną na stałe wartością, co sugeruje, że podmiot atakujący generuje inną bibliotekę DLL dla każdej maszyny docelowej. Moduł ładujący wykorzystał WinDivert do przechwytywania ruchu przychodzącego, szukając ciągu znaków w celu zainicjowania procesu odszyfrowywania przy użyciu niestandardowego protokołu. Po zakończeniu procesu deszyfrowania złośliwe oprogramowanie próbuje załadować plik PE z wyeksportowaną funkcją o nazwie SetNtApiFunctions, którą wywołuje w celu uruchomienia złośliwego kodu.

Wyeksportowane funkcje wewnętrznego zasobu GUNTERS wykorzystywanego w procesie ładowania

Dodatkowe ładunki

SentinelLabs natrafił na dodatkowe powiązane artefakty nakładające się na ten klaster zagrożeń. Możliwe, że niektóre z nich zostały wykorzystane przez Moshen Dragona lub pokrewną grupę.

| Nazwa pliku | SHA1 | C&C |

| SNAC.log | e9e8c2e720f5179ff1c0ac30ce017224ac0b2f1b | freewula.strangled.net szuunet.strangled.net |

| SNAC.log | b6c6c292cbd35298a5f055448177bcfd5d0b23bf | final.staticd.dynamic-dns.net |

| SNAC.log | 2294ecbbb065c517bd0e01f3f01aabd0a0402f5a | dhsg123.jkub.com |

| bdch.tmp | 7021a62b68751b7a3a2984b2996139aca8d19fec | greenhugeman.dns04.com |

Po przeanalizowaniu tych ładunków okazało się, że są to dodatkowe warianty PlugX i ShadowPad. SNAC.log ładunki zostały zidentyfikowane przez innych badaczy jako Talisman, który znany jest jako kolejny wariant PlugX . Ponadto bdch.tmp ładunek został wygenerowany przez komendę w Windows shell, o strukturze podobnej do szkodliwego oprogramowania ShadowPad, ale bez początkowej logiki zaciemniania i deszyfrowania kodu, którą zwykle można znaleźć w ShadowPad.

Wnioski

PlugX i Shadowpad mają ugruntowaną historię wykorzystywania wśród chińskojęzycznych cyberprzestępców, głównie do działalności szpiegowskiej. Narzędzia te mają elastyczną, modułową funkcjonalność i są kompilowane za pomocą kodu shell, aby łatwo ominąć tradycyjne produkty ochrony punktów końcowych. Zaobserwowane wzorce działań TTP Moshen Dragon, które zmusiło cyberprzestępcę do przeprowadzenia wielu faz prób i błędów, aby spróbować wdrożyć swoje złośliwe oprogramowanie. Gdy atakujący zdobędą przyczółek w organizacji, przystępują do ruchu bocznego, wykorzystując Imppacket w sieci, umieszczając pasywne tylne drzwi w środowisku ofiary, przechwytując jak najwięcej danych uwierzytelniających, aby zapewnić sobie nieograniczony dostęp i koncentrować się na eksfiltracji danych. SentinelLabs nadal monitoruje aktywność smoka Moshen w miarę jej rozwoju.

Wskaźniki kompromitacji

Przejęte biblioteki DLL

- ef3e558ecb313a74eeafca3f99b7d4e038e11516

- 3c6a51961aa328ba507796153234309a5e83bee3

- fae572ad1beab78e293f756fd53cf71963fdb1bd

- 308ed56dc1fbc98b574f937d4b005190c878416f

- 55e89f458b5f5642300dd7c50b444232e37c3fa7

Ładunki

- e9e8c2e720f5179ff1c0ac30ce017224ac0b2f1b

- b6c6c292cbd35298a5f055448177bcfd5d0b23bf

- 2294ecbbb065c517bd0e01f3f01aabd0a0402f5a

- 7021a62b68751b7a3a2984b2996139aca8d19fec

Filtr haseł

- c4f1177f68676b770934b142f9c3e2c4eff7f164

GUNTERS

- bb68816f324f2ac4f0d4756b66af67d01c8b6e4e

- 4025e14a7f8928753ba06ad155944624069497dc

- f5b8ab4a7d9c723c2b3b842b49f66da2e1697ce0

Infrastruktura

- freewula.strangled[.]net

- szuunet.strangled[.]net

- final.staticd.dynamic-dns[.]net

- dhsg123.jkub[.]com

- greenhugeman.dns04[.]com

- gfsg.chickenkiller[.]com

- pic.farisrezky[.]com