Badacze SentinelLabs odkrywają nową grupę cyberprzestępczą, którą nazwali Metador APT

Badacze SentinelLabs odkrywają nową grupę cyberprzestępczą, którą nazwali Metador APT ukierunkowany na operatorów telekomunikacyjnych, dostawców usług internetowych i uniwersytety

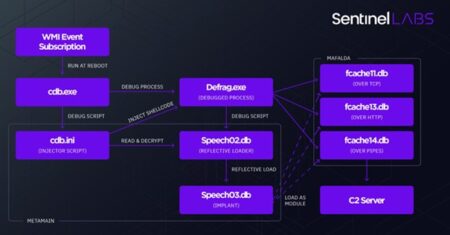

Rysunek 1 Przepływ wykonania Metador Źródło SentinelOne

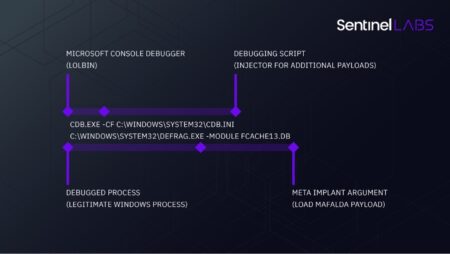

Wcześniej nigdzie nie spotykana grupa APT została powiązana z atakami wymierzonymi w branżę telekomunikacyjną, dostawców usług internetowych i uniwersytety w wielu krajach na Bliskim Wschodzie i w Afryce. Badacze z SentinelLabs nazwali grupę Metador w odniesieniu do ciągu znaków „I am meta” w jednej z próbek złośliwego oprogramowania oraz z powodu odpowiedzi w języku hiszpańskim z serwerów dowodzenia i kontroli (C2). Cyberprzestępca skupił się przede wszystkim na rozwoju wieloplatformowego złośliwego oprogramowania, dążąc do pozyskiwania informacji w celach szpiegowskich. Charakterystyczne symptomy rozpoznawcze kampanii to ograniczona liczba włamań i długoterminowy dostęp do celów. Atak obejmuje dwie różne platformy złośliwego oprogramowania dla systemu Windows, zwane metaMain i Mafalda, które zostały specjalnie zaprojektowane do działania w pamięci i unikania wykrywania. MetaMain działa również jako kanał do wdrożenia Mafaldy, elastycznego, interaktywnego implantu obsługującego 67 poleceń. MetaMain sam w sobie ma bardzo bogate funkcje, umożliwiające hakerowi utrzymywanie długoterminowego dostępu, rejestrowanie naciśnięć klawiszy, pobieranie i przesyłanie dowolnych plików oraz wykonywanie shell’kodu. Łańcuchy ataków Metadora są zaprojektowane tak, aby ominąć natywne rozwiązania bezpieczeństwa podczas wdrażania platform złośliwego oprogramowania bezpośrednio w pamięci. Badacze z SentinelLabs odkryli warianty dwóch znanych od dawna platform złośliwego oprogramowania dla systemu Windows oraz oznaki dodatkowego implantu dla systemu Linux. W tej chwili nie ma jasnej i wiarygodnej atrybucji. Ślady wskazują na wielu programistów i operatorów komunikujących się zarówno po angielsku, jak i po hiszpańsku. Łańcuchy ataków obejmowały również nieznane złośliwe oprogramowanie dla systemu Linux, które jest wykorzystywane do zbierania informacji z zaatakowanego środowiska i przesyłania ich z powrotem do Mafaldy. Wektor wejścia używany do ułatwienia włamań jest jeszcze nieznany. Co więcej, odniesienia w wewnętrznej dokumentacji poleceń dla Mafaldy sugerują wyraźny rozdział odpowiedzialności między programistami a operatorami. Ostatecznie jednak atrybucja Metadora pozostaje tajemnicą.

Rysunek 2 Wiersz poleceń cdb.exe Źródło SentinelOne

Rysunek 3 Tryby meta Źródło SentinelOne

Rysunek 4 Schemat działania backdoora Mafalda Źródło SentinelOne

Rysunek 5 Mafalda uwierzytelnie w Cryshell Źródło SentinelOne

We wszystkich zaobserwowanych przez SentinelOne włamaniach Metador, operatorzy używali jednego zewnętrznego adresu IP. Adres ten jest używany do dowodzenia i kontroli nad HTTP (metaMain, Mafalda) lub TCP (Mafalda). We wszystkich potwierdzonych przypadkach serwery były hostowane na LITESERVER, u holenderskiego dostawcy hostingu. Oprócz HTTP, zewnętrzne serwery Mafalda C2 obsługują również nieprzetworzone połączenia TCP przez port 29029. Zaobserwowano również, że niektóre elementy infrastruktury Metadora obsługują serwer SSH na nietypowym porcie. Chociaż protokół SSH jest powszechnie używany do zdalnego dostępu do systemów, trudno uwierzyć, że podmiot atakujący ujawniłby w ten sposób swoją infrastrukturę. Zamiast tego prawdopodobnie były one używane do tunelowania ruchu przez wewnętrzne polecenia portfwd Mafaldy. SentinelLabs udało się zidentyfikować jeden dodatkowy serwer, który jest obsługiwany przez Metador i również hostowany na Liteserver – 5.2.78[.]14. Ten adres IP obsługuje coś, co wydaje się być złośliwą domeną, networkselfhelp[.]com, która mogła zostać wykorzystana jako C2 w przypadku włamań Metadora. Jeśli tak było, oznacza to, że operatorzy Metadora wykorzystują nie tylko adresy IP do swoich włamań, ale także domeny.